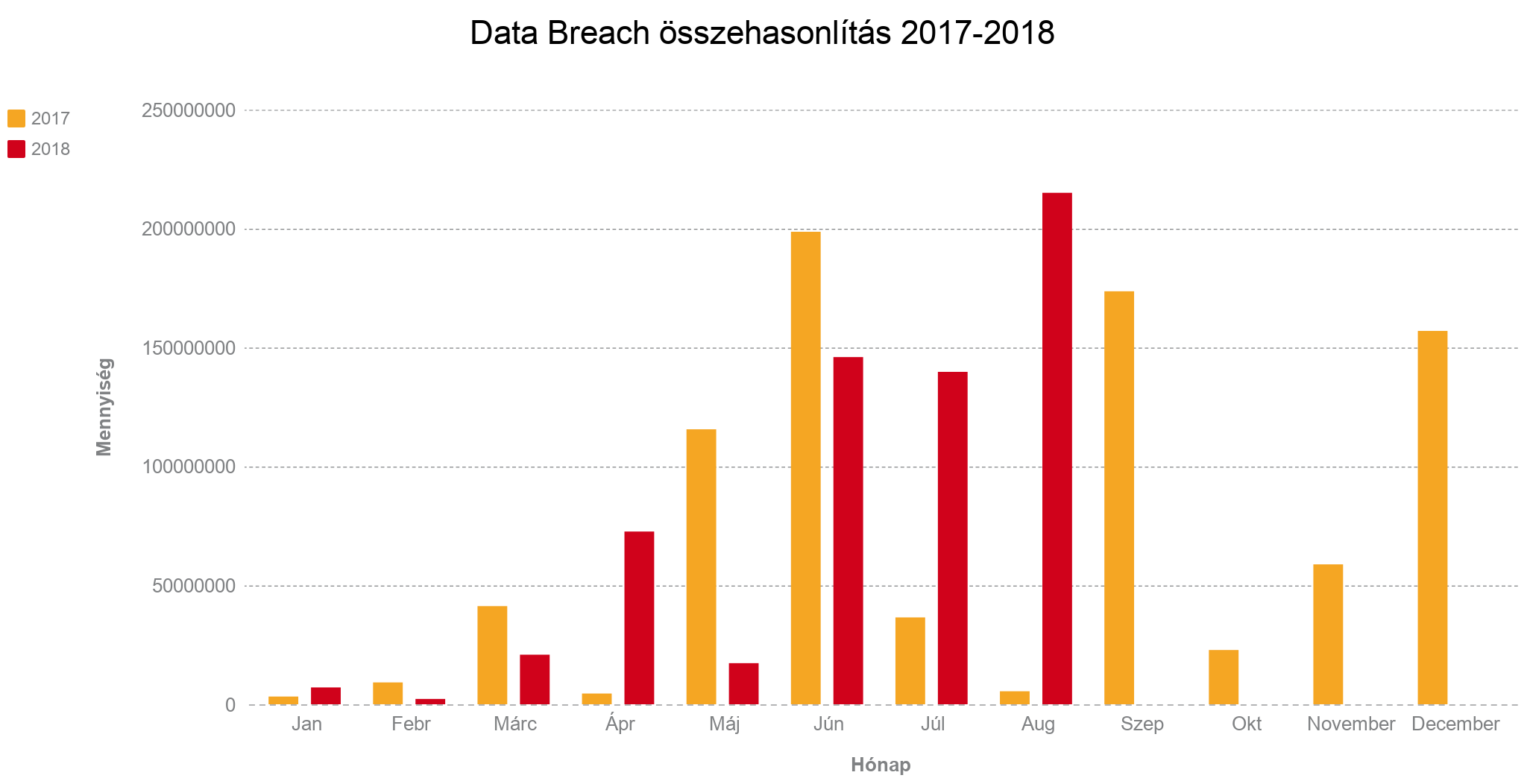

Az előző postban kicsit összehasonlítottam a 2017-es tavalyi évet a jelenlegi 2018-as évvel, és az eredményből sajnos nem az körvonalazódik, hogy észlelhető pozitív változások következtek volna be.

A 2018-as év nyara meglehetősen súlyosra sikerült, csak augusztusban 215 millió, júliusban 140 millió, míg júniusban 146 millió adatrekord kompromittálódott vagy bizalmassága sérült.

Melyek voltak a legsúlyosabb, vagy legfontosabb adatszivárgások a nyáron?

Nem feltétlenül a kiszivárgott rekordok számossága alapján próbálok szemezgetni a bőséges termésből, igyekszem olyan nevekkel foglalkozni, amelyek itthon sem teljesen ismeretlenek, vagy kellően érdekes eseteket takarnak.

GOMO (Sungy Mobile)

A GOMO adatszivárgási ügye kicsit kiesik a szkópból, a felfedezője május 25-én észlelte (egy Flash Gordon nevű kutató), hogy a cég egy backupja minden további nélkül elérhető egy teljesen védtelen, hitelesítést nem kérő webszolgáltatáson keresztül.

A cég nem tüntetett fel értesítési címet a weboldalán, valamint a közösségi médiás megkeresésekre sem reagált, és Flash Gordon május 27-én egy másik IP címen megtalál egy csomó további mentés,- minden bejelentkezés vagy hitelesítés nélkül elérhető, állományait.

Május 30.-án végül sikerült az NTT Com Asia segítségével elérhetetlenné tenni az állományokat, de június 2.-án már ismét elérhetőek voltak. Az ismételt bejelentés után az NTT Com Asia segítségét kérve végül sikerült a szervereket újra elérhetetlenné tenni.

A kicsomagolva csaknem 100GB adatban aztán volt minden jóság, 70 adatbázis, 50 millió emailcím, jelszó, telefonszám-rekord, céges felhasználói adatok, ügyféladatok, fejlesztési környezet, forráskódok, stb. Gyakorlatilag minden.

A GOMO augusztus 16.-án reagált érdemben az eseményekre, a válaszban azt közölték, hogy a vizsgálat alapján két letöltés (??) történt az esemény időszakában, illetve elmondták, hogy egy műszaki probléma javítása miatt kellett a 80-as portot megnyitniuk, amelyet aztán egy másik technikai hiba miatt nem sikerült bezárniuk (konkrétan, szerintem az első hiba tűzoltása közben teljesen megfeledkeztek róla). A GOMO arra is reagált, hogy nem volt az oldalukon kontakt lehetőség, és jelezték, hogy már van.

Szerintem az eseményből a legfontosabb tanulság, hogy egy hibajavítás (mint ASAP tevékenység) mennyire megmutatja a prioritásokat: a rendelkezésre állás mindig is magasabb prioritással bírt, mint a biztonság. Szintén érdemes az esetből kiemelni, hogy két sor hozzáadása (két email cím) a weboldalhoz mennyivel hatékonyabba tette volna az incidens keresését. Néha ilyen apróságon nagyon sok tud múlni.

Huazhu Hotels

A 3000 hotelből álló kínai hotellánc augusztusban került a figyelem középpontjába, mivel a 130 millió ügyfélrekordjuk kiszivárgása Kína egyik legnagyobb adatszivárgási ügyévé vált. Az esemény a hotellánc Hanting, Grand Mercure, Yi, Novotel, Mercure, CitiGO, Orange, All Season, Starway, Ibis Styles, Ibis, Elan, Haiyou hoteljeit érintette (és ezek között azért pár jól ismert név is szerepel).

A kiszivárgott adattömb 240 millió sora a foglalási adatokat tartalmazza, természetesen email címek, telefonszámok, bankszámla adatok, regisztrációs jelszavak, személyi okmányazonosítók is szerepelnek az adatbázisban.

Ami miatt különösen érdekes a sztori, hogy az adatok szinte azonnal megvásárolhatóvá váltak a DarkNet bugyrában, az eladó 8 Bitcoin-ért kínálta fel a megszerzett adatokat, amely kb. 14.5 millió Ft-nak felel meg a mai árfolyamon. Aki esetleg sokallja ezt az összeget az örülhet, mivel a breach híre gyorsan elterjedt és a hotel is reagált az eseményre, a megszerzett adatok gyorsan értéktelenedni kezdtek, és hamarosan már 1 Bitcoin-os áron (1.8 millió Ft) is megvásárolhatók lettek.

A világ 12. legnagyobb hotellánca érdemben reagált az eseményre (biztonsági céget bízott meg az adatok validálásával és esemény kivizsgálásával), nem is csoda, az elmúlt 5 évben ez az esemény bizonyult Kína egyik legsúlyosabb adatszivárgási incidensének, legalábbis az esetet vizsgáló biztonsági cég állásfoglalása alapján.

T-Mobile

A szolgáltató neve igen ismerősen cseng, bár jelen esetben az amerikai szolgáltatóról van szó, akiknek augusztusban sikerült elszenvedniük (pontosabban akkor ismerték el tájékoztatásban) a 2.3 millió ügyfélrekordot érintő adatszivárgási incidenst.

„Szerencsére” az esemény csak email címeket, neveket, születési dátumot, számlázási címeket, előfizetői azonosítókat érintett, bankkártya vagy más, fizetéssel kapcsolatos adatok nem kompromittálódtak.

A T-Mobile reagálása abban példaértékű volt, hogy viszonylag gyorsan megkezdték az esemény kivizsgálását és szinte azonnal értesítették az ügyfeleiket. A T-Mobile saját biztonsági csapattal rendelkezik, szóval nem kellett külsőst bevonniuk az esemény kivizsgálására.

(A T-Mobile Austria azért nem ilyen szerencsés, miután kiderült, hogy részletében cleartext-ben tárolják a jelszavakat (legalábbis az ügyintézők látják a jelszó első négy karakterét), sikerült a Twitteren „véletlenül” azt nyilatkozniuk, hogy nem értik, ez miért probléma. Ez mindjárt hozott is nekik egy jelölést a Pwnie Awards-on, a „Legbénább reagálás” kategóriában, amit aztán végül annak ellenére sem sikerült megnyerniük, hogy bevallották, a jelszót teljesen cleartextben tárolják.)

Azonban nem szép az összkép az amerikai T-Mobile esetében sem, mert az eredeti bejelentésben azt nyilatkozták, hogy jelszavak nem kompromittálódtak, majd később, hogy azért nem kompromittálódtak a jelszavak, mert titkosítva voltak.

Innen már csak egy lépés volt, hogy kiderüljön, a T-Mobile a titkosítás alatt az MD5 hash-t értette...Legalábbis kutatók vizsgálták meg a hasheket, amelyek azért nem tiszta MD5 hashek (valamit mókoltak vele), viszont legalább úgy néz ki, hogy egy nagyobb mintából kikövetkeztethető az algoritmus és visszaállítható a jelszó (egyes kutatók szerint viszont sima MD5 hashek kerültek ki).

A T-Mobile úgy látszik nem feltétlenül a tájékoztatásban nyerő, az ausztriai fiaskóval együtt ez kezd kicsit tendenciózusnak tűnni.

MyHeritage

Az egyik legnevesebb DNS-kutató és genealógiai oldalt június 4.-én értesítette egy szakértő, hogy egy, a szolgáltatótól független kiszolgálón talált „myheritage” nevű állományban a szolgáltatótól származó adatok találhatók.

A vizsgálat később kiderítette, hogy az állomány a 2017 október végéig regisztrált felhasználók email címeit és hashelt jelszavait tartalmazta, összesen 92 millió adatrekordot. A szolgáltató szerint a DNS-és egyéb vizsgálati adatok nem kerültek idegen kézbe, ami azért megnyugtató.

Az adattömb elemzése megerősítette, hogy salted hasheket tartalmaz az adatbázis, tehát nem csak simán elhashelték a jelszavakat (gyenge MD5-tel mondjuk), de legalább jól megsózták őket és elvileg minden felhasználó esetében egyedi hash- tároltak le.

A MyHeritage esetében szerintem a legfontosabb, hogy az oldal egyáltalán nem tette lehetővé a kétfaktoros hitelesítés használatát, a szuperérzékeny személyes adatok és DNS vizsgálati eredmények eléréséhez a bejelentkezéshez a felhasználóknak elegendő volt egyetlen jelszó megadása.

Ezt a tényt Brian Krebs, a legismertebb security blogger is erősen sérelmezte, és megjegyezte, hogy meglehetősen fura, hogy a MyHeritage csak most, az esemény után gondolkodik el a dolgon és kezdi meg annak megvizsgálását, hogyan tudna kétfaktoros hitelesítést bevezetni.

Ticketfy

A nyár nem kedvezett a jegyértékesítő oldalaknak, az angol Ticketmaster júniusban értesítette az ügyfeleket, hogy kb. 40 ezer rekordjuk kompromittálódott. Később kiderült, hogy a február és június között jegyet vásárlókat érintette az esemény.

Az Eventbrite tulajdonában lévő jegyekkel üzletelő Ticketfly május 31.-én néhány napra leállította a weboldalát és szolgáltatását, mivel „kibertámadás” érte őket, amelyről később kiderült, hogy 26 millió felhasználói adatot kompromittáló adatszivárgás-incidens.

Június 2-án tért vissza a szolgáltatás és jelent meg a szolgáltató közleménye az esettel kapcsolatban, ahol elismerték, hogy hackerek fértek hozzá az adatbázishoz.

A későbbiekben megerősítésre került, hogy nem csak sima adatlopás történt. A hacker közzétette a megszerzett adatok egy részét (az email címeket, illetve kisebb számban felhasználó neveket, telefonszámokat, lakcímeket, viszont a jelszavakat, bankkártya adatokat nem).

Kiderült, korábban a hacker jelezte a biztonsági rést a Ticketfly-nak, és 1 Bitcoin-ért cserébe segített volna a biztonsági rést befoltozni, azonban a szolgáltató nem reagált a megkeresésére. A hacker erre a sérülékenységet kihasználva defacelte az oldalt, majd elvitte és nyilvánosságra hozta az adatok egy részét.

A tanulság ebből az, hogy egy sérülékenység lejelentésére nem az a válasz, hogy nincs válasz. Nem arra gondolok, hogy a Ticketfly-nak ki kellett volna fizetnie a „segítség” díjját (konkrétan zsarolást), ám az sem megoldás, hogy figyelmen kívül hagyták az egész szituációt. (Bár szerintem, ha a vezetőség előre látta volna, hogy mi fog történni, akkor boldogan kifizették volna a nevetséges 1 Bitcoin-os összeget, amely elenyésző az így bekövetkezett kárhoz képest).

British Airways

Rájár a rúd a légitársaságokra, Rambó kolléga a kiváló és méltán népszerű Antivírus blogon a napokban írta meg az Air Canada adatszivárgásának esetét, úgyhogy erre csak a British Airways lehet a Kiberblog válasza.

A légitársaságnál is átnyúlunk az időben szeptemberig, mivel az eset feltételezett időpontja augusztus 21 és szeptember 5 közé esik.

A BA rendszeréből 380 ezer rekord került ki, amelyek financiális adatokat, fizetési információkat és személyes adatokat tartalmaznak. Meg bankkártya számokat, lejárati időt és biztonsági kódot a kártyához...Szóval bár számosságában ez az eset eltörpül a sokmilliós incidensekhez képest, súlyosságát tekintve azonban az élvonalba tartozik.

Az eset a ba.com és a hozzá tartozó mobilalkalmazás felhasználóit, jegyfoglalóit, vásárlóit érinti. Az Avast kutatója szerint a támadók a légitársaság és a fizetést biztosító szolgáltató közé ékelődhettek be valahogyan, erre enged következtetni, hogy tisztán csak a fizetésekkel kapcsolatos adatok kompromittálódtak, olyan adatok viszont nem, amelyek az utazásra vonatkoznának.

Adidas

Június végén az Adidas is csatlakozott az adatszivárgást elszenvedett nagyvállalatok illusztris köréhez.

Az amerikai weboldal sérülékenységét kihasználva a támadók „néhány millió” ügyfélrekordhoz fértek hozzá. Meglehetősen kevés információ áll rendelkezésre az esettel kapcsolatban (még mindig zajlik a vizsgálat), nem ismert pontosan az érintettek száma sem, az Adidas szóvivője maga is néhány millióról beszél.

Az Adidas a közleményében azt állítja pénzügyi adatok, bankkártya információk nem szivárogtak ki, az eset a felhasználói email címet és a titkosítottan tárolt jelszavakat érintette.

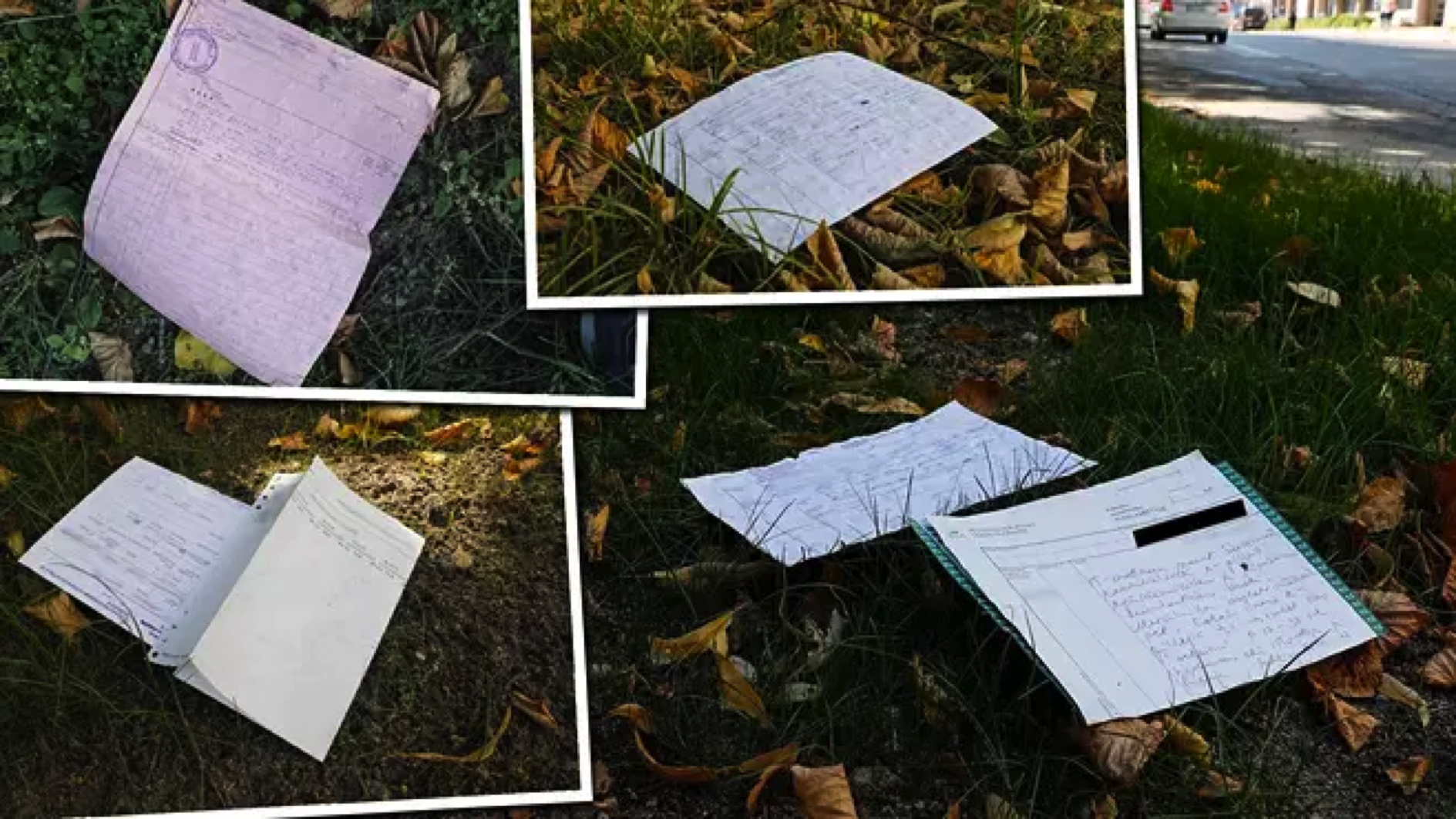

Helsinki utca

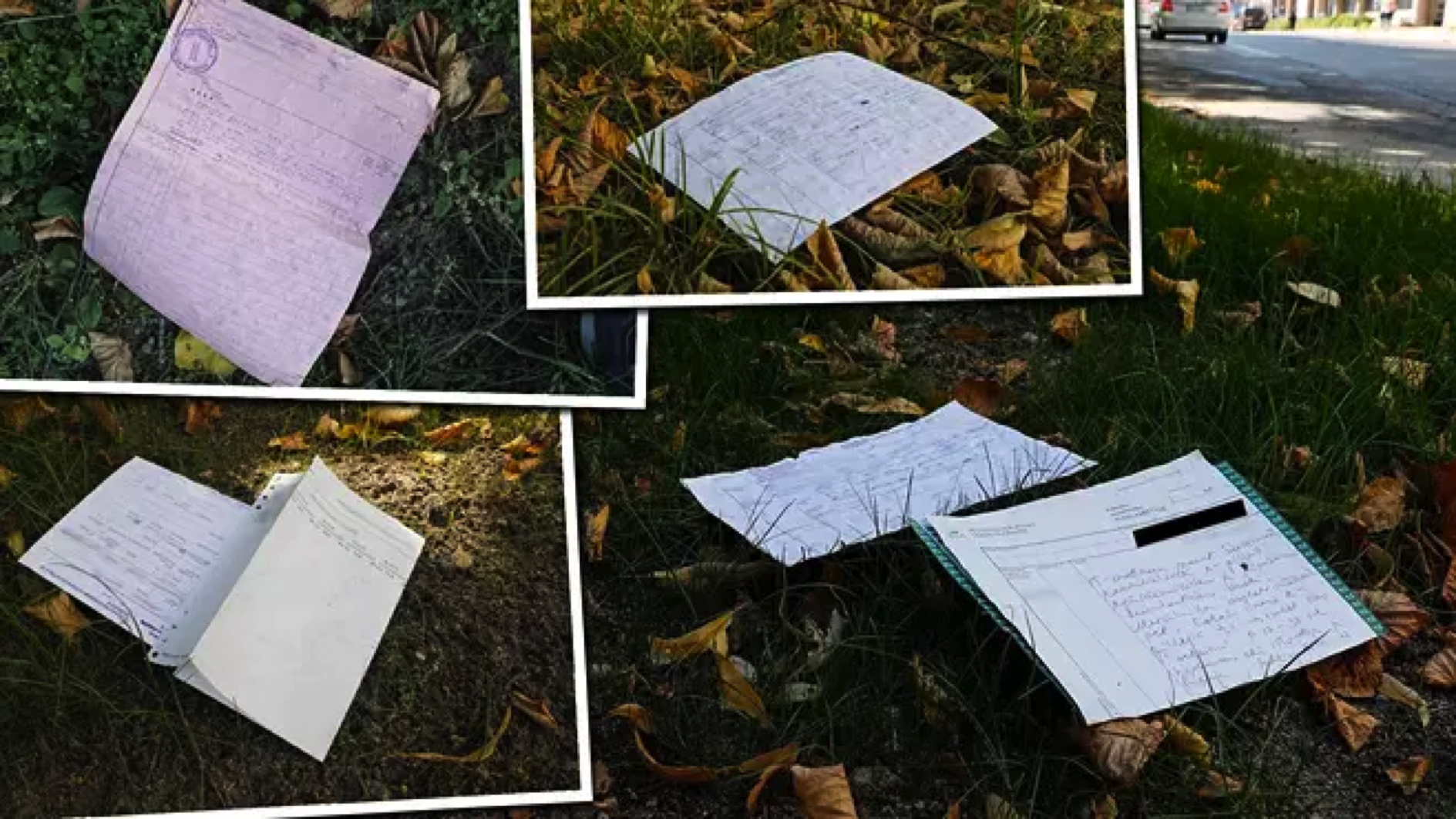

Hogy ne csak az elektronikus adattárolás kerüljön górcső alá, Helsinkiben egy csomó páciens adatait tartalmazó dokumentumot reptetett ide-oda szél az utcán.

Az 1980 és 1990 között keletkezett iratok (kizárólag nőkről) aztán mindenféle jóságot tartalmaztak a neveken és azonosítókon kívül, kórtörténetet, nemibetegség-leírásokat, vizsgálati eredményeket, stb.

Nagyjából megállapítható volt, hogy a dokumentumok olyan 1960-as években született, női betegek adatait, vizsgálati eredményeit tartalmazták, akik valamilyen módon a szexuális úton terjedő betegségekkel, azok megelőzésével kapcsolatos vizsgálatokban és tanulmányokban szerepeltek.

SingHealth

Ha már egészségügy, Szingapúr egyik legnagyobb adatszivárgási incidensét szenvedte el a SingHealth egészségügyi intézmény.

Az eset érdekessége, hogy a kommunikáció alapján elsősorban nem a betegadatokra mentek a támadók, hanem kifejezetten Lee Hsien Loong miniszterelnök adatai érdekelték őket (persze ki tudja, lehet, hogy itt is az volt, hogy: „Bástya elvtársat már meg sem akarják ölni?”).

A miniszterelnököt korábban mindenféle betegséggel, többek között prosztatarákkal is kezelték az intézményben, de hogy valóban ő volt-e a célpont, azt nem lehet tudni. Bár érdemes belegondolni, hogy a támadók végül 1.5 millió beteg adataival, a nekik felírt gyógyszerek listájával távoztak, és ezek az adatok kétségtelenül értékesebbek, mint a miniszterelnök egyébként is ismert betegségéről szóló adatok.

U.S. Airforce

Bizony, az amerikai légierő is igen kellemetlen adatszivárgási ügybe keveredett júliusban. A támadó az egyik tiszt számítógépéhez fért hozzá, amelyről katonai terveket, kézikönyveket, adatokat, többek között a MQ-9A Reaper csapásmérő drón üzemeltetési és karbantartási oktatóanyagait vitte el.

(Az a jó az ilyen anyagokban, hogy elsőre nem feltétlenül tűnnek veszélyesnek, de ahogy a kutatók rámutattak, ezekben az anyagokban olyan iformációk is vannak, amelyek az adott eszközök gyengeségeivel foglalkoznak, szóval rossz kezekben sajnos ezek az adatok is veszélyessé válnak)

Külön kellemetlen, hogy egy sérülékeny Netgear routeren keresztül fért hozzá a támadó a számítógéphez, csak remélni tudom, hogy a tiszt otthoni hálózatáról van szó, bár az sem csökkenti az eset súlyát túlzottan.

A Recorded Future kutatócég talált rá az adatokra, amelyeket a hacker eladásra kínált fel a DarNet-en. A kutatók később megerősítették az adatok hitelességét, és sikerült a hackerrel is kapcsolatba lépni, innen származik a Netgear-re vonatkozó információ.

Summer in the City

Lehetne még sorolni az eseteket, de szerintem a fentiekből is látszik, hogy az idei nyár nem csak időjárás szempontjából volt forró. Rengeteg breach-ről nem is tudunk, nem kapnak nagy nyilvánosságot, holott elképesztő adatokról vagy érintettszámról lehet szó.

Ki hallott már a Taringáról (28 millió rekord) vagy az acquirehealth.com-ról (31 millió rekord)? Százas nagyságrendű weboldal és szolgáltatás kompromittálódik havonta, amelyekről vagy semmit, vagy csak nagyon keveset tudunk.

Ez a nyár biztosan nem úgy vonul be az IT biztonság történelmébe (bár a történelmet a győztesek írják, szóval kérdés, hogy ki lesz aki írja?), mint a nyugodt pihenés időszaka. És még csak most jön az ősz és az év vége, jó lesz felkészülni!

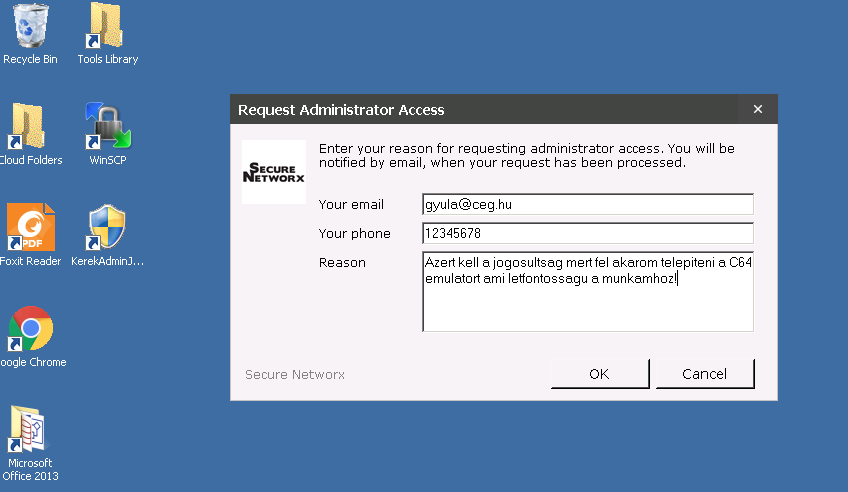

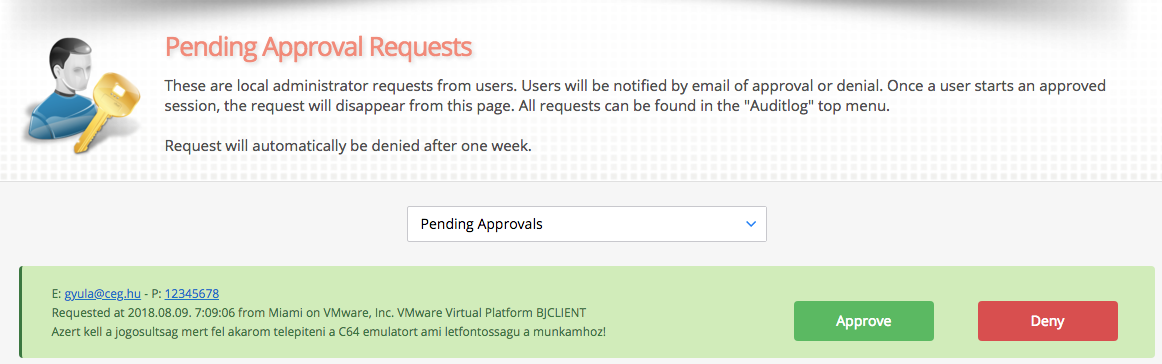

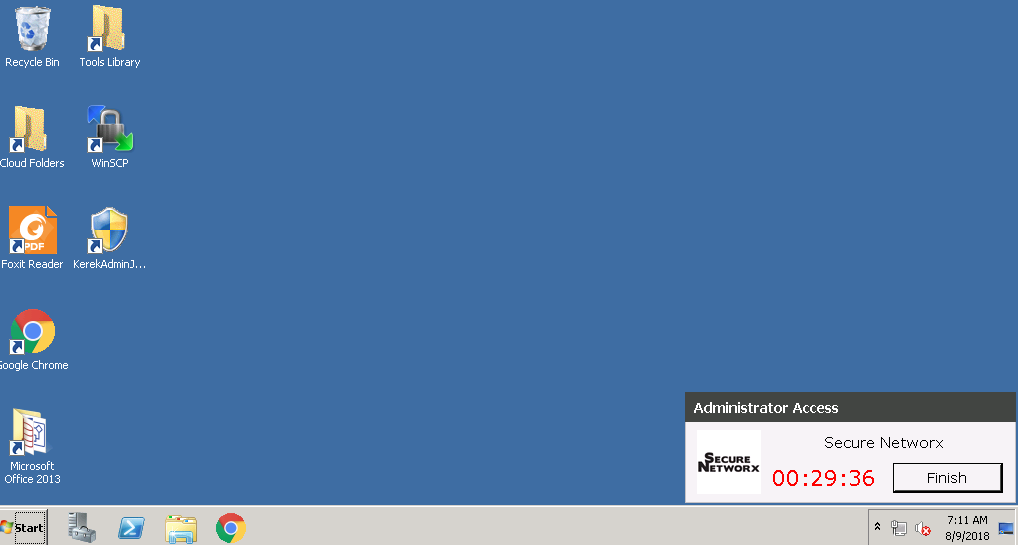

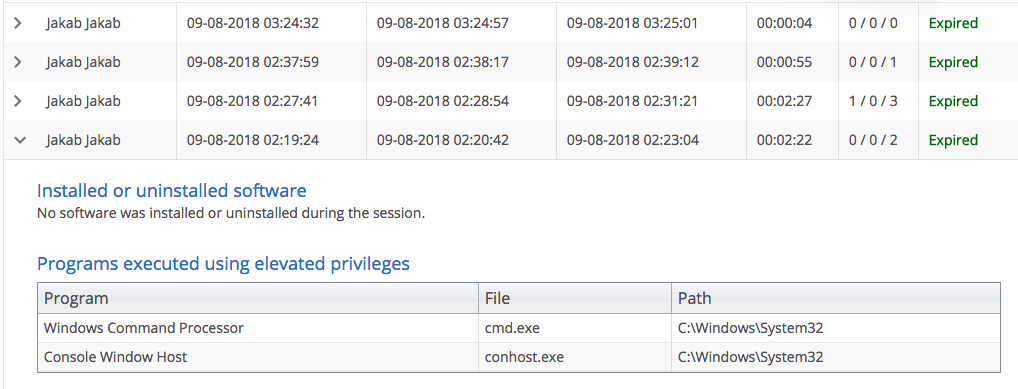

Local Admin occidere nolite timere bonum est si omnes consentiunt ego non contradico, azaz “a lokáladmint megölni nem kell félnetek jó lesz ha mindenki egyetért én nem ellenzem” - mondhatta volna a kétértelműség hazai apostola Merániai János érsek, ha II. András idejében királynő helyett a lokális adminisztrátor keserítette volna meg a magyarok életét.

Local Admin occidere nolite timere bonum est si omnes consentiunt ego non contradico, azaz “a lokáladmint megölni nem kell félnetek jó lesz ha mindenki egyetért én nem ellenzem” - mondhatta volna a kétértelműség hazai apostola Merániai János érsek, ha II. András idejében királynő helyett a lokális adminisztrátor keserítette volna meg a magyarok életét.