SECTOR16 vs magyar geotermikus rendszer

A SECTOR16 nevű (feltételezhetően) orosz hacktivista csoport 2025 januárjában jelent meg a nemzetközi kiberfenyegetettségi térképen, és gyorsan ismertté vált a kritikus infrastruktúrák, különösen az olaj-, gáz- és vízipari SCADA rendszerek elleni támadásaival. Most azonban egy hazai rendszert találtak meg.

Geoterm kútágas, kompresszoros gémmel

Orosz hekker távolról a hévízkútba kémlel:

Megvédett rendszernek hihetné valaki,

Mely a nemes földnek vérét szíja ki.

Azok kik e geoterm rendszerért felelnek

Orosz hekkerekkel bizony háborúra kelnek.

Egy intelmünk vala, csupán egy – mára:

Tereljék a hozzáférést biztos csatornába!

A SECTOR16 jellemzően saját tevékenységet folytat, de már több alkalommal is együttműködött más hacktivista csoportokkal is, például a Z‑Pentest, OverFlame, a Cyber Army of Russia (ők különösen kedvesek) vagy a CyberDragon csoportokkal. A SECTOR16 igencsak szereti az ipari protokollok manipulálásával (pl. Modbus, DNP3), social engineeringel (phishing, azonosítólopás) történő támadásokat, a rosszul konfigurált távelérések kihasználását, sérülékenységek exploitálását, kártékony kódok (malware, ransomware) telepítését, szóval modern és kurrens repertoárral rendelkeznek – és a célpontjaik kifejezetten OT és azon belül is kritikus infrastruktúrák.

Aki szeretné jobban megismerni ezeket a barátságos, (feltételezhetően) orosz mackókat, azoknak ajánlom az Orange Cyber Defense kiváló összefoglalóját itt, vagy az Industrial Cyber kivonatát itt, illetve a Cyble összefoglalóját itt.

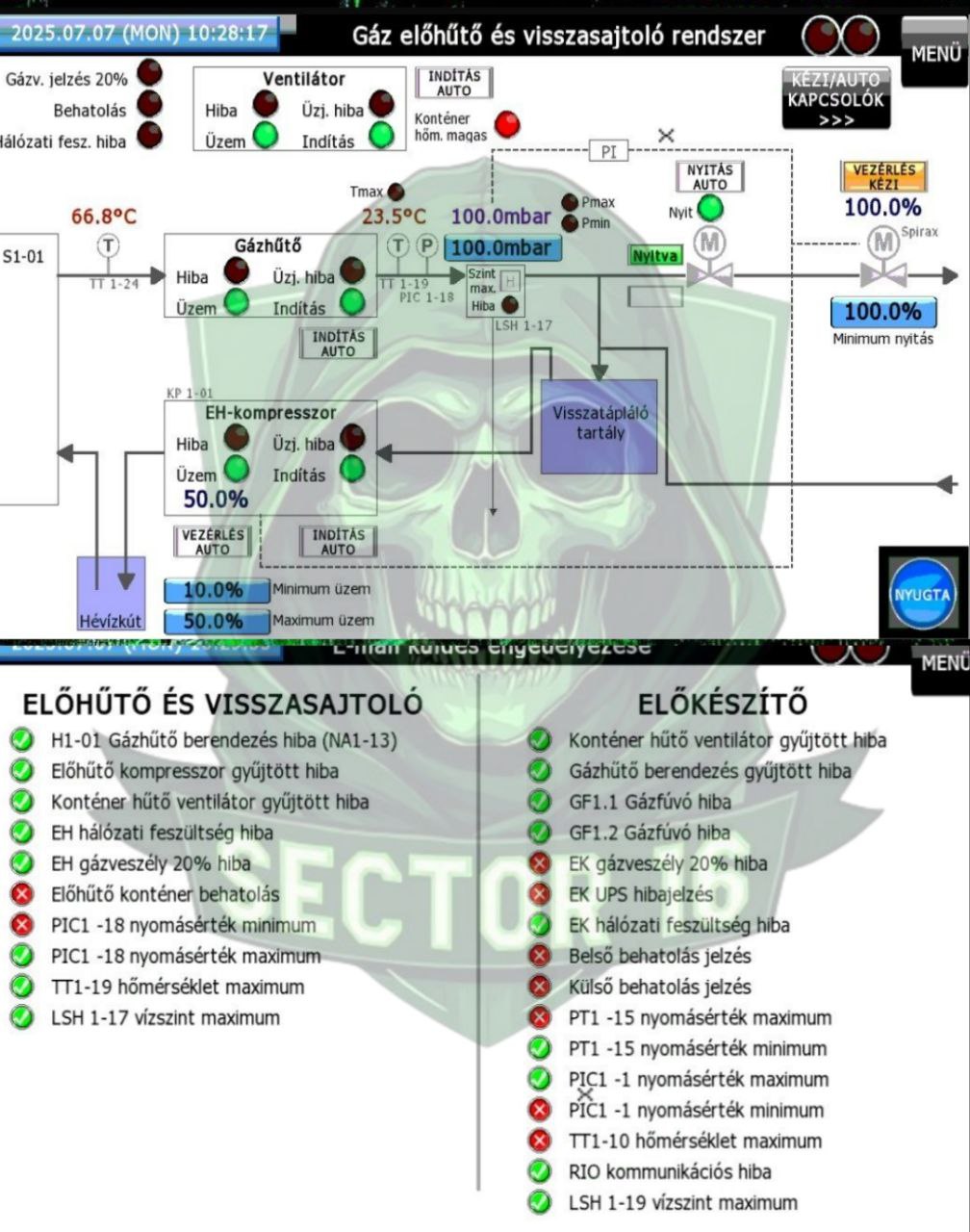

A dokumentált célpontjaik között szerepelnek amerikai olajipari létesítmények, egy holland vízkezelő (Arionex), valamint feltételezhető terjeszkedés folyik Belgium, Franciaország és Ukrajna irányába. A terjeszkedés során úgy látszik mi is az útjukba kerültünk, mert a csoport Telegram csatornáján megjelent egy hazai geotermikus termelőrendszerbe történő behatolás bizonyítéka:

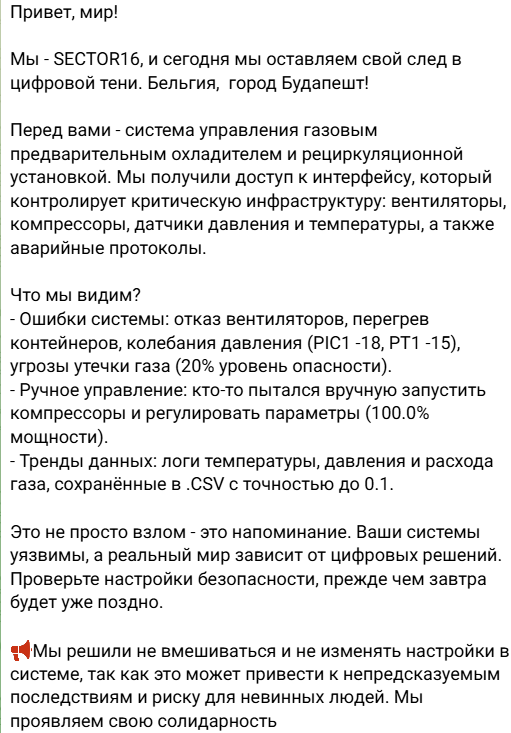

Kommentelték is a sikert:

Magyar fordításban ez valami ilyesmi:

Helló, világ!

Mi vagyunk a SECTOR16, és ma nyomot hagyunk a digitális árnyékban. Belgium, Budapest városa!

Önök előtt egy gázkezelő rendszer áll, amely előhűtőből és recirkulációs egységből épül fel. Hozzáférést szereztünk az interfészhez, amely kritikus infrastruktúrát vezérel: ventilátorokat, kompresszorokat, nyomás- és hőmérsékletérzékelőket, valamint vészprotokollokat.

Mit látunk?

Rendszerhibák: ventilátorleállás, konténer túlmelegedés, nyomásingadozások (PIC1-18, PT1-15), gázszivárgás veszélye (20% veszélyszint).

Kézi vezérlés: valaki kézzel próbálta elindítani a kompresszorokat és szabályozni a paramétereket (100%-os teljesítmény).

Trendadatok: hőmérséklet-, nyomás- és gázfogyasztási naplók .CSV fájlban, tizedes pontossággal (0.1).

Ez nem csupán egy támadás – ez egy figyelmeztetés. A rendszereik sebezhetők, miközben a valós világ a digitális megoldásoktól függ. Ellenőrizzék a biztonsági beállításaikat, mielőtt túl késő lenne.

🚨 Úgy döntöttünk, hogy nem avatkozunk be, és nem módosítjuk a rendszer beállításait, mert ez kiszámíthatatlan következményekkel járhat ártatlan emberek számára. Szolidaritásunkat fejezzük ki.

De mit is látunk valójában?

A meghackelt rendszer egy geotermikus termelő, azaz a fűdbő veszi ki az oxigént a melegvizet, amelyet feldolgozás után jellemzően távfűtésre használ fel. A méreteit tekintve a rendszer nem túl nagy, biztosan nem családi házat fűt, hanem valamilyen nagyobb területet, például ipari komplexumot, vagy valamilyen nagyobb létesítményt, területet, lakóövezetet – esetleg termálfürdőt.

Nem vagyok geotermikus szagértő (a szag itt akár valós is lehetne, az ilyen kutakban sokszor olyan víz van, amely valamilyen gázt – például metánt – tartalmaz, de ez a metán nem büdös, sajnos pont az a baj vele, hogy mint a pénznek, ennek a metánnak sincs szaga), ezért megkérdeztem olyat, aki viszont az, hogy oké, kiveszik a hévízkútból a forróvizet, de mit csinálnak vele, és a mi a fenének van a rendszerben gáztartály, kompresszor, gázelőkészítő meg ilyesmi.

A folyamat során a 60-100 fokos vizet kitermelik a kútból, azonban ilyen hévízi/termál vizekben vannak nem kívánatos, oldott gázok (metán, szén-dioxid, kén-hidrogén, stb), azokat el kell választani a víztől, mielőtt azt a távhő rendszerbe beküldik. A gázt (nyomással?) szeparálják (valószínűleg két lépcsőben, előhűtő és a gázhűtő rendszer), majd tárolják a visszatápláló tartályban. A gázmentes vizet betáplálják a távhő rendszerbe, majd a keringés során a visszakapott és kihűlt vizet – a tartályban ideiglenesen tárolt gázzal együtt – visszasajtolják a földbe (a kútba, hőforrásba), had melegedjen újra. Néha a gázt felhasználják villamosenergia termelésre, vagy akár el is égethetik (fáklyázás) – attól függően milyen a gáz, és hasznosítható-e egyáltalán. A technológiából származó képek alapján szerintem a vizet és a gázt is visszasajtolják, tehát a gázt nem hasznosítják tovább (de a gázban nem vagyok biztos).

Hogyan történhetet a hackelés?

Noha a SECTOR16 nem osztott meg információkat ezzel kapcsolatban, nem is az a lényeg, hogy mi, hanem hogy miért történt.

Az alap probléma feltehetőleg abban keresendő, hogy az OT kiberbiztonság 20 évvel el van maradva az IT kiberbiztonságtól – azaz olyan hiányosságokkal és sérülékenységekkel küszködünk, amelyek már 10 éve cikinek számítottak az IT-ban. Az OT kiberbiztonsági gondolkodásmódja (ha van is) jóval éretlenebb jelenleg, például azt sem feltétlenül gondolják végig, hogy a különféle OT eszközök és berendezések kipublikálása az internet felé ezzel a következménnyel járhat. Az OT „életéből” a kiberbiztonság jelenleg még hiányzik, vagy legalábbis a problémák hévízkútjának legfenekén leledzik, és mondjuk úgy, hogy nem fúrtak még le addig.

Ennek az eredménye látható a videón és a képeken. Végre tudomásul kellene vennie minden OT, ipari vagy termelési rendszert működtetőnek, hogy NEM PUBLIKÁLUNK OT ALKALMAZÁSOKAT, ESZKÖZÖKET, BERENDEZÉSEKET AZ INTERNET FELÉ!

Ha már mindenféle vélt vagy valós indok (például távüzemeltetés, telemetriagyűjtés, távfelügyelet, vészbeavatkozás, support, vagy egyéb úri huncutságok) miatt erre mégis szükség van (és szükség van!), a publikálást kockázatelemzés és hatásvizsgálat előzi meg, ez alapján pedig olyan védelmi intézkedéseket vezetünk be, amelyek csökkentik a bekövetkezés valószínűségét és csillapítják a bekövetkezéskor fellépő negatív hatásokat.

Annyit sikerült még kiderítenem, hogy (feltételezetten) orosz barátaink már legalább május óta hozzáférhettek a rendszerhez, és az a baj, hogy amíg nem tudjuk értesíteni az áldozatot, minden nap fennáll annak a lehetősége, hogy olyasvalaki fog hozzányúlni, aki nem feltétlenül jóindulattal áll neki a dolognak (na nem mintha a SECTOR16-tot túl jóindulatúnak tekinthetnénk).

Lehet abból baj, hogy meghackelték?

Nyilván maga az a tény, hogy meghackelték – már az is baj. De ha a technológiai folyamatot nézzük, akkor is lehet baj belőle.

Az, hogy lekapcsolják a rendszert, talán a legkisebb probléma – nem lesz kitermelés, hőhasznosítás, stb, nem lesz melegvíz és fűtés. Ez szerintem mindenképpen a kisebbik probléma – főleg, mert most nemigazán kell fűtés, melegvíz sem annyira létkérdés jelenleg (?). A SECTOR16 nem csinált a behatoláson kívül semmilyen kárt – a leírásuk alapján – azonban sajnos tudjuk, hogy sikerült bemenniük és a kapu most is nyitva van.

A nagyobb probléma a bizonytalanság – mert a kiberbiztonságban a bizonytalanságot hívjuk kockázatnak.

Lehet ugyanis olyan kockázat, hogy ha olyan szelepeket zárnak le, amely miatt a gáztartály túltöltődik – veszélyes helyzet alakul ki.

A veszélyes helyzeteket az OT üzembiztonsági eszközei és folyamatai kezelik – ez a safety – például, a tartályban biztosan működik olyan mechanikus túlnyomásvédelmi szelep (vagy szelepek és egyéb védelmek), amely egy bizonyos – és már veszélyes nyomásszint felett – lefúj, és kiengedi a gázt a levegőbe. Kockázat lehet tehát az, hogy:

- a túlnyomásvédelmi szelep karbantartási hiányosságok miatt nem működik vagy hibásan működik, ekkor akár a tartály megrepedhet, szétszakadhat, stb.

- a túlnyomásvédelmi szelep, vagy egyéb safety berendezés maga is áldozatul esik a hackelésnek (például, ha IP-képes eszközökről van szó, sajnos van erre is tendencia)

- a környezetbe kijutó gáz – függően attól, hogy milyen és mekkora koncentrációjú – előidézhet robbanásveszélyes állapotot, vagy be is robbanhat (más szituáció volt, de a BP America texasi finomítója 2005-ben is túltelítődések miatt kiáramló gázok miatt robbant fel), és lehetne valószínűleg más veszélyes helyzeteket is felsorolni.

Jelen esetben nem ismerjük a technológiát, a gázt, stb – de annyi bizonyos, hogy az OT folyamatai mindig a fizikai világban hatnak – így az OT kiberincidensei vagy üzemi incidensei a fizikai világban okozhatnak incidenseket, károkat, baleseteket – vagy legrosszabb esetben halált.

Sokat gondolkodtam – és többeket is megkérdeztem – hogy kell-e erről nyilvánosan írni vagy sem. Aztán arra jutottam, hogy kell. Szakértőkkel sem tudjuk az érintett felet beazonosítani és arra gondoltam, hogy esetleg a képről valaki magára ismer. Pedig nagyon sok mindent megpróbáltunk. Én például átnéztem az SZTFH dokumentumait a nyilvántartott hévízkutakkal kapcsolatban, noha elég valószínűtlen volt, hogy a vízhőmérséklet alapján be lehessen azonosítani az érintett rendszert (nem is lehetett). Később szereztem IP címet – szóval tudom, hogy mi az érintett rendszer publikus IP címe, de a geolokáció ellentmondásos, Budapest, Veszprém, Pápa és Lajosmizse jöhetett szóba, ezekből Lajomizsét ki is lehetett zárni, mivel beszéltem a városi főépítésszel és ott biztosan nincsen ilyen kút (vagy az Önkormányzat tudta nélkül létesült – ami igen valószínűtlen). Budapesten több ilyen hőforrás is akad, például 2023-ban Zuglóban fúrtak ilyesmit, sajnos ezeket igazából nem tudjuk ellenőrizni (egy nagyobb kúttulajdonost Budapestről is ki lehetett zárni), így maradt az, hogy hátha valaki magára ismer.

A másik ok ami miatt ezt megírom, az elrettentés. Igen.

Azt szeretném, hogy az OT oldalon a menedzsment és a vezetőség (ha egyáltalán találkozik ezzel a poszttal), illetve a szakemberek (azért a hírek gyorsan terjednek) értsék meg végre, hogy az OT-ban a kiberincidens üzemi incidenst eredményezhet.

A nemzetközi példák jók. De messze vannak. Ez itt és most egy hazai példa, ami nagyon közeli.

Valamiért mindig csak incidensből tanulunk, legalábbis az okos legalább a más incidenséből tanul. Ezért fontosnak tartom, hogy ez az incidens kapjon ismertséget. Ha rajtam múlna, feltenném a MITRE ICS Attack Framework példái közé -aminek az olvasgatását mindenkinek ajánlom, aki OT kiberbiztonsággal foglalkozik. Nem azért, mert akkora hatású esemény, hanem hogy hivatkozhassunk rá.

A harmadik ok, hogy ha nem lesz ismert ez az esemény, akkor nem is változik semmi. Nyilván most még nem lehet minden információt megosztani, de tényleg azt gondolom, ha nem tanulunk semmiből, ha nem reagálunk arra sem, ami a „szomszédban” történt, akkor nem is számíthatunk arra, hogy az OT kiberbiztonság helyzete pozitívan változzon.

Ma, most annyit kell megértenünk, hogy egy (feltételezhetően) orosz aktor csoport magyar ipari vezérlési környezetet támadott meg és kompromittált sikeresen. Csak a jóindulatukon (?) múlt, hogy nem állítottak el semmit, vagy esetleg nem próbáltak meg előidézni veszélyes állapotot. Ha ez sem jut el a szívekig, akkor nem tudom mi.

A közösség ereje

Bármennyire is szomorú vagyok, ha ilyet látok, mégis van öröm a sörömben. Egészen fantasztikus volt a közösség és a szakma reakciója.

Amikor megkaptam a hírt az eseményről (köszönet érte NR-nek), és elkezdtem utána járni a dolognak, az energetikai rendszerek kibervédelmi összefogásának (dicsőség a SeConSys-nek!) néhány szakemberével dugtuk össze a fejünket, hogy vajon mi a bánat lehet ez a rendszer (köszi GP, PP, DG, SZÉ) – aztán amikor már azonosítottuk a geotermikus vonalat, kerítettünk geotermikus szakértőt, aki értelmezte a rendszert és a lehetséges hatásokat (köszönet érte neki!).

Közben mindenki a saját kapcsolati hálójából keresett olyanokat, akiknek köze van a geotermikus rendszerekhez, hátha felismerik, így ma például már több nagy céggel zártuk ki, hogy biztosan nem ők azok. Az incidens lejelentésre került az NKI felé természetesen, merthát mégis hozzájuk tartozik a dolog és ez ennek a módja: az NKI kihagyása nagy szakmai hiba, minden incidenst érdemes lejelenteni nekik – ezt tényleg komolyan kérem mindenkitől!

Az NKI kezében nagyon sok olyan információ fut össze, amellyel a civil „felderítők” nem rendelkeznek, ráadásul nekik a feljogosításuk és hatáskörük is van arra, hogy tovább vigyenek olyan információgyűjtést, amelyet mi, civilek nem vagyunk jogosultak – és bár meg tudnánk csinálni (még az is lehet, hogy egyszerűbben, gyorsabban, bürokratikus terhek nélkül), az már nemigen lenne jogszerű („ne legyél hülye!”).

Még hajnalban jött egy ötletem, ami végül is legalább annyira bevált, hogy sikerült olyan többletinformációhoz jutnom, amivel – ha nem is mi, de az NKI majd tovább tud menni (az IP cím). Hiába szereztem meg ugyanis a (szerintem) érintett rendszer IP címét, az ellentmondásos geolokációs eredmények miatt mi megrekedtünk. Az NKI bevonásával azonban ez az akadály átléphető lehet, ők hivatalból megtudhatják az adott IP címet használó szervezet adatait (elvileg) és le tudják zárni ezt az eseményt (köszi NKI!). Itt már versenyfutás kezdődik az idővel. Még most is kapok hívásokat, hogy beszéltünk ezzel és ezzel, nem ők az áldozatok. Nagyon sokan dolgoznak most is a háttérben, hogy lezárható legyen az esemény. Mindenkinek köszönöm a segítséget és a sok munkát, telefonálgatást, emailezést!

Összefoglalás

Ma, most annyit kell megértenünk, hogy egy (feltételezhetően) orosz aktor csoport magyar ipari vezérlési környezetet támadott meg és kompromittált sikeresen. A SECTOR16 ma nem konkrétan magyar kritikus infrastruktúrát pécézett ki. Ma. Még. Most.

De ahogy ők maguk is írták, ez egy figyelmeztetés. A geopolitikai helyzet, a kiberbűnözés profit- és egyéb céljai mind azt mutatják, hogy a kritikus infrastruktúrák ott vannak a célkeresztben.Idézzük csak őket:

Ez nem csupán egy támadás – ez egy figyelmeztetés. A rendszereik sebezhetők, miközben a valós világ a digitális megoldásoktól függ. Ellenőrizzék a biztonsági beállításaikat, mielőtt túl késő lenne.

A hazai ipari és OT kiberbiztonság (beleérve a kritikus infrastruktúrákat) óriási kitettséget visel. Hiányoznak a szakemberek, a tudatosság és a pénz. Ezen – tapasztalataim szerint – a NIS2 sem sokat változtatott - még. Ez nem is csoda: 20 éves lemaradást nem lehet behozni ilyen gyorsan. Az idő is hiányzik. Kevés van belőle és nagyon gyorsan múlik, ha az OT-ról van szó, mert az OT rendkívül lassan változik – pont az üzembiztonság miatt. De tenni kell valamit (jobbára csodát), mert az OT nem IT: itt az incidensek nem a digitális térben okoznak kárt, hanem a fizikai valóságban.

Az OT a modern civilizáció és a fogyasztói társadalom technológiai alapja. OT nélkül nincs áram, nincs víz, nincs fűtés, alapanyag, termelés, egészségügy, közlekedés – OT nélkül posztapokaliptikus világ van és ütögethetjük össze a köveket, hogy legyen tűz és meleg.

Ha sikerül ezt az eseményt megnyugtatóan lezárni, egy kicsit jobbá tettük a világot. Még akkor is, ha jelen esetben azért mégsem arról van szó, hogy elszabadul 400mW energia, kiömlik 6millió köbméter szennyvíz, vagy éppen a szennyvíztisztítóban megemelik a klórszintet és kimérgezik a fél várost. Sajnos az OT-ban a kiberincidensek ezt okozhatják.

Az OT nem az adatot védi, hanem magát a folyamatot, az emberéletet és egészséget, illetve a berendezéseket és a környezet épségét. Az OT kiberbiztonságnak is ugyanez a célja. Az ilyen és ehhez hasonló hibák katasztrófához vezethetnek, ezt pedig azt gondolom jobb lenne elkerülni. Safety first!

UPDATE1: Szeretném megköszönni a Magyar Telekom SOC csapatának a munkáját. A Telekom kiberbiztonsági felügyeleti csapata aktív kiberhírszerzést - pontosabban és szalonképesebben: kiberfenyegetés gyűjtést és elemzést végez (Cyber Threat Intelligence), és az egyik elemzőjük akadt rá erre a rendszerre a SECTOR16 csatornáján. Ez is csak azt bizonyítja a számomra, hogy a CTI szolgáltatások igénybevétele egyre fontosabbá válik a kiberbiztonság számára. Köszi Telekom!!!