Brutálisan ég a Veeam – 445 millió ügyfélrekord szivárgott ki

Fülig Jimmy mondása, miszerint „Mindnyájunkak érhet baleset” a Veeam esetében is igaz: a magát „global leader in Intelligent Data Management”-nek aposztrofáló adatmentésre és mentőrendszerekre specializálódott cég igen masszív adatszivárgási incidensbe keveredett.

A korai analízisek 445 millió rekordról beszélnek, noha két adatbázis szivárgott ki, az egyik 199 millió, a másik pedig 244 millió rekordot tartalmaz.

A vizsgálatok szerint jelentős átfedés van a két adatbázis között, ez ugyan a rekordszámot nem csökkenti, viszont az egyedi adatokkal kapcsolatban csökkenhet a szivárgás mérete, erre később a Veeam is rámutat. (A 4.5 millió egyedi adatokat tartalmazó rekord meg már majdnem semmi).

Érdekesség

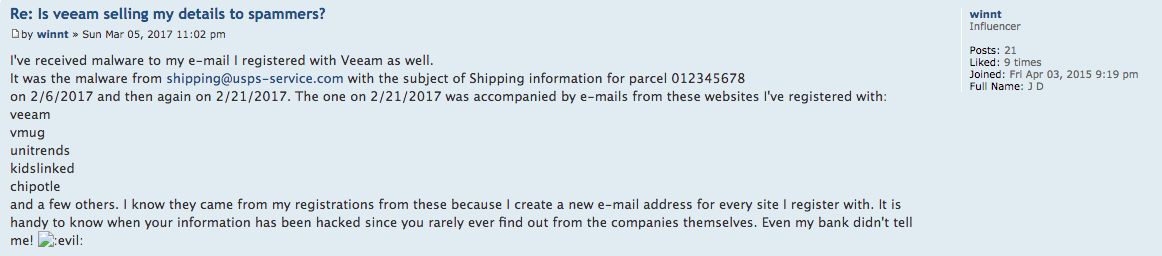

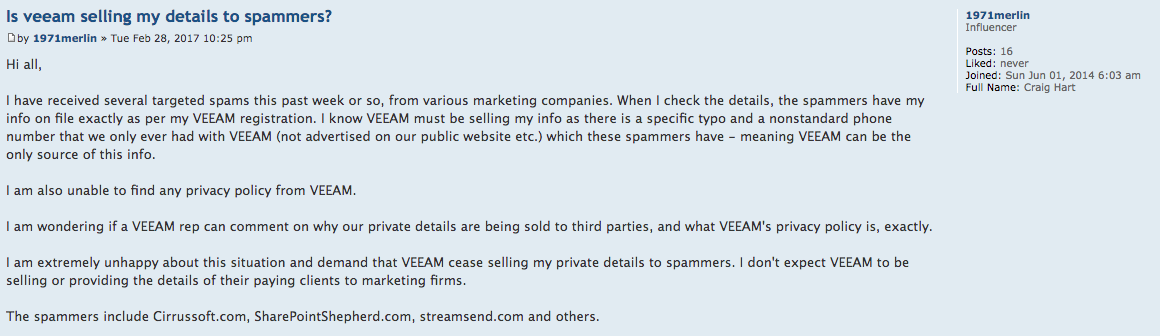

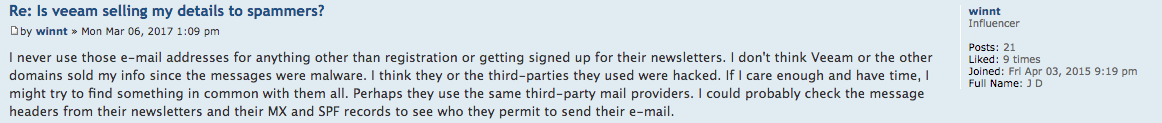

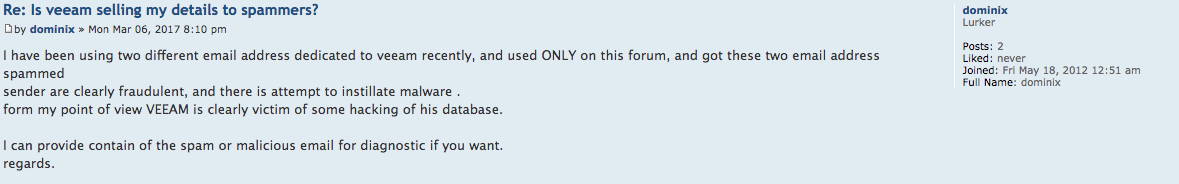

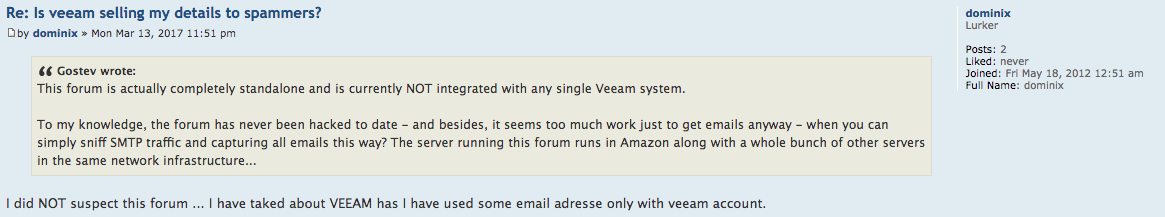

2017 márciusában egy Veeam felhasználó jelezte a Veeam fórumában, hogy spam leveleket kap két olyan címére, amelyeket csak a Veeam regisztrációs folyamatában adott meg (pl. a fórum), máshol nem. A felhasználó szerint a Veeam-et meghekkelték és így jutottak hozzá ehhez a két, máshol nem használt email címéhez.

A Veeam válasza erre akkor az volt, hogy:

„To my knowledge, the forum has never been hacked to date - and besides, it seems too much work just to get emails anyway - when you can simply sniff SMTP traffic and capturing all emails this way? The server running this forum runs in Amazon along with a whole bunch of other servers in the same network infrastructure...„

Ez az Amazon felemlegetésével már kicsit érdekessé teszi a dolgot, révén, a kiszivárgott adatbázis is az Amazonnál üzemelt.

És nem csak ez az egy post utal érdekes jelenségekre, több felhasználó is hasonló élményről számol be.

Szóval vagy régebben is előfordult hasonló incidens, csak nem tudunk róla, vagy a jelen incidens kezdete sokkal korábbi időpontban volt, és persze az is előfordulhat, hogy a felhasználó paranoiás – mindenki döntse el maga, melyik szkenárió a valószínűbb

Mit tudunk?

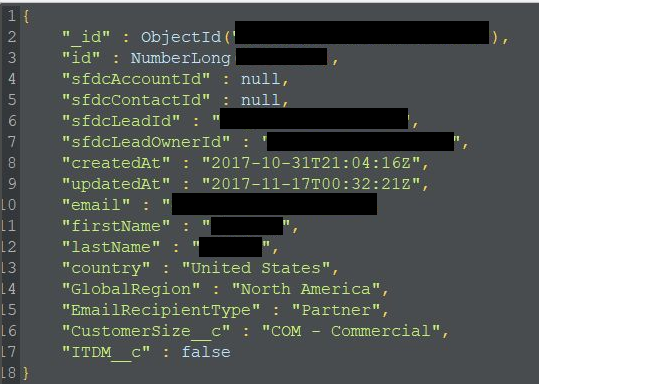

A szivárgás forrása a Veeam Marketo adatbázisa volt, amely egy marketing (automatizáló, hírlevél, shop, stb) alkalmazás, a dumpolt adatbázisok összmérete pedig kb. 200GB.

Az adatbázisok 2013 és 2017 között keletkezett adatokat tartalmaznak, jelszavak ugyan nem voltak érintettek, de a kiszivárgott adatok között a partnerek, végfelhasználók, viszonteladók egyéb adatai is megtalálhatók:

- Név,

- Email cím

- Partner típus (végfelhasználó vagy partner),

- Ország,

- IP, referrer, user agent,

- Szervezet mérete, stb.

Hogyan történt?

Bob Diachenko (korábban a Kromtech kutatója volt) szeptember 5-én vette észre, hogy a Shodan augusztus 31-én felderített egy Amazon által hostolt IP-t, amelyen egy rosszul konfigurált MongoDB adatbázis ücsörgött. Bob Diachenko szerint a nyitott adatbázis szeptember 9-ig kereshető volt, a riasztásuk után a Veeam lezárta a szervert.

Szóval megint egy rosszul konfolt adatbázis, megint egy figyelmetlenség eredményezte az adatszivárgást. Ahogy korábban is, most is egy technikai hibaelhárítás nem várt következménye volt, hogy publikusan elérhetővé vált a nyitott adatbázis.

Szerencsére az adatbázisban jelszavak nem voltak, de így is kincsesbánya a spammerek és egyéb operátorok számára, akik a valid email címek gyűjtésével és felhasználásával működnek.

Nekem persze az jutott eszembe, hogy kereskedelmi oldalról is igen fontos lehet a konkurenseknek megszerezni az adatbázist, hiszen egy „Válts Veeam-ről” kampányban igen jól felhasználható adatokról van szó révén, hogy az adatbázis a Veeam ügyfeleit tartalmazza.

Bob kifejti, hogy akár egy MongoDB-t érintő ransomware is lecsaphatott volna, akkor pedig ugye az adatok rendelkezésre állása erősen sérült volna. Pont ezért adott ki a Mongo egy security guide-ot, hogyan zárd az adatbázis és hogyan tedd biztonságossá.

(Ezt a guideot sokan nem olvasták el sajnos, ez főleg abból látszik, hogy a Shodan statisztikája szerint míg 2015-ben 35 ezer nyitott Mongo adatbázist találtak, ha most rákeresünk, 54 ezer nyitott Mongo adatbázis üzemel a világban. Ha Magyarországot nézzük, a „futottakmég” kategóriában sem vagyunk, 64 nyitott, hozzáférhető Mongo adatbázissal „büszkélkedhetünk”. )

Egyébként jobban járt volna a Veeam, ha a Shodan helyett egy mongo-ransomware találja meg az adatokat, mivel egy mentéssel foglalkozó cégről van szó, feltételezhetően rendelkeznek mentéssel az adatbázisról, szóval a visszaállás kisebb PR-katasztófát okozott volna, mint az, hogy kiszivárogtak az adatok.

Hogyan reagált a Veeam?

Egyrész dicséretesen gyorsan lezárták az érintett szervert, másrészt pedig szeptember 13.-án kiadtak egy közleményt az incidenssel kapcsolatosan.

A közlemény legfontosabb része, hogy bár valóban 445 millió rekordot érintett az incidens, ez azonban „csak” 4.5 millió egyedi email címet és kapcsolódó adatot jelent.

Vannak homályos részletek (mint minden ilyen esetben) is, egy interjúban Peter McKay a Veeam CEO-ja arról beszélt, bár valóban négy éve csinálták meg az értékesítési adatbázist, viszont azt két, két és fél éve nem használják (akkor hogy kerültek bele 2017-es adatok?).

Az interjúban McKay amúgy igen szimpatikusakat nyilatkozott. Egyrész kiderült, hogy bár a Veeam viselkedésalapú mentési platformot fejleszt, saját maguk nem használták ezt a terméküket. Amikor megkérdezték, hogy mit tanácsol a hasonló cégeknek, hogy azok elkerülhessék a hasonló eseményeket McKay csak annyit mondott: „Ne légy öntelt” – szerintem ezzel nem is lehetne jobban összefoglalni a megfelelő magatartást.

Ha ehhez tartják magukat, talán tényleg igaz lesz a közlemény felütése:

Data privacy is something that Veeam takes very seriously.