„NASmageddon” - több mint 13.000 adattároló lehet veszélyben

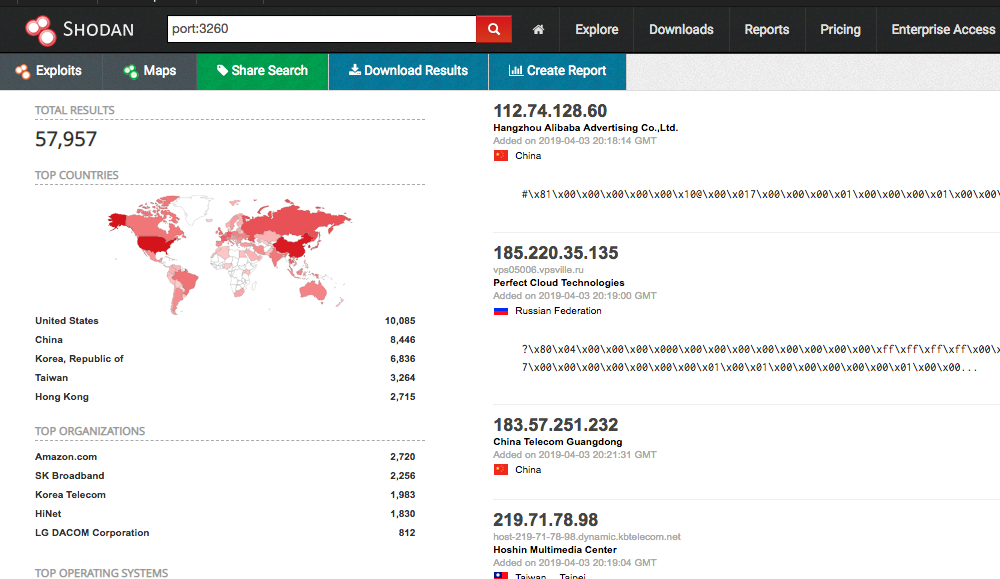

A félrekonfigurált ISCSI-alapú adattárolók Internetre kötése nem mulatságos. Több, mint 57 000 ilyen adattároló érhető el az Interneten keresztül, 13 000 esetben azonban még a legminimálisabb védelmi intézkedéseket sem tették meg: felhasználó név és jelszó nélkül elérhető az adattárolók minden tartalma.

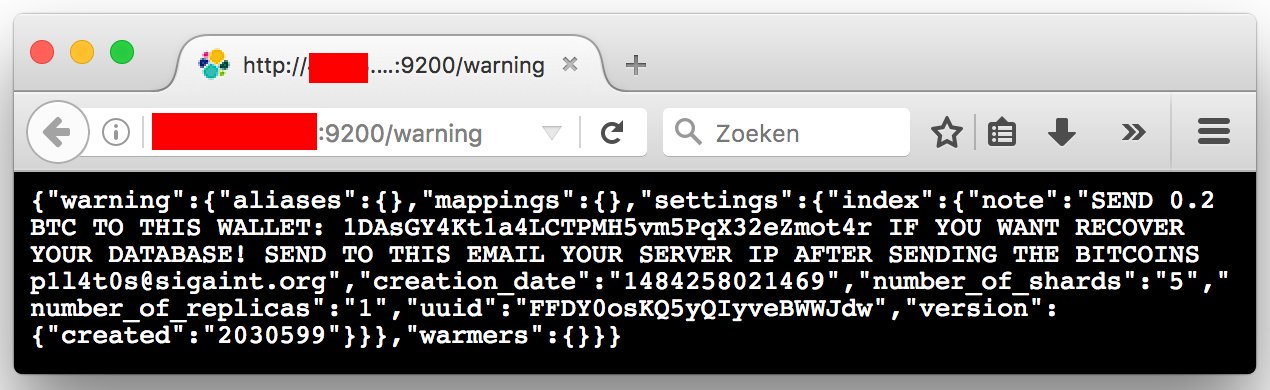

Hasonlóan a rosszul konfigurált Elastic Search és MongoDB adatbázisok elérhetővé tételéhez, egészen elképesztő mennyiségű adat férhető hozzá az ilyen eszközökön keresztül.

Az ISCSI-alapú tárolók széleskörben elterjedtek, a legtöbb NAS eszközben alapvető funkcióként érhető el a szolgáltatás, azonban a kockázatokkal és a biztonsági beállításokkal a legtöbb NAS-gazda nincsen tisztában (vagy legalábbis 57 957 biztosan nincsen tisztában).

Az ISCSI nagyon jó dolog.

Az Internet Small Computer Systems Interface (ISCSI) lehetővé teszi, hogy több számítógép/szerver egyszerre, egyidőben osztozzon több merevlemezen, adattárolón. Olyan, mintha az adott adattároló (pl. diszk) fizikailag több számítógéphez is csatlakoztatva lenne, csak éppen a hálózaton keresztül.

Bár a nevében szerepel az Internet szó, jellemzően azért a belső hálózatokban, a szerverek és az adattárolók között működő történet, és önmagában nem lenne szabad az ISCSI elérést engedélyezni az Interneten keresztül.

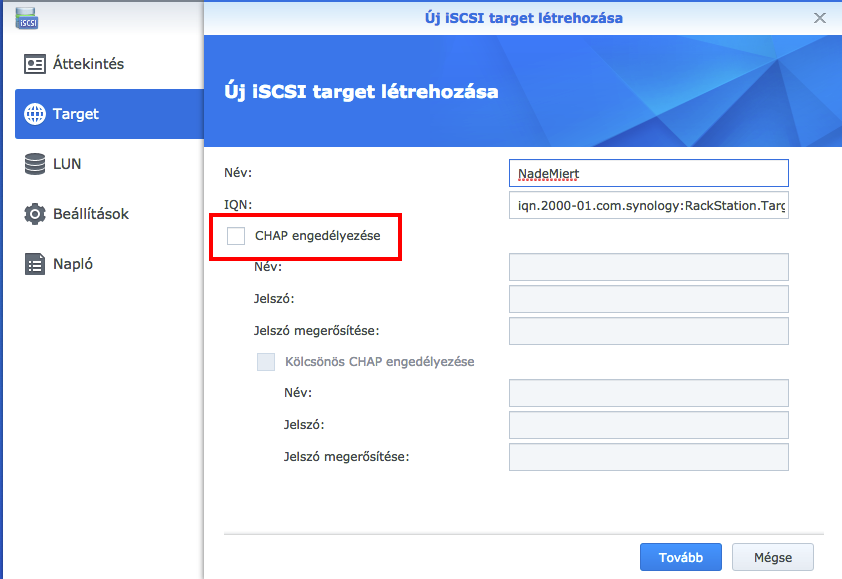

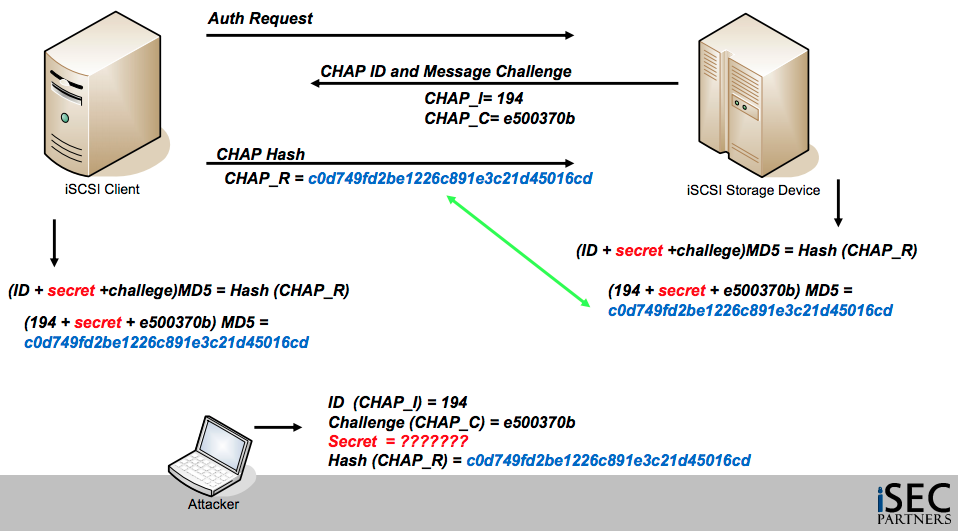

Sajnos az ISCSI elég sérülékeny, bár lehetőség van beállítani, hogy az ISCSI kliens (initiator) - pl. egy Windows szerver, virtualizációs host, stb. - csak egy felhasználó név és jelszó birtokában tud csatlakozni egy ISCSI adattárolóhoz (target), azonban a titkosítást a CHAP eljárás biztosítja, amely a 90-es évek közepén jelent meg és amelyet már régen el kellett volna felejteni.

A legtöbb NAS ISCSI beállításában a titkosítás alapból ki is van kapcsolva...

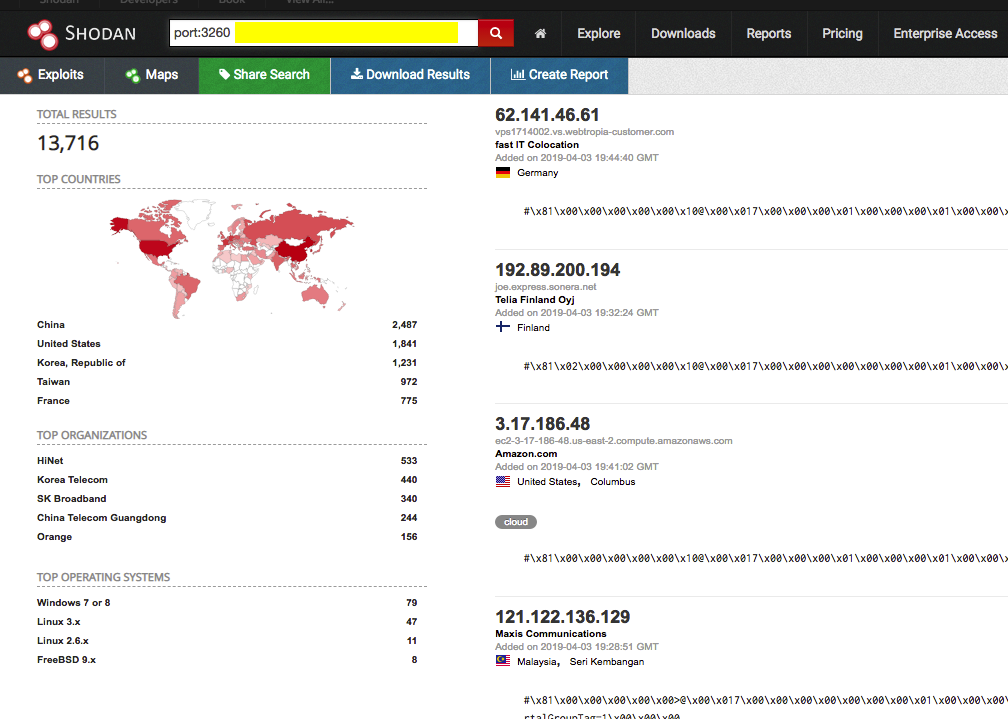

Jelenleg több mint 57 000 ISCSI szolgáltatást biztosító NAS és egyéb adattároló érhető el az Internet felől, ezek közül több mint 13 000 felhasználó név és jelszó nélkül hozzáférhető.

A rossz beállításnak köszönhetően ehhez a 13 000 adattárolóhoz gyakorlatilag bárki képes csatlakozni, és felcsatolhatja magának az adattárolót – és hozzáfér az ott pihentetett összes fájlhoz.

A felhasználó nevet és jelszót kérő eszközök, illetve a rajtuk tárolt adatok sincsenek feltétlenül biztonságban.

A CHAP eljárás legalább 25 éves, és az egyszerűsége miatt a csatlakozáshoz szükséges jelszó szótárak segítségével kitalálható.

Az ilyen jelszavak ráadásul soha nincsenek megváltoztatva, így a támadónak gyakorlatilag végtelen ideje van a játékra, ráadásul a szótárpörgetést akár teljesen offline is el tudja végezni.

Vélhetőleg az Elastic Search és MongoDB (meg persze az ILO) után az Internetre kötött NAS és egyéb adattároló eszközök ISCSI-je lesz a következő nagy támadási kampány.

Nem csak arról van szó, hogy a storage eszköz ISCSI-n kiajánlott adattárolóiról leszívott adatok mekkora problémát fognak jelenteni. Persze, azt fognak jelenteni, gyakorlatilag ezekről az eszközökről azt visz el a támadó, amit csak akar.

A bizalmasság sérülése mellett azonban számolni kell az adatok rendelkezésre állásának sérülésével is: az ilyen eszközök roppant kívánatos célpontjai az eltitkosítós-zsarolós ransomware támadásoknak is.

Ahogy a fent említett adatbázisok esetében (a képen egy Elastic Search ransom üzenet látható), a NAS eszköz gazdájának is számolnia kell azzal, hogy egy borús reggelen minden adatát eltitkosítva találja egy zsaroló üzenettel megspékelve.

Az ISCSI-képes NAS eszközök (pl. QNAP, Synology, stb.) olcsó mentési háttértárnak számítanak, nagyon sok esetben a mentőszerverek a NAS eszközről ISCSI-n keresztül csatolják fel a tárolókat, amelyre maguk a mentések készülnek. Egy ransomware támadás ilyen esetben azzal jár, hogy maguk a mentések válnak elérhetetlenné, és a szervezet nem képes visszaállni a mentésből.

Természetesen, ha a mentések tárolódnak a NAS eszköz ISCSI targetjein, a támadó az összes mentéshez, és a mentésekben található összes adathoz hozzáfér – gyakorlatilag a teljes vállalati adatvagyon megszerezhető.

A támadónak tehát nem kell bejutnia a szerverekbe, a rosszul konfigurált és Internetre kötött NAS eszközről minden adatot meg tud szerezni. Kész aranybánya, nem?

(Kis hazánkban jelenleg 60 feletti, felhasználó név és jelszó nélkül is elérhető adattároló érhető el, amelyekből legalább 10 oktatási intézményben található.)

- Az ISCSI biztonságáról itt olvashattok