VirusTotal – és a nem kívánt mellékhatások

VirusTotal olyan, mint bármely pirula: kis mennyiségben gyógyszer, nagy mennyiségben azonban drágán fizetsz érte. Használd, de tudd, hogy mit csinálsz, és milyen adatokat töltessz fel ellenőrzésre – különben Te magad okozol adatszivárgást.

A VirusTotal egy igen jó és hasznos eszköz, multiscanning víruskergetőként sokmotoros ellenőrzésnek veti alá a feltöltött fájlokat.

Egy láb jó, több láb még jobb: minél több AV/AM termékkel ellenőrzöd a fájlt, annál biztosabb lehetsz, hogy nem kártékony. (Elvileg, mert azért ez ebben a formában nem igaz, a VirusTotal sem csodaszer, csak olyan fertőzést ismer fel, amelyet legalább egy AV/AM vendor megoldása felismer)

A VirusTotal (és minden más online fájlellenőrző) használata azonban olyan mellékhatással jár, amelyre nagyon sok helyen és nagyon sok alkalommal fel kell hívni a figyelmet, mert az IT-s (és persze mindenki más is, aki le akar valamit ellenőrizni) előszeretettel nyúl a VT-hez anélkül, hogy végig gondolnák, mi történik a VirusTotal-ra feltöltött fájlokkal.

Mert mi történik?

Amikor anélkül, hogy tudnánk, milyen tartalma van a fájlnak, és feltöltjük ellenőrzésre a VT-re, szenzitív adattartalom esetében tulajdonképpen átadjuk a fájlt és az egyébként védendő és érzékeny adatot egy harmadik félnek.

Az adat bizalmassága sérül, ez pedig nem más, mint incidens, még pedig adatszivárgási incidens.

A VT ugyanis a feltöltött fájlokat átadja (eladja) a vele szerződésben állóknak, és nem csak azoknak a gyártóknak, akiknek a motorja benne van a szolgáltatásban, hanem bárkinek, aki fizet érte.

Egyébként erre a VT is felhívja a figyelmet, sőt, még FAQ-ban is szerepelteti, hogy mi a teendő, ha véletlenül szenzitív tartalmú fájlt töltöttünk fel ellenőrzésre.

Tehát csak olyan fájlt szabad ellenőrizni, amelyről biztosak vagyunk, hogy nem tartalmaz érzékeny és védendő adatot, különben saját magunk okozunk adatszivárgást.

Futtatható és bináris fájlok esetében ettől a mellékhatástól el lehet tekinteni, viszont dokumentumok és más adatfájlok esetében a feltöltés előtt ellenőrizni kell a fájl adattartalmát.

Persze nem úgy, hogy megnyitjuk és megnézzük (kivéve, ha erre a célra egy „eldobható” gépet használunk), hanem valamilyen módon ki kell nyerni a dokumentumból az adattartalmat, és ha az alapján nem ítéljük kockázatosnak, feltölthetjük a fájlt a VirusTotal-ra. (A fájl hashét viszont minden további nélkül ellenőrizhetjük, hiszen abból nem lehet a fájl adattartalmát előállítani.)

Hogyan és mivel ellenőrizzünk?

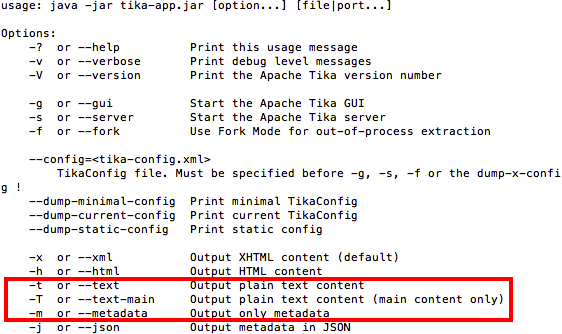

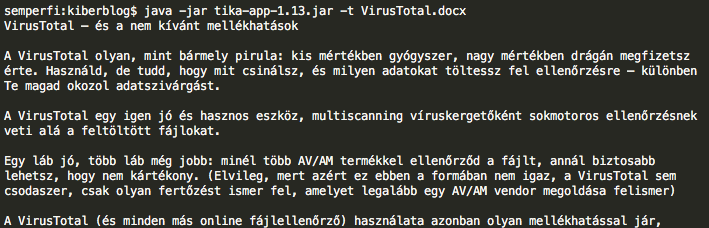

Adattartalom kinyerésére csomó lehetőségünk van, én a TIKA alkalmazás rajongója vagyok, amely tulajdonképpen egy JAVA .jar fájl, így Linuxon, Windowson, Macen is gond nélkül használható.

A -t vagy -T kapcsolóval a Tika a dokumentum adattartalmát mutatja meg (office, rtf és pdf esetében érdemes használni).

A Tika egyébként csomó más mindenre is jó, például kiválóan lehet vele a fájlok metaadatait ellenőrizni, nagymennyiségű fájlhalmazt feldolgozni, akár szerver-kliens felépítésben is.

További mellékhatások

A VirusTotal nem csak fájlok, de URL-ek, domain címek ellenőrzésére is kiválóan alkalmas – azonban itt már azonnali problémával nézhetünk szembe.

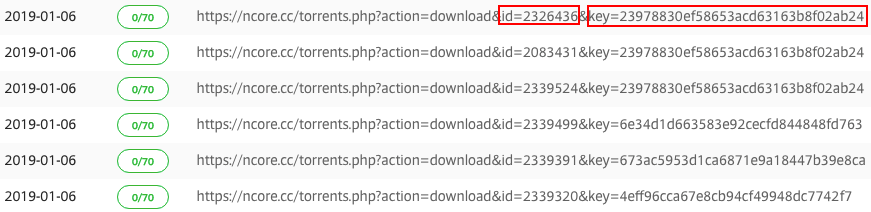

Bizony az ellenőrzött URL-ek bárki számára hozzáférhetőek (a fájlokhoz csak a szerződött partnerek jutnak hozzá), az URL-ekben viszont sok esetben olyan információk vannak, amelyek ugyancsak szenzitívek: email címek, tokenek, API kulcsok, új jelszót generáló kulcs/token, stb.

Jól látható, hogy az Ncore torrent oldal esetében az ellenőrzött URL-ek tartalmazzák az adott fájl azonosítóját (ID), illetve az adott felhasználó (API) kulcsát. A linket kimásolva természetesen a .torrent objektum letöltődik, és a felhasználó nevében hozzájutunk a tényleges fájlhoz.

Több ilyen esetre is volt már példa, erről a HackerOne-on is jelent meg riport, de fizetős szolgáltatásból származó ajándékkuponos címekkel is történt már hasonló, amikor az URL tartalmazta magát a kupon kódot, amelyet a Virus Total-ról megszerezve simán be lehetett váltani (persze ahelyett, aki a szolgáltatásért fizetett).

Az Open Source Intelligence (OSINT) művelői, vagy esetleg az etikus (és kevésbé etikus) hackerek a tevékenységük során recon/footprinting céllal jó adatforrásként tudják használni a VirusTotal-t, néha egészen meglepő adatok kerülnek elő belőle.

(pl. ilyen érdekességeket tartalmaz a Files Refering tab, ahol olyan fájlokat jelenít meg a VirusTotal, amelyben a keresett domain cím megtalálható)

Összefoglalva

A VirusTotal egy igen kiváló megoldás, a sokmotoros multiscanning miatt nagyon megnyugtató lehet fájlokat ellenőrizni az alkalmazással, azonban minden ellenőrzés előtt érdemes átgondolni, hogy vajon most milyen adatot osztunk meg a VirusTotal-al, partnereivel, és természetesen a fenti példa alapján a széles nagyvilággal.

A VirusTotal biztonságos használatához legalább az alábbi alapvető dolgokra érdemes odafigyelni:

- Első lépésben csak az ellenőrzendő fájl hashét érdemes a VT-n keresni, sok esetben már arra is lesz találat, a hashből pedig nem lehet a tényleges adattartalomra visszakövetkeztetni.

- Ismeretlen tartalmú dokumentumot csak előzetes adatellenőrzés után szabad a VirusTotal-ra feltölteni.

- URL címek ellenőrzésekor is meg kell arról győződni, hogy az URL nem tartalmaz tokent, API kulcsot, vagy egyéb más érzékeny adatot.

- Futtatható és más bináris állományt nyugodtan fel lehet tölteni (kivéve persze ha maga a fájl védendő és nem kerülhet harmadik fél kezébe)