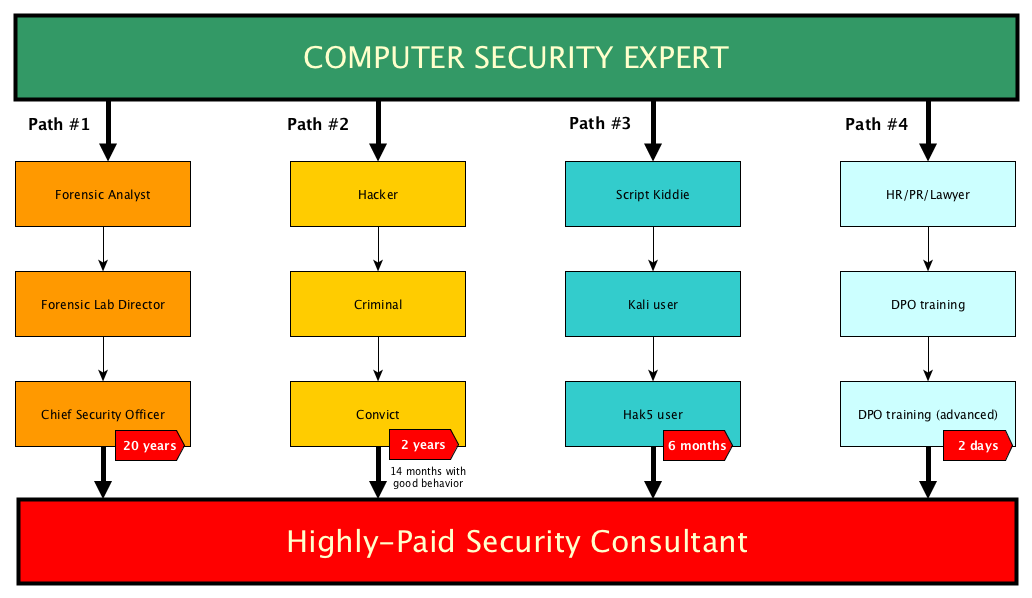

Válaszcikk: Account Takeover – tévhitek

Nemrég belefutottam a filter:max Kft. egyik ATO-val kapcsolatos anyagába, amely az Account Takeover-elleni védekezés tévhiteit veszi sorba. Meg is örültem az anyagnak, igaz, hogy fordították a SpyCloud doksijából, de alapjaiban egészen jól összefoglalják a dolgot.

Van néhány szempont, amely nem kapott hangsúlyt (vagy promó anyagként más hangsúlyt kapott), vagy pedig meg sem említették a cikkben, viszont szerintem érdemes róla beszélni.

Az eredeti cikket itt olvashatjátok: http://filtermax.hu/hirek/ato-megelozesi-tevhitek-/20180716-0800

Account Takeover (ATO)

Több helyen credential stuffing vagy credential breach néven hivatkoznak rá, gyakorlatilag arról van szó, hogy a támadó valamilyen módon (jellemzően valamilyen alkalmazás, szolgáltatás meghekkelésével megszerzi a felhasználói adatbázist) hozzájut egy vagy több felhasználó jelszavához, és a megszerzett jelszóval további visszaéléseket követhet el.

Ha cégről, szervezetről beszélünk (és korrekt definíciót akarunk), akkor az ATO a Szervezethez kapcsolódó, a Szervezet felhasználói által igénybe vett belső és/vagy külső szolgáltatások hozzáféréseinek kompromittálódását jelenti. Az ATO incidens során egy vagy több, külső vagy belső rendszerhez hozzáférő felhasználó bejelentkezési azonosítója és jelszava illetéktelen kézbe jut, bizalmassága súlyosan sérül.

A kétfaktor nem jó védelem?

A filter:max cikkében az szerepel, hogy „1. tévhit: a többfaktoros hitelesítés mindent megold, ha ATO-ról van szó” – és egy kissé elferdítve, a cím azt sugallja, hogy a kétfaktoros hitelesítés nem jó megoldás, hiszen:

- Kevesen használják

- Probléma lehet az SMS vagy más kódok bevitelével (WTF??)

- A nyilvános profilokból összerakhatók a biztonsági kérdések (WTF2?)

Nekem az a véleményem, hogy a kétfaktor mindenképpen jó és hatékony védelemnek számít.

A filter:max-nak abban tökéletesen igaza van abban, hogy kevesen használják – nade attól, hogy kevesen használják a biztonsági övet, attól a biztonsági öv még kiváló védelmi intézkedés. Nyilván, ha mindenki és mindenhol kétfaktoros hitelesítést használna, az esetlegesen megszerzett jelszót nem lehetne felhasználni.

Vagy mégis?

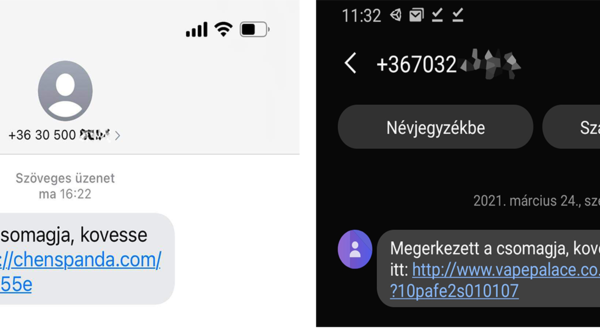

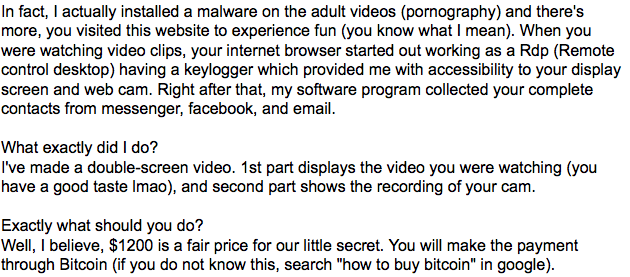

Hopp, hát, de. A napokban indult el megint egy jó zsaroló kampány, ahol a zsaroló levél hitelesítéséhez pont kiszivárgott jelszavakat használnak.

Szóval sajnos a kétfaktor lehet hogy a lopott jelszóval történő bejelentkezést megakadályozza, de a jelszóval való egyéb visszaélést nem.

Jelszókezelők használata

„2. tévhit: Ha jelszókezelő rendszert használsz, nyugodtan hatra dőlhetsz” – emeli ki a filter:max második tévhitként a jelszókezelők használatát.

Nem is akarok foglalkozni azzal, hogy miért tartja a filter:max tévhitnek a dolgot, inkább azt hiányolom, hogy az az egyszerű tény nem szerepel az összefoglalásban, hogy hiába tárolja a random generált jelszót jelszókezelőben a felhasználó, és hiába használ minden alkalmazásban eltérő jelszavakat – ha pl a támadó egy sérülékeny webes alkalmazásból szerezi meg a jelszavakat.

Ebben az esetben az fog megvalósulni, hogy a random generált es 29 karakter hosszú „biztonságos” jelszót a felhasználó nem tudja (miért is tudná, azért van jelszókezelő, hogy az tudja), ellenben a támadó tudja, hiszen megszerezte, ott van nála.

Nyilván ennek a megoldása nem a felhasználó oldalán, hanem a webes alkalmazás gazdájánál és fejlesztőjénél van: neki kell megfelelően tárolnia a jelszavakat, és nyilván meg kellene akadályozni, hogy a támadó elvigye a felhasználói adatbázist.

Egy másik ablak ugyanerre a térre, sajnos hiába van jelszókezelő és hiába kerül bele a böngészőbe automatikusan a jelszókezelőből a jelszó, ha a gépen olyan malware működik, amelynek a célja a jelszó- és más, hasznos adatok ellopása (pl Azorult Botnet, Cred/Info Stealer, stb.). Sajnos ezek a malwarek nicsenek tekintettel a jelszókezelőre, adatként el fogják vinni az autopastolt, POST-olt jelszót.

Scraping vs HUMINT

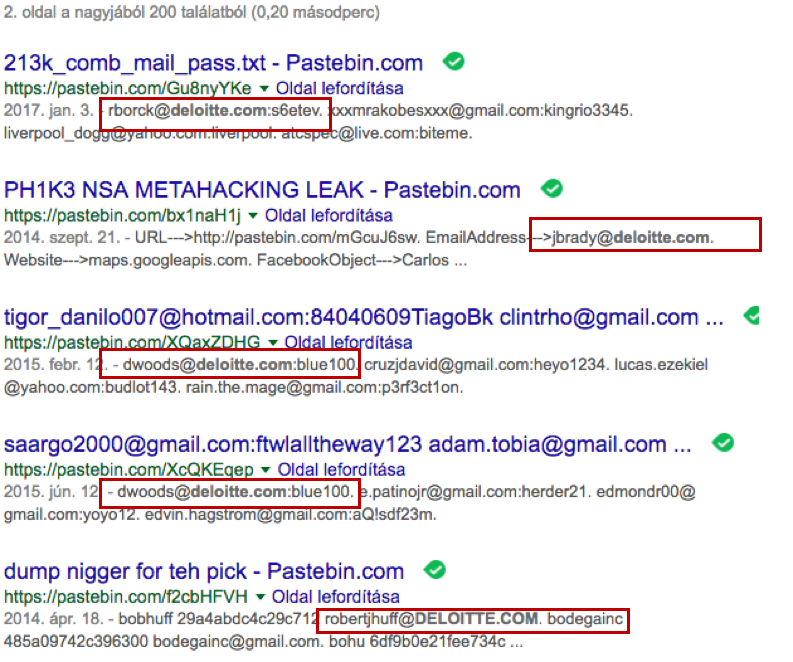

Az ötödik pont „5. tévhit: Deep & Dark webes szkennerek gyorsan felfedezik a visszaéléseket” a kedvencem. Való igaz, hogy ATO esetében a lopott hozzáférések publikálása és eladása általában nem az első lépés.

A lopott adatok először csak egy nagyon szűk körben kerülnek felhasználásra, nyilvánvaló, hogy csak a „tej lefölözése” után kerülnek ki ezek az adatok a nagyobb nyilvánosságra és piacterekre. Az automata szkennerek és crawlerek már csak akkor férnek hozzá ezekhez az adatokhoz, ha azokat kipakolják a nagyobb nyilvánosság elé (még mindig a DarkNet fórumairól beszélünk).

A jobb ATO-megoldások azért a „favágó” automata scraper robotok mellett HUMINT műveleteket is végeznek, megpróbálnak beépülni az egyes szűkkörű csoportokba és közösségekbe, hiszen ha ott megszerzik a lopott adatokat mielőtt az még a nyilvános piactéren landol, akkor képesek értesíteni az érintett áldozatokat.

Biztonságtudatosság

Az utolsó ponttal „6. tévhit: Ha van vállalati policy, akkor már jók vagyun ATO szempontból” kapcsolatban is igazat kell adnom a filter:max cikkének. Személyes tapasztalat, hogy ezzel a területtel igen kevés cégnél foglalkoznak megfelelően.

Sajnos, hiába írják le a szabályzatokba, hogy tilos vállalati címmel külső szolgáltatásokba regisztrálni, és tilos olyan jelszóval regisztrálni, amelyet a felhasználó belül is használ, ez nem több, mint egy reménytelen próbálkozás.

20-25 ATO vizsgálat után ki merem jelenteni, hogy a felhasználónak ez mit sem számít: ha regisztrálni akar a randi oldalra, akkor regisztrálni fog a randi oldalra. Es a céges email címével fogja megtenni.

Mitől is tartana? Jobb esetben ez ki sem derül. És ha mégis? Akkor sem lesz belőle semmi.

Nyilván nem csak a felhasználóval van a baj.

Ha a szervezet nem érteti (tanítja) meg a felhasználókkal az egyes védelmi intézkedések értelmét és célját (biztonságtudatosság), akkor nemigazán várhatja el, hogy az intézkedést betartsák. A képzés, fejlesztés, oktatás a legolcsóbb és leghatékonyabb védelmi intézkedés!

A másik oldal, hogy a szervezetek az ATO problémának csak a „password reuse” kockázatát látják, a többivel egyáltalán nem foglalkoznak (nagyon helytelenül egyébként, mivel az ATO számos egyéb kockázatot is jelent, nem utolsó sorban, hogy a kiszivárgott adatok mind a személyes adatok köréhez tartoznak).

Szóval alapjában véve érdemes a filter:max cikkét elolvasni a témával kapcsolatban, még akkor is, ha csak a felszínt karcolgatja az anyag, és hát kissé marketing ízű :)

Pár napig téma volt, hogy az IBM letiltotta az USB adattároló eszközök (pendrive, diszk) csatlakoztatási lehetőségét, azaz, hogy az IBM világában élő munkavállalók már semmilyen USB adattárolót nem tudnak használni a munkaállomásaikon.

Pár napig téma volt, hogy az IBM letiltotta az USB adattároló eszközök (pendrive, diszk) csatlakoztatási lehetőségét, azaz, hogy az IBM világában élő munkavállalók már semmilyen USB adattárolót nem tudnak használni a munkaállomásaikon.