(avagy DIY majdnemsecure titkosított diszk – OL barátomnak, aki drágállja a kompakt dolgokat :) )

Annó, amikor elkezdtem evangelizálni a datAshur/diskAshur titkosított adathordozókat – és persze azóta is mondogatják, hogy drágák az i-Storage eszközei.

Tegnap OL barátom megint megjegyezte, hogy de milyen jók ezek a cuccok, csak az a bajuk, hogy drágák :).

Aztán ott van Lonczkor András barátom (aki annyira titkosítás-mániás, hogy a macskája Public, a kutyája Private névre hallgat) is felvetette, hogy kellene tolni valami olcsóbb alternatívát, úgyhogy gondoltam akkor itt az idő, hogy megnézzünk alternatívákat is a hardveresen titkosított, PIN-paddal feloldható külső „biztonsági” adattárolókra.

Hopp. Miért fontos, hogy a titkosított adathordozó „hardveresen” legyen titkosítva, és miért fontos a saját PIN-pad felület?

A hardveres titkosítás (megint: nem feltétlenül gyorsabb, mint a szoftveres!) azért jó, mert a titkosítás odabent az eszközben valósul meg, abból titkosító kulcs nem jön ki (nem kerül a munkaállomás memóriájába, diszkjére, stb.) és „elvileg” a titkosító kulcs nem hozzáférhető.

A külső PIN-pad több okból is fontos. Az első, hogy a titkosítást feloldó kódot nem a munkaállomáson kell beütni, azaz keyloggerrel sem logolható. A másik, hogy a titkosítás feloldásához nincs szükség semmiféle szoftverre, agentre, middlerware-re vagy alkalmazásra. Nem kell telepíteni, elindítani, karbantartani – és természetesen nincs semmiféle OS-függőség.

A titkosítás feloldása még az előtt megtörténik, hogy a diszket vagy pendrive-ot csatlakoztatnánk a munkaállomáshoz – azaz, amikor már csatlakoztatjuk, a munkaállomás egy sima, szabványos, egyszerű USB tárolót lát, amelyet aztán jól le is kezel és felcsatol.

A hardveres titkosítás és a PIN-pad felület garantálja, hogy az ilyen adathordozó tényleg teljesen OS független, gyakorlatilag ami USB tárolót kezel, azzal működni is fog (egy időben Androidos projektorral demóztam ilyen eszközöket).

A DLP rendszerek szempontjából is ideális az ilyen megoldás, mivel a DLP bevezetés után (elvileg) a felhasználók csak olyan USB adathordozót csatlakoztathatnak, amelynek eszközazonosítója tárolva van a DLP rendszerben, és a DLP rendszer megengedi, hogy azt az eszközt arra a gépre az a felhasználó csatlakoztathassa.

A gond ezzel csak az, hogy nagyon sok hardveresen titkosított – de szoftverrel feloldható adathordozónak a feloldásig nincs olyan hardver azonosítója, amelyet a DLP rendszer kezelni tud, mert az csak a feloldás után fog megjelenni. Róka fogta csuka, amíg nincs azonosító, addig az eszközt feloldani se lehet (mert nem lehet csatlakoztatni), és amíg feloldani se lehet, addig meg nincs azonosító. Ez a hardveresen titkosított, de a saját PIN-pad felülettel rendelkező eszközöknél nem fordulhat elő: amikor csatlakoztatjuk, addigra már fel van oldva a titkosítás és ott van az azonosító is.

DIY – de miről is van szó?

Nem titkosított diszkekről beszélünk (self encrypted disk), hanem egy titkosító külső ház és egy jóféle, belehelyezhető belső, 2.5-es HDD (vagy SSD) párosításáról.

Azaz, ha a keretbe beletesszük a normál 2.5-es diszket, akkor megkapjuk a titkosított adathordozónkat.

A titkosító kereteknél a SATA interfész mögé van begyógyítva a titkosító modul, szóval tényleg bármilyen SATA csatolójú 2.5-es diszk vagy SSD rápattintható a csatolóra, és kész, megvan a titkosított adathordozónk.

A csúcson kell kezdeni, úgyhogy mindjárt a Zalman által forgalmazott encryptor keretek jutottak eszembe (amikkel már régen szemezek) és az asztalomra – de természetesen sokféle keretet lehet kapni. A koreai Zalman gyártó két megoldását néztem meg közelebbről, az SHE-350 és az SHE-500 kereteket.

Zalman SHE-350 (avagy a csúf)

Első ránézésre úgy néz ki, mint egy ronda kaputelefon. De tényleg. Direkte OL barátom kedvéért rángattam elő, mert olcsó (nem OL, az SHE-350).

Zalman SHE-350 HDD encryptor keret

Kemény műanyag az egész, nem túl masszív kivitel. Nem csak az ára, de a kinézete is olcsó. Szerencsére a tudása viszont nem az.

Zalman SHE-350 belső

A vinyót takaró fedél műanyag pántokkal pattan be a helyére, nincs csavar vagy más, erősebb rögzítés. Nem igazán mondanám tamperproof kivitelnek, de nyilván nem is arra a piaci szegmensre készült, amelyik elvárja a tamperproof kivitelt, tanúsítványokat, önmegsemmisítést és hasonlókat.

Bolondbiztosnak tűnik, egyszerűen kezelhető. Öt led kapott helyet a házon, ezek az állapotjelzők instruálják a felhasználót a PIN kód megadásakor, a kód cseréjekor, vagy jelzik a felhasználónak, hogy rossz kódot adott meg.

Cool funkciók:

Mivel egy elég egyszerű megoldásról van szó, nemigazán lehet túl sok cool funkciót összeszedni.

Ami nagyon tetszik benne, hogy van egy Lock gomb rajta, aminek nyomva tartásával unmoutolja és lezárja az eszközt. Szóval nem kell megkeresni a „Biztonságos eltávolítás” funkciót az operációs rendszeren, csak elég 2mp-ig nyomva tartani a Lock gombot és kész.

USB3. Tulajdonképpen ez tényleg jó dolog, alapból USB3-képes a keret, nekem 5200RPM-es diszk került bele, nyilván nem az USB volt a szűk keresztmetszet. Jó a sebessége – bár és ez minden titkosított adathordozóra igaz – a titkosítás jelentős sebességcsökkenéssel jár. Csak ugye nem mindegy, hogy USB2-ről csökken vagy USB3-ról.

Jelszócsere – viszonylag egyszerű, a LED jelzések alapján beállítható a jelszó (PIN).

Nem cool funkciók - na ebből több van:

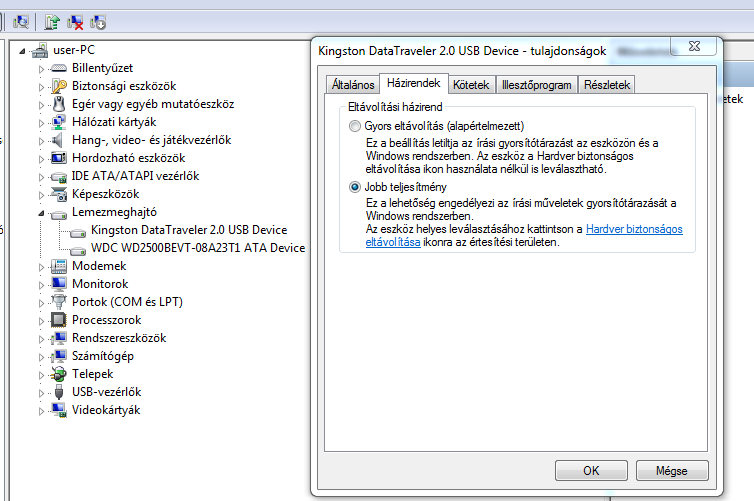

Ott kezdődik a dolog, hogy mivel a keret az USB-ről kapja az áramot, ezért feloldani is csak azután lehet, hogy áram alá került. A diskAshur eszközöknél saját akkumulátora van a diszknek, ezért valóban a csatlakoztatás előtt lehet feloldani. A Zalman esetében viszont előbb csatlakoztatni kell, amikor felpörög a diszk akkor az egyik led jelzésére meg kell adni a jelszót és a diszk decryptálódik és felcsatolódik a gépre.

Egyébként ez külön problémát nem okoz, mivel a saját PIN felületén kell feloldani az eszközt (addig csak áramot vesz fel), így természetesen teljesen OS független és minden DLP megoldással együttműködik.

1-8 karakter hosszúságú PIN kód. Miéééééééér??? Nem lehetett volna legalább a 4 karaktert megkövetelni? Sőt, inkább a 7 karaktert? Nem tetszik, hogy nincs rákényszerítve a felhasználó a bonyolultabb PIN kód használatára, és a következő ponttal együtt ez szerintem már okozhat gondot.

A biztonságos adathordozók (pl i-Storage diskAshur, Aegis/Apricorn) esetében néhány rossz PIN kód megadás után a PIN kód használhatatlanná válik és csak a PUK kóddal lehet feloldani az eszközt és új PIN kódot beállítani. Na ilyen a Zalmannál nincs, csak PIN kód van, és nem tiltódik le a rossz próbálkozások esetén.

Bár a doksija azt írja és még el is hiszem, hogy a PIN kód nélkül nem lehet hozzáférni az adatokhoz (AES-256-XTS titkosítás), viszont a Rescue opció némileg aggodalomra adhat okot:

„In case of physical damage of ZM-SHE350, please visit our official A/S centers in the world with 1) the damaged ZM-SHE350, 2) its HDD (installed) and 3) new ZM-SHE350. We can recover and make the HDD compatible with the new ZMSHE350 after checking the combination of product serial number and correct password. But, if users forgot the password of ZM-SHE350 (HDD), there’s no way to recover the data.„

Azaz, ha megsérül/elromlik a keret (de a diszk nem sérül) – akkor a gyártó valahogyan képes az új keretbe tett, és a régi keret által titkosított diszk adatait elővarázsolni. Mint felhasználó ennek örülök, de ha a biztonsági részét nézem, erről igen csak szeretnék többet megtudni...

Összességében az SHE-350 egy jó eszköz. Nem rendelkezik semmiféle biztonsági minősítéssel és nem tamperproof, nem lehet erős PIN-szabályt kikényszeríteni, de USB3-as, gyors és egyszerűen használható. Költségbarát megoldásként jó barátja lehet a magánszemélyeknek és kisebb cégeknek.

Zalman SHE-500 – a forró szépség

A 350-es nagytestvére az SHE-500 külsőleg igen csak szexi cucc. Nem kelt olcsó hatást, sőt, szerintem kifejezetten szép. Egyenesen menő a házba épített OLED-kijelző!

Zalman SHE-500 tényleg szép.

Pontosan ugyanúgy működik, ahogy kisebb testvére, de nem csak szebb, de kicsit okosabb is.

Ott kezdődik, hogy nem nyomó, hanem érintőgombos a PIN-pad felülete, és a visszajelzések nem LED-eken keresztül történnek, hanem egy 3 soros OLED-kijelzőn.

A ház anyaga jobban emlékeztet egy mobiltelefonra, főleg az érintős panellel. A hátlap pedig fém és csavarokkal rögzíthető. Ettől ez meg nem lesz tamperproof, de itt legalább már nem kell attól tartani, hogy esetleg leesik a hátlap.

A fém hátlap nagyon mutatós, egyetlen baja van csak: hogy rendesen melegszik. Őőő várjunk, presalesesen úgy mondják, hogy a hátlapon keresztül adja le a hőt! De majd látjuk, hogy legalább a hőmérséklet ellenőrizhető.

Cool funkciók:

USB3 – haleluja, mondjuk meglepődtem volna, ha a nem az.

Érintőgombos felület - egyszerűen cool faktor és kényelmes.

Hőmérséklet állapot – a menürendszeren és az OLED-kijelzőn keresztül ellenőrizhetjük a diszk hőmérsékletét. Nálam jelentős használat nélkül 33 fokon, jelentős terhelés esetén 43-49 fokon ment a diszk. Nyilván amikor dolgozik a titkosító chip, jobban melegedik a kis drága.

USB kapcsolat – a menüvel és a kijelzőn ellenőrizhető, hogy USB2 vagy USB3 a kapcsolat.

Írásvédelem! – De nagyon jó, hogy van! A menüben simán bekapcsolható, a beállítás után az eszköz mindig írásvédetten csatolódik majd fel (amíg ki nem kapcsoljuk).

Nevesítés – jópofa, megadhatjuk a nevünket és a telefonszámunkat a menüben, és a nevünk megjelenik az OLED-kijelzőn. Haszna nincs, de ego service J

Jelszócsere – viszonylag egyszerű, az érintő gombokkal beállítható vagy cserélhető a jelszó (PIN).

Nem cool funkciók:

Aki nem akarja a menün keresztül nézegetni a homérsékletet, az fogja csak meg a fém hátlapot, azon pontosan érezni fogja J.

PIN szabályok – mint az SHE-350nél, nincs PUK kód, 1-8 karakteres kód, nincs PIN-megsemmisítés.

Itt sem jobb a Rescue opció helyzete. Amikor első bekapcsoláskor inicializálódik a titkosítás, az OLED kijelzőn megjelenik egy Master-Key, amelyet célszerű lejegyezni és elzárni. Ha a Master-Key, a diszk és a meghibásodott keret birtokában keressük fel, a gyártó vissza tudja nyerni az adatokat (nem hiszem, hogy a hazai disztri ezt megcsinálja, de ezt ellenőrzöm).

Összességében szintén jól használható eszköz, csak sokkal jobban néz ki, mint a kistestvére. Igazából ami jelentős tudástöbblet (és szerintem megéri az árbéli különbözetet) az írásvédett mód lehetősége.

Az eszköz kifejezetten jól megy az öltöny-nyakkendős kollégákhoz, igen magas cool-faktora van. Jó barátja lehet magánszemélyeknek, kisebb cégeknek.

Összefoglalva

Aki magas biztonságú, minősített, tanúsított titkosított USB adathordozókat keres, az kénytelen megfizetni az árát. Nem véletlenül kerülnek ezek az eszközök többe.

Olyan plusz biztonsági funkciókat is tudnak, amelyeket az egyszerűbb megoldások nem, viszont szerintem ezekre a funkciókra szükség van ahhoz, hogy ki lehessen jelenteni, tényleg biztonságos adathordozóval rendelkezünk.