A kiszivárgott jelszavak felhasználása zsarolásra

A kiszivárgott jelszavak segítségével nem csak arra van lehetősége a támadónak, hogy hozzáférjen a felhasználó adataihoz. Igen „ötletes” zsaroló kampány indult a napokban (az első jelzések csütörtökön jelentek meg), amely a kiszivárgott jelszavakat ötvözi zsarolással és a pszichológiai nyomásgyakorlással.

Az áldozat olyan levelet kap, amelyben a támadó értesíti arról, hogy pornónézés közben malware került az áldozat gépére, és a malware segítségével hozzáfért az áldozat gépéhez.

OMG

A levél szerint a támadó az áldozat webkamerájához is hozzáfért, és felvette, amint az áldozat jól érzi magát a filmnézés közben, és amennyiben az áldozat nem küld neki pénzt (változatok szerint 1000-2000USD, BitCoinban fizetve), a támadó megosztja a megnézett pornó videót és az örömködésről felvett videót az áldozat címlistáján szereplő kontaktokkal.

Önmagában ez a levél nem lenne kiemelkedő a sok hasonló blackmail közül, azonban hogy a támadó hitelesítse a sztorit, a levél tartalmazza a felhasználó egyik jelszavát. Ez a tuti nagy ötlet!

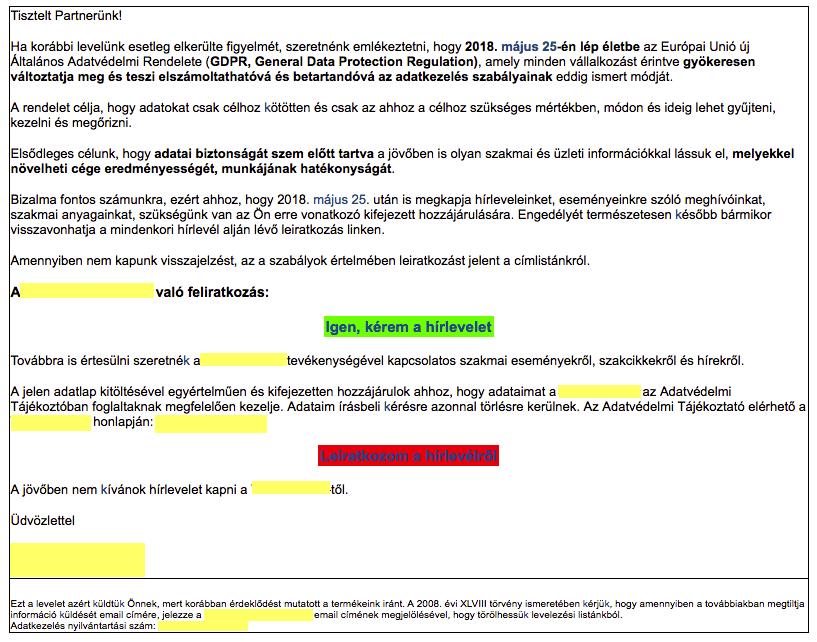

I know that, XXXXXXXXX, is your pass word. you do not know me and you are probably thinking why you're getting this e mail, correct?

In fact, I actually installed a malware on the adult videos (pornography) and there's more, you visited this website to experience fun (you know what I mean). When you were watching video clips, your internet browser started out working as a Rdp (Remote control desktop) having a keylogger which provided me with accessibility to your display screen and web cam. Right after that, my software program collected your complete contacts from messenger, facebook, and email.

What exactly did I do?

I've made a double-screen video. 1st part displays the video you were watching (you have a good taste lmao), and second part shows the recording of your cam.Exactly what should you do?

Well, I believe, $1200 is a fair price for our little secret. You will make the payment through Bitcoin (if you do not know this, search "how to buy bitcoin" in google).BTC ADDRESS: 12F8h5FLA5TNXHKxcVdNQHScehsVd8C1mM

(It's cASe sensitive, so copy and paste it)Note:

You have one day in order to make the payment. (I've a specific pixel within this email, and now I know that you have read through this email). If I don't receive the Bitcoin, I definitely will send out your video to all of your contacts including relatives, co-workers, and many others. having said that, if I receive the payment, I will destroy the video immediately. If you want to have evidence, reply with "yes!" and I will send your video recording to your 13 contacts. It is a non negotiable one time offer, so please do not ruin my personal time & yours by responding to this email.

Zseniális

A levélben szereplő jelszó sokkoló hatású („Úristen, tényleg van ilyen jelszavam!”).

Főleg azok számára, akik nemigazán vannak azzal tisztában, hogy kb. 10 milliárd felhasználói jelszó kering a specifikus fórumokban, valamint a DarkNet bugyraiban úgy adják-veszik a felhasználónév és jelszólistákat, mint a leárazott Zarra és Guccsi táskákat a kínai piacon.

A levél ötletesen és jó érzékkel szerkesztett.

A jelszó „bizonyíték” mellett a támadó leírja, hogy egy láthatatlan pixel van elhelyezve a levélben, tehát ő már tudja, hogy az áldozat elolvasta a levelet, tehát he nem fizet, publikálja a videókat.

Szintén aranyos, hogy a támadó felajánlja, hogy ha több bizonyítékre van szükség, nagyon szívesen elküldi a felvételeket 13 személynek az áldozat címlistájáról. Vajon ki akarna ilyen bizonyítékot?

Sok esetben védekeznek azzal, hogy az ilyen kiszivárgott jelszavak már esetleg lejártak, nem lehet velük belépni az alkalmazásokba, de a levélből jól látszik, hogy a kiszivárgott jelszónak nem csak műszaki (login, password reuse) vonatkozásai is vannak.

Kiválóan fel lehet használni a régen lejárt vagy már nem érvényes jelszavakat a phishing/blackmail/scam/ransom jellegű támadásokban szereplő sztorik hitelességének bizonyítására („OMG, ha ez a szemét tudja a jelszavamat, akkor...”).

Ez a levél egy tökéletes példa arra, hogyan lehet az Account Takeover – a felhasználói adatok kiszivárgása és megszerzése,- eseményeket és a klasszikus ransom és blackmail (sociel engineering) trükköket ötvözni.

Hogyan lehet védekezni?

A leghasznosabb tanács, hogy pornó nézés közben (is) legyen letakarva a webkamera :)

Erre mindenféle „webcam cover” alkalmas, lehet venni néhány forintért a kamera elé ragasztható, elcsúsztatható fedőlapot, amelyet csak akkor érdemes kinyitni, ha az ember tényleg használja a webkamerát.

Nyilván nagyon hasznos, ha a felhasználó biztonságtudatos, tisztában van a kiszivárgott jelszavak problémájával, valamint tudja, hogy ha valamiben bizonytalan, jobb megkérdezni, mint ész nélkül, pánikból cselekedni.

Érdemes a HIBP (https://haveibeenpwned.com/) oldalon ellenőrizgetni, hogy van-e az email címünkhöz tartozó, kiszivárgott jelszó a köztudatban, egyébként a HIBP oldalon arra is van lehetőség, hogy riasztást kapjunk, ha esetleg nyilvánosságra kerül valamilyen jelszavunk. (Bár attól, hogy lecseréltük a kiszivárgott jelszót, a levél még ugyanolyan riasztó lehet)

(Komment: a HIBP ellenőrzés csak megnyugtatásra jó, sajnos messze nem teljes az adatbázisa, a felét sem tartalmazza a kiszivárgott adatoknak - viszont mivel ingyenes, és egy felhasználónak nagyon más lehetősége nincsen, érdemes ellenőrizni az email címünket)

A legfontosabb, hogy nyugodtan gondoljuk át a történetet, és ne kapkodjunk, ne pánikoljunk. Ha valaki utána keres a levél szövegének, meggyőződhet arról, hogy zsaroló kampányról van szó, tehát ha nem fizet, akkor sem történik semmi baj.

Pár napig téma volt, hogy az IBM letiltotta az USB adattároló eszközök (pendrive, diszk) csatlakoztatási lehetőségét, azaz, hogy az IBM világában élő munkavállalók már semmilyen USB adattárolót nem tudnak használni a munkaállomásaikon.

Pár napig téma volt, hogy az IBM letiltotta az USB adattároló eszközök (pendrive, diszk) csatlakoztatási lehetőségét, azaz, hogy az IBM világában élő munkavállalók már semmilyen USB adattárolót nem tudnak használni a munkaállomásaikon.