A FireEye visszavág

A múlt hét nagy durranása volt, hogy meghackelték a FireEye-t, a világ egyik legnagyobb kiberbiztonsági cégét, és elvitték a különféle biztonsági vizsgálatokhoz gyártott „kiberfegyvereiket”. Most azonban a (kellően felbuzgatott) FireEye ütött vissza egy jókorát, felplankoltak egy nagyon kemény támadássorozatot, amely nemzetközi szinten érinti a tech- és kormányzati szektort (meg persze mindenkit, aki érintett).

„Ellopták az oroszok a tankot,

Benne volt a kombináltfogó,

Lökd meg Szása a jó durva anyádat,

S hozd vissza a kombináltfogót!”

– énekelték a FireEye (Mandiant) szakemberei a múlt héten, amikor nyilvánosságra került, hogy feltehetőleg orosz államilag szponzorált támadás érte a céget, és a hackerek megfújták az évek óta fejlesztett Red Team Tools cuccot, amivel a FireEye szakemberei mindenféle biztonsági teszteket végeztek az ügyfeleiknél.

Most viszont másképpen szól a nóta, mivel az (érthetően) igen felbuzgatott kiberbiztonsági cég teli torokból harsogja, miszerint:

„Visszahoztak az oroszok egy tankot,

Benne volt egy kombináltfogó!

De azért lökd meg, Szása a jó durva anyádat,

Ez nem az a tank, és nem az fogó!„

A FireEye szakemberei a SolarWinds Orion hálózati monitoring és infrastruktúra menedzsment platformjának frissítésében olyan kártékony kódot (malware) találtak, amely hozzáférési lehetőséget biztosít a támadóknak több nagy techvállalat és USA kormányzati intézmény rendszereihez is (meg úgy általában mindenkihez, aki az Oriont használja és az érintett javítást telepítette).

(Tehát ha minden igaz, akkor csak meglett a válasz arra a kérdésre, hogy a fenébe sikerült betörni a FireEye-hoz. Legalábbis érdekes egybeesésnek tűnik, de persze csak feltételezés és nem megerősített forrásokból származó információ.)

Mivel a Solarwinds megoldása nagyon sok vállalatnál és intézménynél működik, ezért a Cybersecurity and Infrastructure Security Agency (CISA) felszólította a szövetségi ügynökséget és szervezeteket, hogy kapcsolják le az Orion eszközöket.

A FireEye megírta, hogy számos állami és magán szervezethez juthattak be a kártékony kódon keresztül, így alighanem egyáltalán nem túlzó a reakció, jól mutatja, mennyire komolyan veszik ezt a találatot. A következő napokban talán többet fogunk megtudni az érintettekről, illetve magáról a támadásról is, azonban az biztos, hogy világszerte rengeteg intézmény érintett.

A kampány talán már tavasz óta tart. A támadók malware/trójai kódot helyeztek el a Solarwinds Orion frissítésében, pontosabban annak egy DLL állományában (SolarWinds.Orion.Core.BusinessLayer.dll).

Az akció ékes példája a szolgáltatási láncok támadásának (Supply Chain Attack), mivel jelen esetben a gyártó/szállító frissítését sikerült megfertőzni, amelyet aztán az áldozatok intézmények rendszergazdái telepítenek.

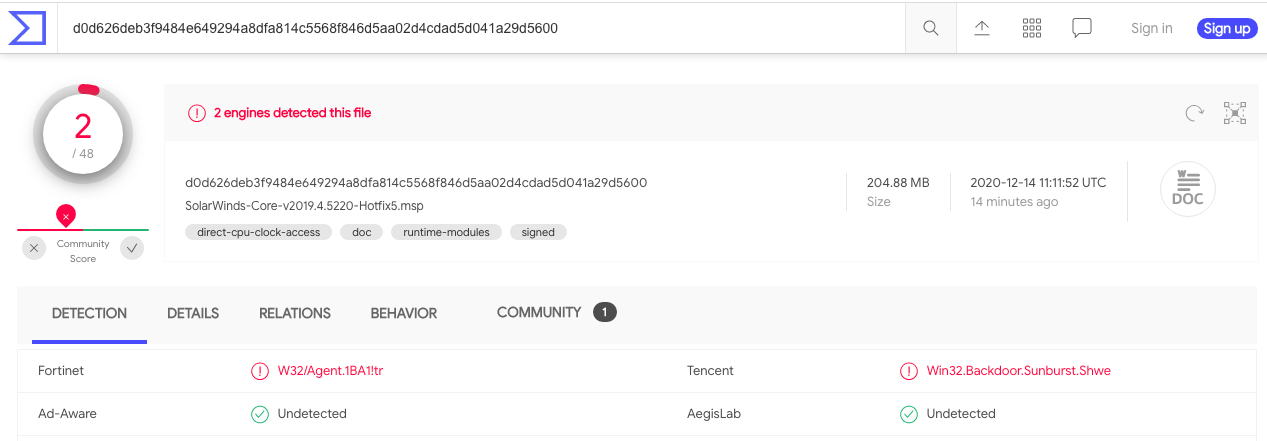

A (gyártótól korábban letölthető) CORE-2019.4.5220.20574-SolarWinds-Core-v2019.4.5220-Hotfix5.msp (hash: 02af7cec58b9a5da1c542b5a32151ba1) frissítési csomag tartalmazta a kompromittált fájlt, így akik erre a csomagra frissítettek, azok a kártékony kóddal megpatkolt (egyébként digitálisan aláírt!!) DLL-t is telepítették.

A malware/backdoor/trójai technikai részleteiről már most is elég jó információk állnak rendelkezésre. Akit érdekel a működése, az itt minden információt megtalál.

A FireEye közzétette a felismeréshez szükséges szabályokat, amelyek segítségével észlelhető a kártékony tevékenység.