Kémek a SaaS-fészekben

Operation Super Micro

Előre is elnézést, ezt a címet már nagyon régen el akartam sütni, bár a tartalommal nem teljesen koherens.

Ha meg akarnám magyarázni, akkor azt mondanám, hogy a Super Micro baromi sok datacenterben jelen van, a VPS-ek és bérelhető szerverek (valamint AWS szerverek) jó része is Super Micro termékeiből épültek fel, szóval, ha így nézzük, még igaz is a cím.

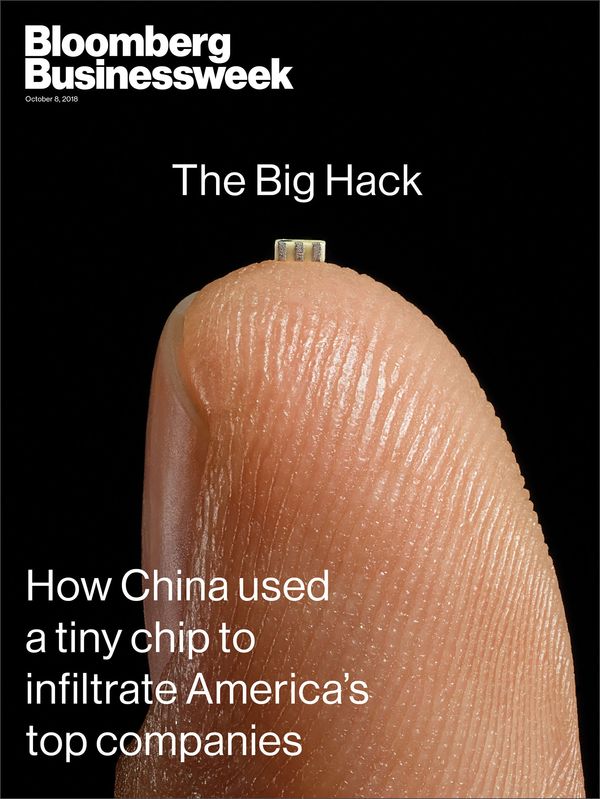

Szóval megjelent egy hír, miszerint a Super Micro szerver alaplapjaiba a gyártás során a kínai munkások „véletlenül” beépítettek egy eredetileg nem az alaplap szerves részét képező apró chipet, amely finoman fogalmazva is többletfunkciókkal „támogatja” az alaplap működését.

A hír a Bloombergen jelent meg, de nyilván azonnal felkapta a világsajtó, már csak azért is, mert a Bloomberg eleve a legnagyobb kormányzat által elkövetett kémkedési húzásnak aposztrofálta az esetet. Pláne, mivel olyan szervezetek kerültek célkeresztbe, mint az Amazon vagy az Apple.

Mi történt?

A sztori ott kezdődött, hogy 2015-ben az Amazon elkezdte felvásárolni a videó streaminggel foglalkozó Elemental Technologies nevű céget, amelyből később aztán az Amazon Prime Video lett.

Az Elemental technológiájával igen jelentős kormányzati projektek futottak, a Nemzetközi Űrállomás videó kommunikációjától a CIA drónfelvételeinek továbbításain keresztül még az olimpiai közvetítésben is benne voltak, így kiemelten fontos volt az Amazon számára az akvizíció.

Az Amazon nem csak pénzügyi, de technológiai és biztonsági szempontok miatt is átvilágíttatta az Elemental-t, és igen kellemetlen eredményre jutottak a szerverkörnyezetének vizsgálatakor: a szerver alaplapokon egy apró, és nem odavaló chipet találtak.

Az Amazon jelentette az esetet az amerikai hatóságoknak, akik már csak azért is kiakadtak, mivel az Elemental technológiai eszközei és szerverei működnek a Védelmi Minisztérium, a CIA, a haditengerészet infrastruktúráiban.

Jó sok nyomozás és vizsgálat következett, a Bloomberg szerint nagyjából három év kellett ahhoz, hogy kiderüljön, a chipen keresztül távoli hozzáférésre lehetett szert tenni az eszközökön, amelyek egyben bejáratot is jelentettek azokba a hálózatokba, amelyekben a chippel megpatkolt szerverek működnek.

A chip beépítése feltételezésük szerint Kínában történt a Super-Micro alaplapok gyártása során, és az ilyen akció mögött nem állhat más, mint maga a kínai kormány és persze a kínai hadsereg kiber-operátorai.

(Na ezt sem bírtam ki, már régen el akartam sütni. A különleges erők specialistáit, mesterlövészeket, rohamosztagosokat, kommandósait hívják operátoroknak, szóval akkor az elit katonai hekkerek lehetnek a kiber-operátorok?)

Bloomber cikke azt állítja, hogy a nyomozás szerint legalább 30 nagy cég lehet célpontként érintett az esetben, olyan mamutok, mint az Apple, a nagy bankok, és az Amazon, akik régóta a legnagyobb Super Micro felvásárlók és ügyfelek.

A Bloomberg felvetett egy másik „bizonyítékot” is, mégpedig, hogy három Apple-bennfentes szerint 2015 nyarán a cég szintén megtalálta a többlet-chipet a Super Micro alaplapokon, sőt, érdekes módon a következő évben az Apple ismeretlen okból szerződést is bontott a Super Micro-val.

Hogy mi igaz a történetből?

Az Apple, az Amazon és a Super Micro szerint semmi.

Az egész történet sántít egyébként is. Nincs az a kormányzati ügynökség, vagy annak felelős vezetője, aki három évet várt volna a reakcióval, és üldögélt volna csendben amíg három évig nyomozgatnak – és közben boldogan használja a rendszert. Szóval a történet sok sebből vérzik, de konteónak igen kiváló.

A leghihetőbb elutasítást azonban mégis Kína fogalmazta meg:

Kína szerepe mindig is védekező volt a kiberháborúban. A Népköztársaság a kölcsönös tisztelet és a kölcsönös előnyök jegyében támogatja a nemzetközi közösséget és együttműködik a kiber fenyegetettségek kezelését szolgáló folyamatokban.

Úgy legyen!