Durván terjed az Android kártevő itthon is – Tényleg nem kaptál csomagot, FluBot fertőzést még kaphatsz

Még március elején kezdett el a nemzetközi hírekben megjelenni az Android kártevő, a FluBot, mostanra már hozzánk is elért a hullám. De még mekkora!

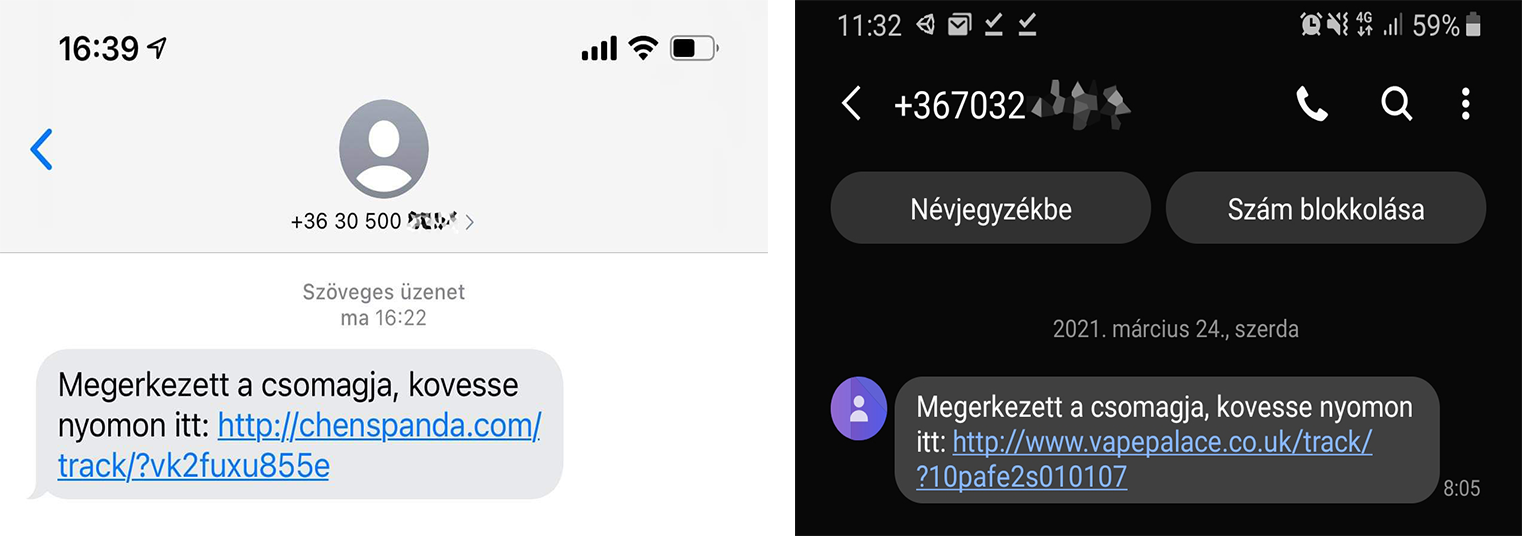

FluBot SMS üzenetek

A PRODAFT nevű kiberbiztonsági cég fedezte fel a kártevőt március elején, akkor még inkább spanyol eszközöket fertőzött, azonban tegnap és ma már egyre többen jelzik, hogy már itthon is megjelent és érdekes SMS üzeneteket kapnak arról, hogy csomagjuk érkezik, és töltsenek le egy alkalmazást, amely segítségével követhető lesz a csomag.

Semmiképpen ne töltsd le. Ha letöltötted, akkor meg ne telepítsd. Ha telepítetted, ugorj a poszt végére és távolítsd el.

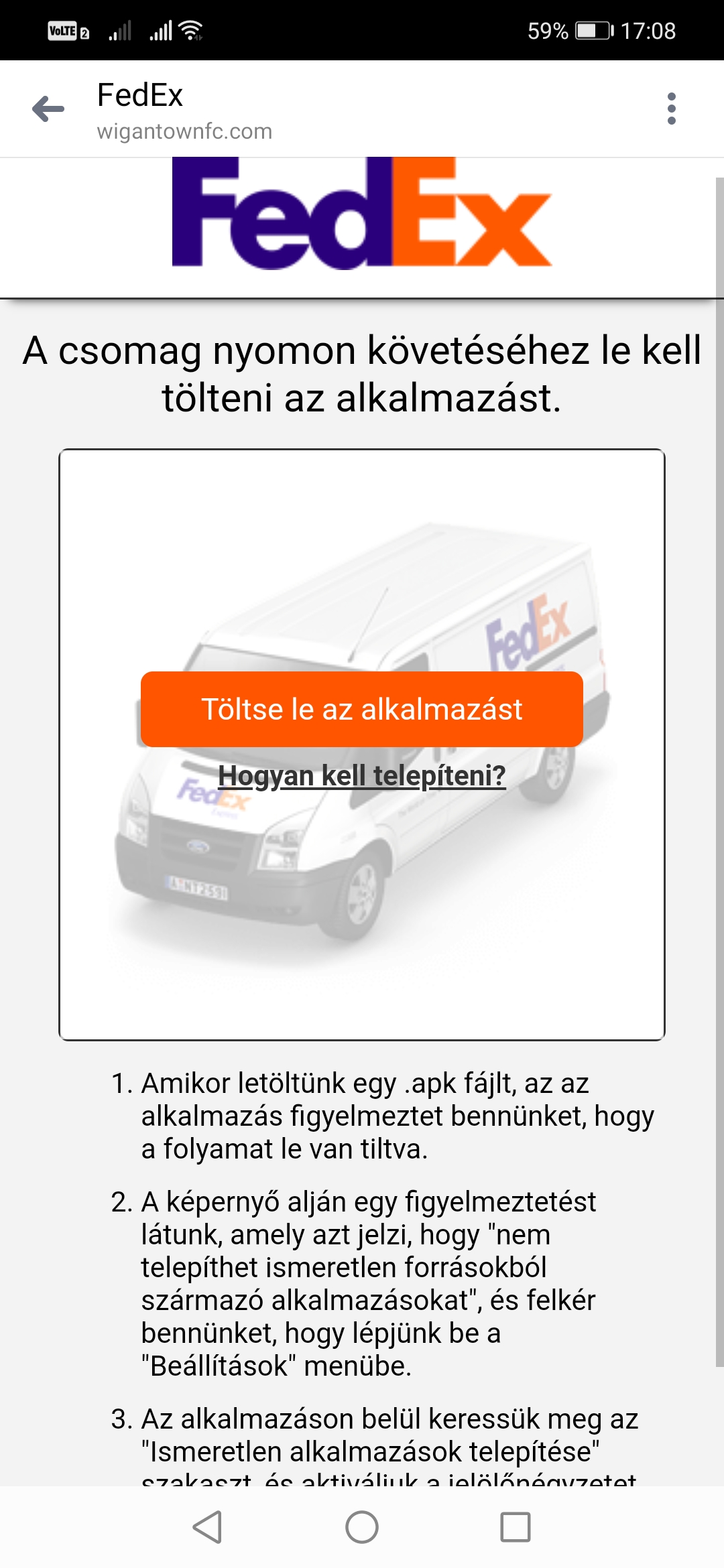

Alapvetően egy nagyon ügyesen összerakott dologról van szó. Kapsz egy SMS-t, hogy csomagod érkezik, és töltsd le a Fedex (vagy egyéb szállítmányozó cég) alkalmazását, hogy követni tudd a csomagodat. Nyilván, aki vár valamilyen csomagot – és lássuk be, a Covid miatt elég sokan várnak mindenféle rendelésekre –az illető esélyes, hogy letölti és telepíti az alkalmazást.

Gyakorlatilag egy adathalász köntösbe bújtatott rogue app telepítéséről szól a történet, ahol a disztribúció SMS-ben történik.

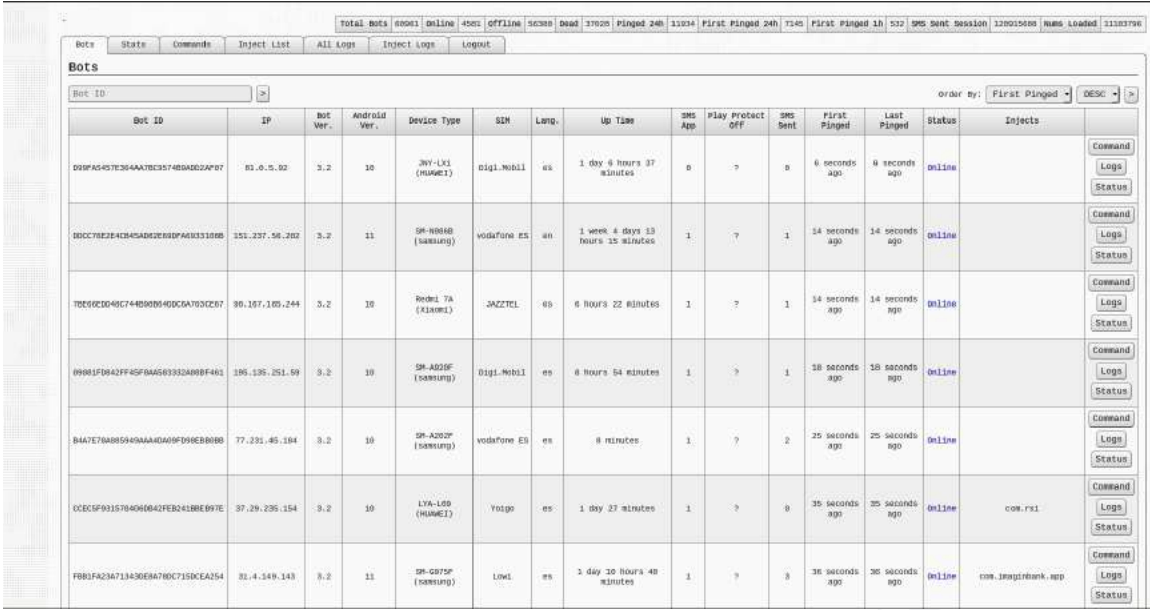

A feltelepített alkalmazás feltölti a malware vezérlő szerverre az eszköz telefonkönyvét, szóval az összes elmentett telefonszám és kontakt megy szépen a CnC szerverre. A CNC szerver pedig disztributálja az SMS küldéseket a fertőzött eszközök között.

FluBot CNC szerver (PRODAFT)

Elég ügyesen van megoldva az SMS küldés, a CnC szerver az ellopott kontaktlistákat leküldi a fertőzött eszközökre, és a fertőzött eszközök küldözgetik a phishing-jellegű SMS-eket a megkapott telefonszámokra. Szóval nem az van, hogy a fertőzött eszköz a saját kontaktlistájára küldi tovább az SMS-eket, hanem egy SMS disztribúciós rendszer működik a háttérben.

A hozzám eljutott SMS-ek mind magyar számokról érkeztek, szóval feltételezem, hogy az SMS elosztó funkció figyel arra, hogy adott előhívón belül maradjon.

Az én drága feleségem például egy Biatorbágyon dolgozó biztonsági őr hölgytől kapott SMS-t, akivel nem ismerték eddig egymást, azonban a FluBot malware összeismertette őket. Tulajdonképpen ez egy jó dolog, ismerősközvetítés a karantén idején. Közösségépítő meg minden.

A játékban több szereplő is van. Az egyik szereplő a fertőzött eszköz, aki a tovább terjedéshez szükséges SMS-t küldi. Az SMS-ben szerepel egy URL cím, ami megjeleníti a landing oldalt, illetve egy harmadik szereplő az az URL, aki a kártékony APK fájlt hosztolja.

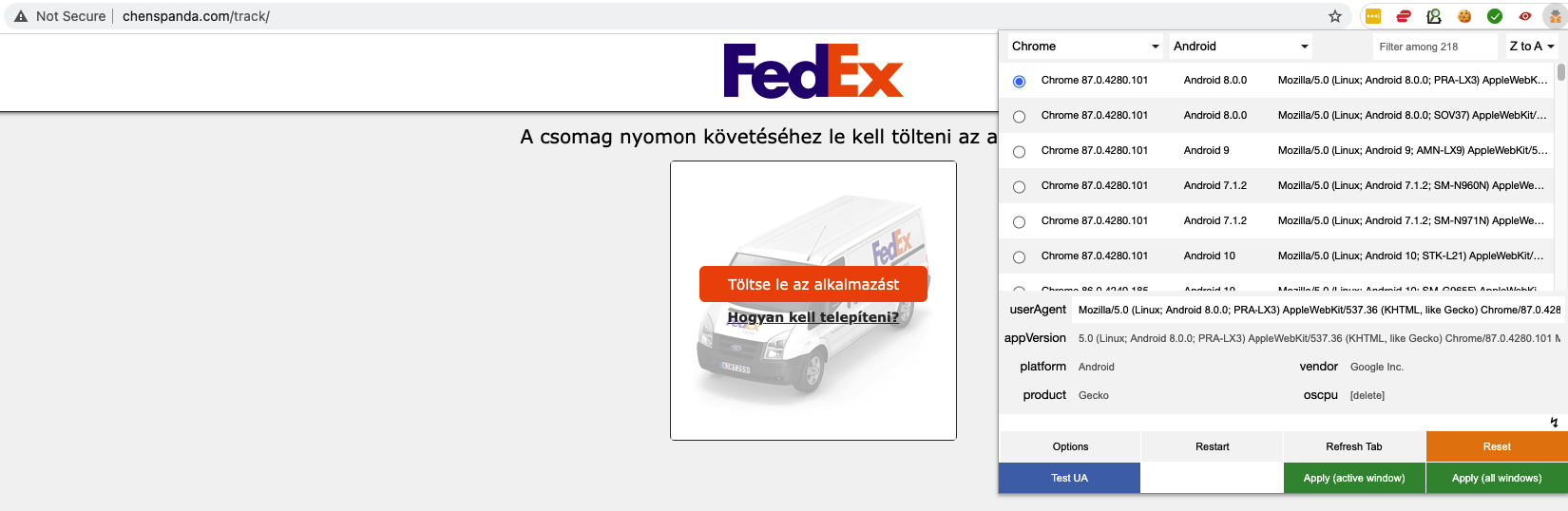

User-Agent módosítással elérhető a landing oldal az asztali gépről

A weboldalak normál böngészővel megnézve nem mutatnak semmit, az oldalak úgy vannak felépítve, hogy ellenőrzik a böngészőt, és ha nem mobil eszközt észlel, akkor csak üres oldalt mutat. A böngésző User Agent-jét Android OS-re és mobil böngészőre állítva a landing oldalak és a letöltő oldal is elérhető asztali gépről.

A landing oldalak (amelyeket megnéztem, kb 10-12 darabot) mind WordPress-alapúak voltak, szóval esélyes, hogy valamilyen sérülékenység jelent meg, amin keresztül jól megbántották az oldalakat és elkezdték felpakolni rájuk a landingokat, illetve a rogue applikációt. Volt magyar érintett is, a palinkapatika.com oldalról is le lehetett egy ideig tölteni a kártékony alkalmazást.

Sokan mesélték, hogy fel akarták hívni az SMS küldő számot, és állandóan foglalt, biztos valami automata. A tapasztalatom szerint azonban arról lehet szó, hogy a szerencsétlen áldozat éppen meséli valakinek, hogy ő nem akart semmit küldeni, és Soros György vagy a reptiliánok ármánykodása áll a háttérben. Nekem is sokadszorra sikerült elérnem egy-két számot, de végül tudtam velük beszélni és megerősítették, hogy nincs közük Soros Györgyhöz és nem reptiliánok. Bár ugye mi mást is mondanának?

Az SMS terjedés mellett sajnos az applikáció a fertőzött eszköz SMS-eit is képes olvasni és feltölteni, azaz például a bankok által SMS-ben megküldött egyszer használatos kódokat is meg tudja szerezni, amely pedig már egyenes út valami jóféle bankos csaláshoz.

Eltávolítás

A kártevőt eltávolítani alapból nehézkes, mivel rendszerkomponensnek hazudja magát és csak simán nem lehet az alkalmazást törölni.

A legegyszerűbb megoldás az eltávolítására, ha a Google Store-ból telepítjük az időközben kiadott eltávolító alkalmazást:

Érdekességek, linkek

- A FluBot malware teljes elemzése (zseniális, ajánlott olvasmány)

- Eltávolításról videó

- Az itthon terjedő rogue app (APK) - a jelszó:infected - aki szeretne malware elemzést gyakorolni, annak jó játék lehet

UPDATE

2021.03.26

Az eddig is sejthető volt, hogy a FluBot kártevőt bankos csalásokhoz is felhasználhatják, hiszen gyakorlatilag majdnem mindenhez hozzáfér a telefonon, azonban a Nemzeti Kibervédelmi Intézet újabb figyelmeztetése alapján a csaló alkalmazás az alábbi (de nem kőbe vésett, változhat) mobil banki alkalmazásokat veszi célba:

- MKB Mobilalkalmazás

- K&H mobilbank

- Budapest Bank Mobill App

- OTP SmartBank

- UniCredit Mobile Application

- George Magyarország

- Kripto tőzsdék, online Kriptotárcák:

- Blockchain Wallet

- Coinbase – Buy& Sell Bitcoin Crypto Wallet

- Binance – Buy& Sell Bitcoin Securely

- Blockchain Wallet

"a fertőzésben érintett készülékek esetén a FluBot kártevő folyamatosan figyeli a készülékeken futtatott alkalmazásokat. Amennyiben a program pénzügyi vagy kriptovalutákhoz kapcsolódó alkalmazás indítását észleli, abban az esetben az eredeti alkalmazást „elfedi” (egy ún. overlay technikával), és az eredeti alkalmazás mellett, egy az eredetihez hasonló adathalász felületet nyit meg, amely képes a felhasználói (felhasználónév, jelszó) adatok kinyerésére és továbbítására."

Mivel a kártékony alkalmazás az SMS üzenetekhez is hozzáfér, az adathalászattal megszerzett banki hozzáférések mellé a támadó hozzájut a bank által küldött egyszer használatos igazoló kódokhoz is, így pedig már a támadó konkrét tranzakciókat is tud kezdeményezni.

Keleti Arthur kiberkutató a Klubrádió adásában elmondta, hogy már történtek többmilliós visszaélések, amelyek a FluBot működéséhez köthetők.