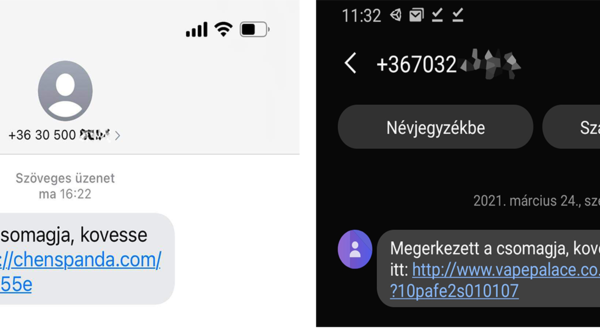

Március végén jelentette be az egyik legnagyobb autóalkatrész-forgalmazóként ismert UNIX Autó, hogy ransomware támadás érte a rendszereit, és „Sajnos rendszereink nagyon mélyen sérültek, a pusztítás gyakorlatilag totális volt, de mivel a mentéseink rendelkezésre álltak, így újra tudtuk építeni a rendszert”. Most érdekes levél érkezett a UNIX Autó nevében, amelyet természetesen nem ők küldtek.

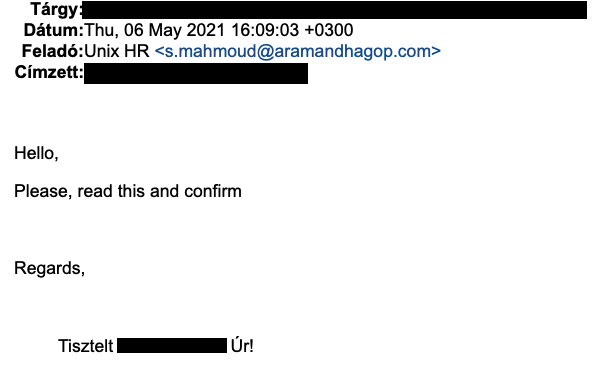

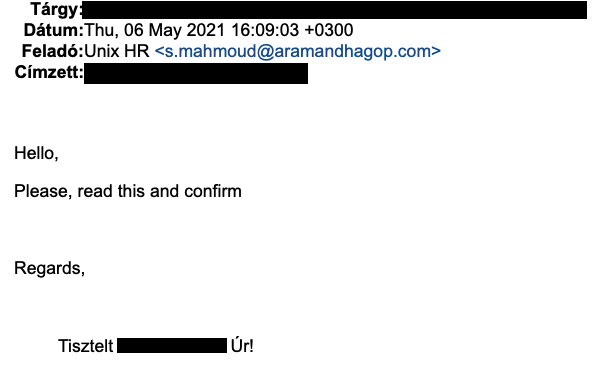

Nemrég továbbítottak nekem egy furcsa levelet.

A levél feladója a UNIX HR-nek mondta magát, a levél pedig egy válaszlevélnek tűnt, amelyhez egy ZIP fájlt csatoltak.

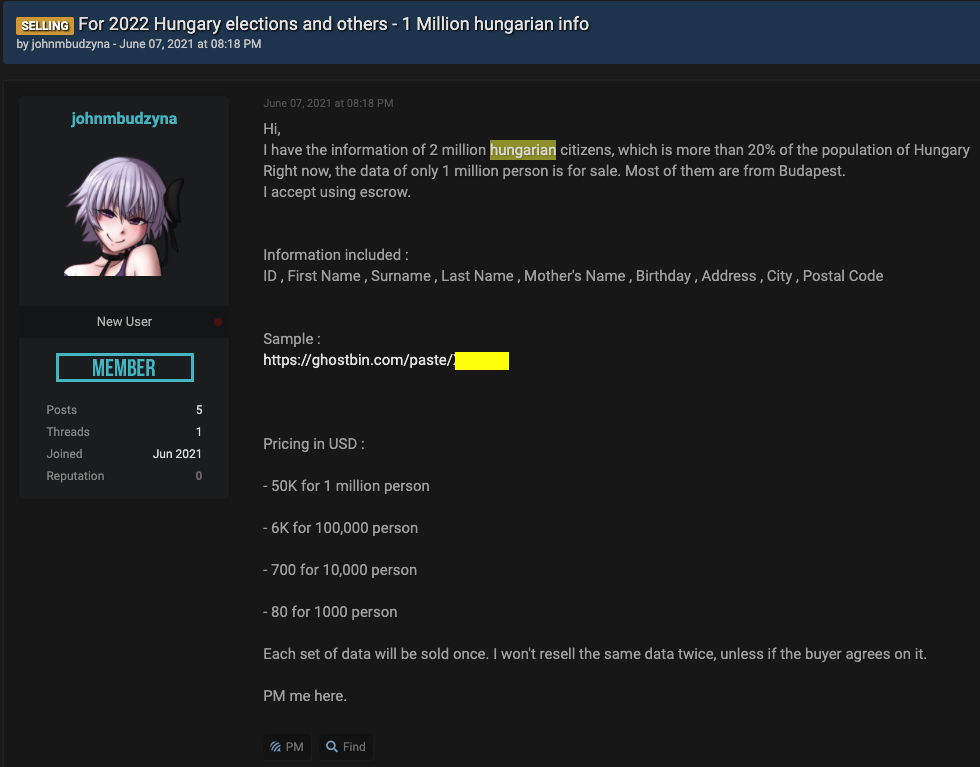

Ami miatt ez különösen érdekes, hogy a „Tisztelt” alatti szöveg egy olyan levél, amelyet korábban maga a címzett küldött a UNIX egyik közös használatú, nem nevesített postafiókjára - még 2019-ben.

Szóval az illető kapott egy választ s.mahmoud@aramandhagop.com alias UNIX HR-től a 2019-ben írt korábbi levelére (benne az eredeti levéllel), amelyhez egy kártékony kódot tartalmazó fájl volt csatolva.

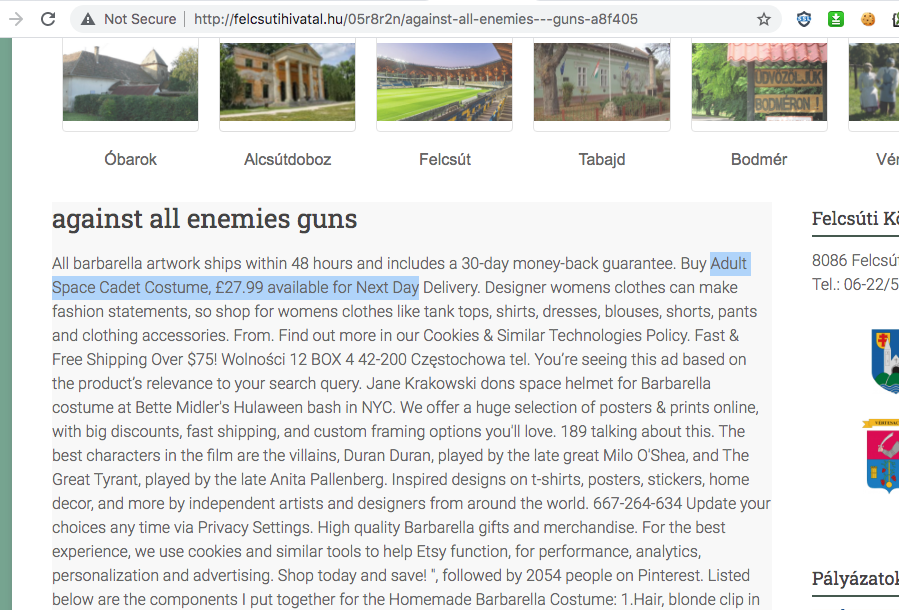

Azt addig tudni lehetett, hogy durva ransomware támadásból kellett a UNIX-nak helyreállítania, de érdekes kérdések merülhetnek fel azzal kapcsolatban, hogy honnan került elő a korábban megírt levél, amely elvileg a UNIX egyik közös használatú postafiókjában volt, és hogyan válaszolhatott arra Mahmoud barátunk?

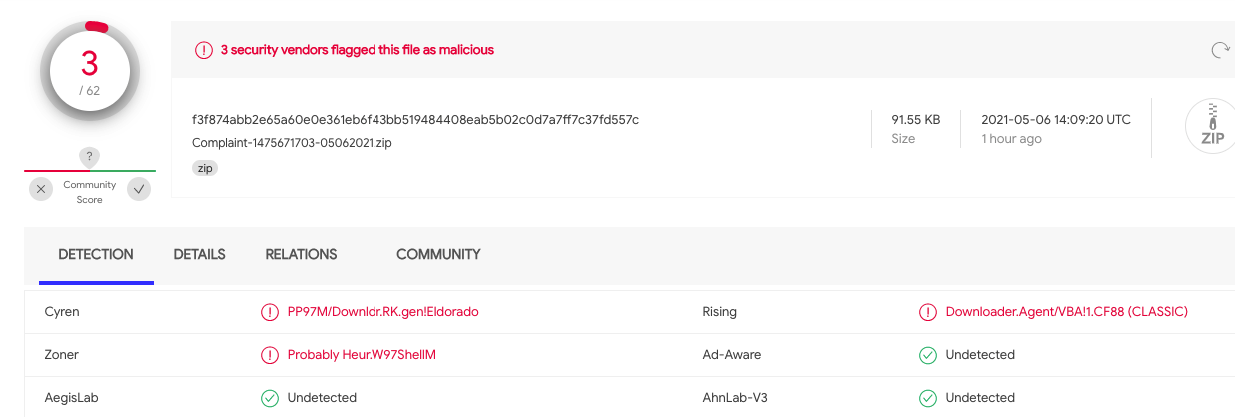

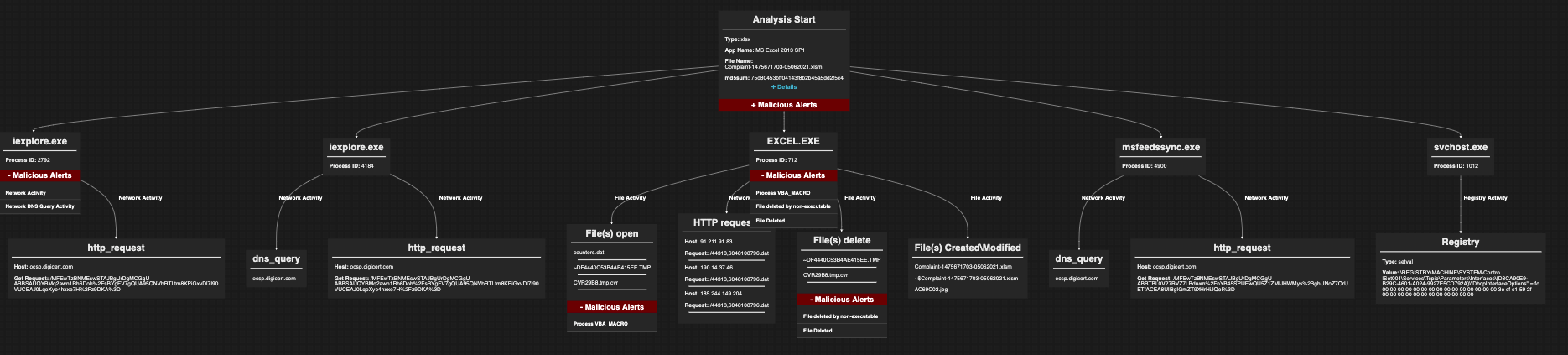

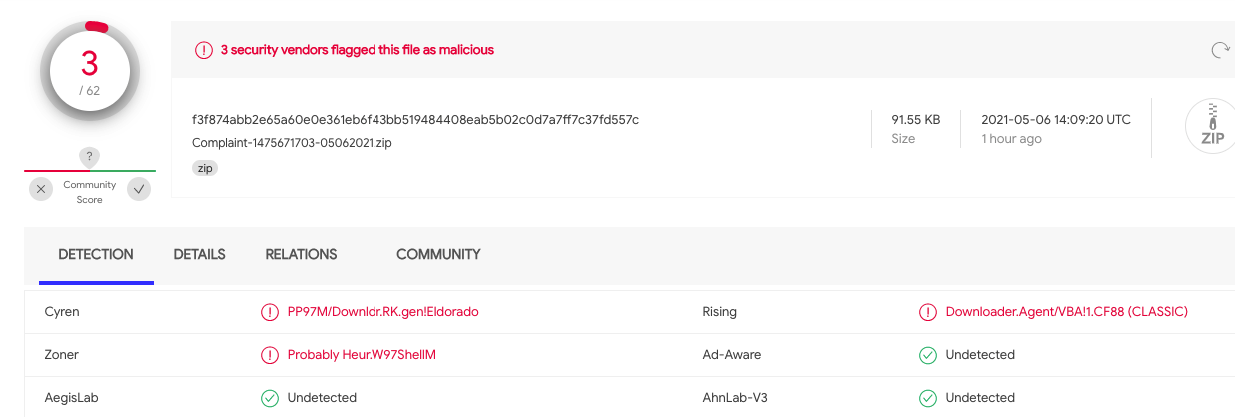

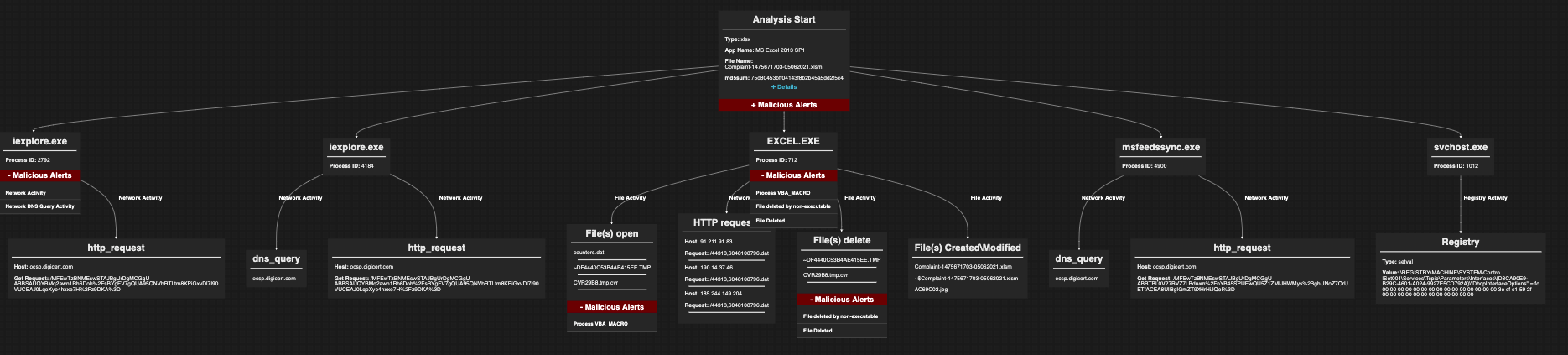

A malware egyébkén makrós Excel, a megnyitás után kéri a makrófuttatás engedélyezését.

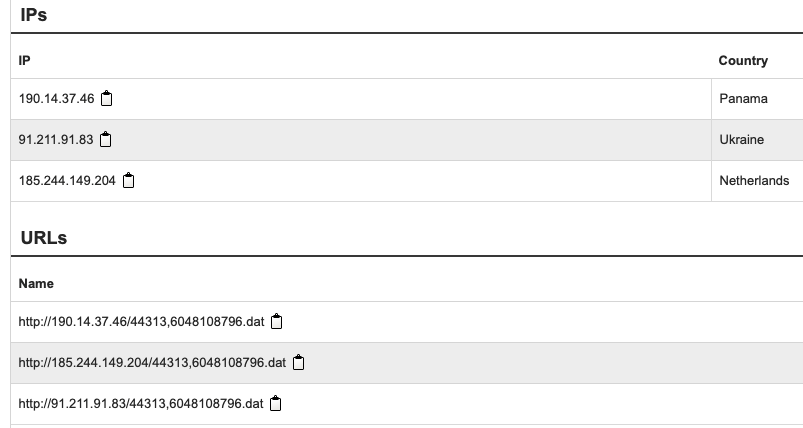

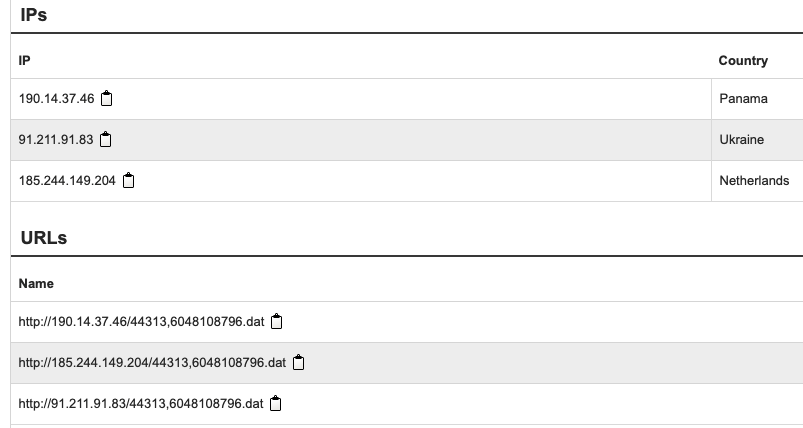

Ha a makró elindul, akkor a cucc megpróbálja letölteni a payloadot, bár ez szerintem nem sikerül neki, mert elképzelhető, hogy a kért fájl már nem elérhető.

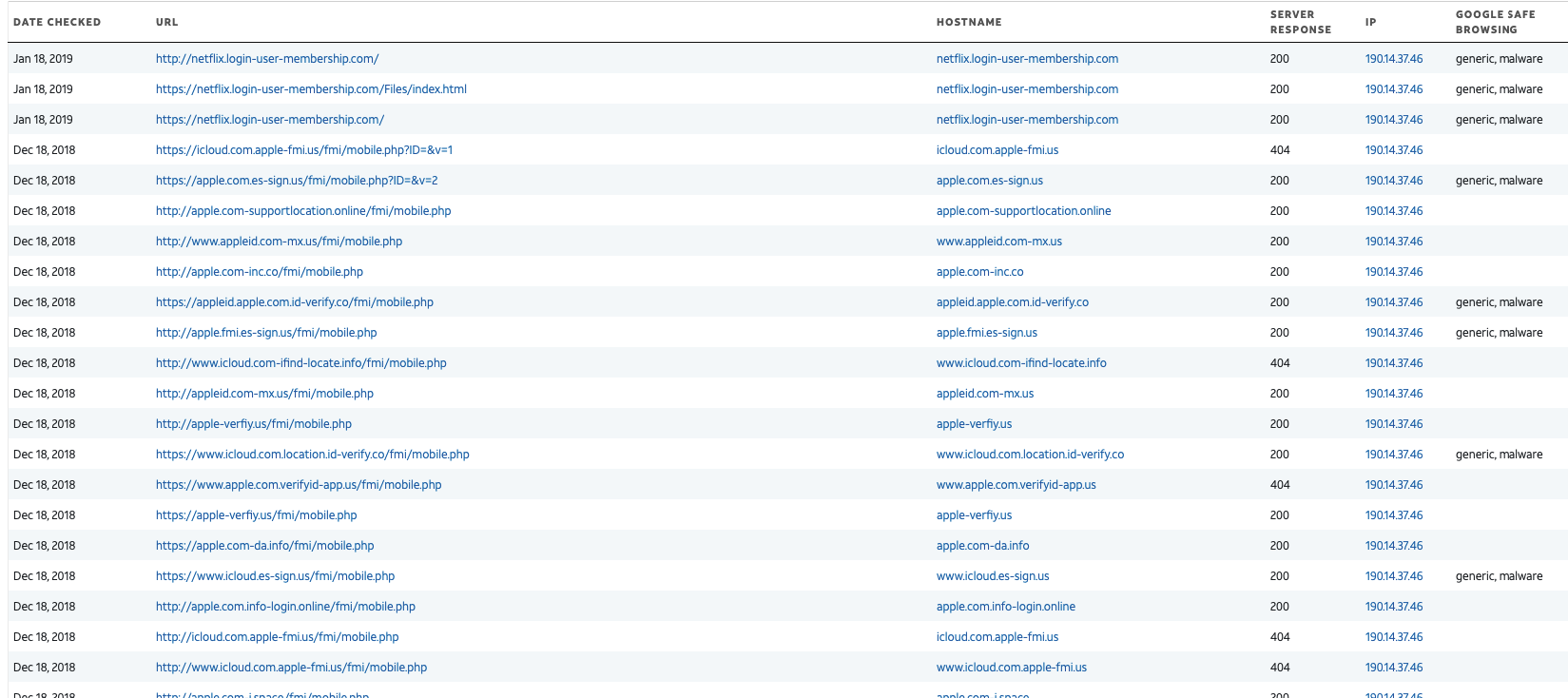

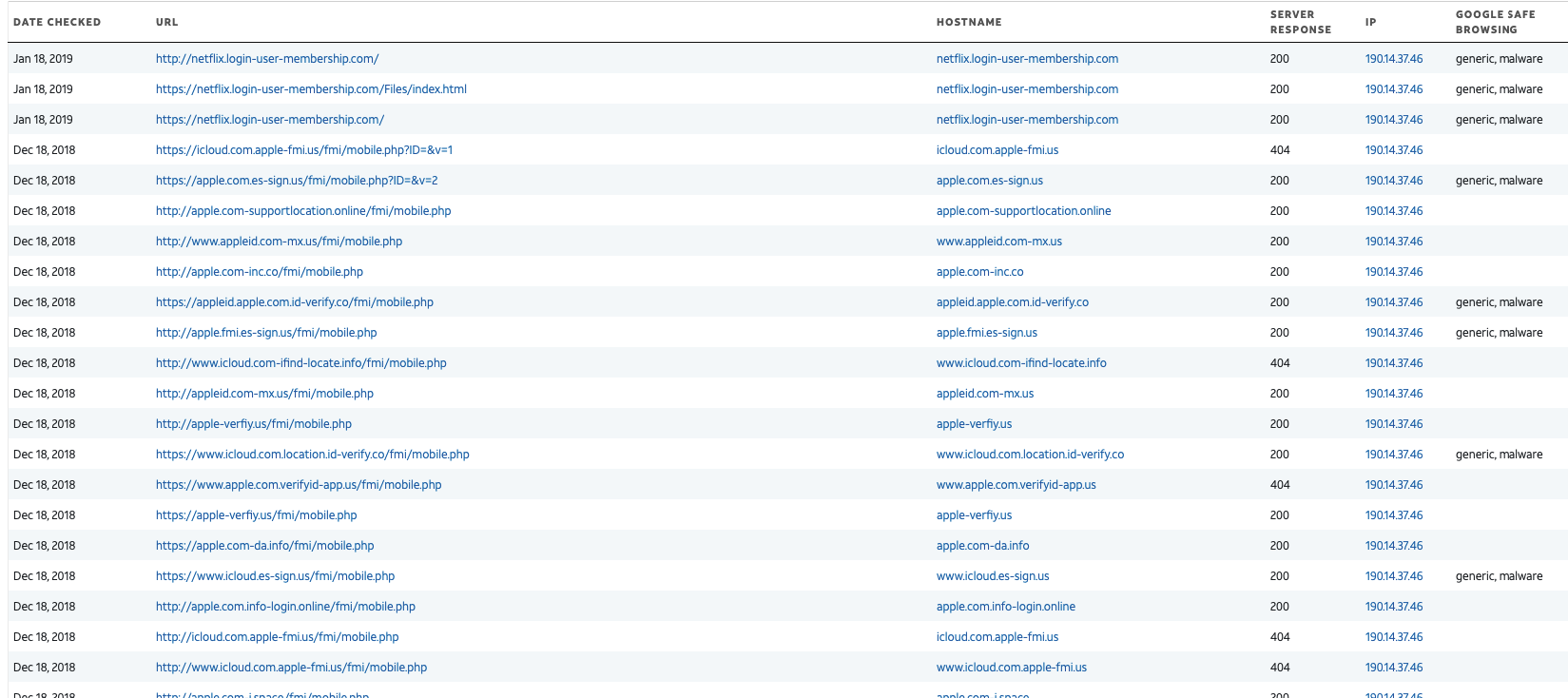

A 190.14.37.46 IP cím viszonylag jól ismert, láthatóan régebben is használták adathalászat és malware terítés céljára.

Sajnos a payloadot nemigen tudom letölteni, pedig jó lett volna látni, hogy mit is csinál pontosan.

Lehet, hogy irni kene s.mahmoud@aramandhagop.com-nak, hogy küldje meg a payloadot is?

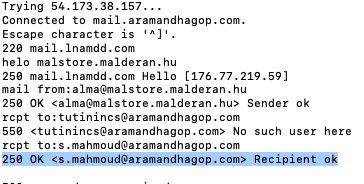

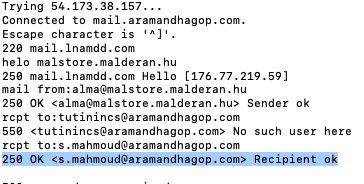

A postafiók létező cím, mivel a levelező szolgáltatás rosszul van konfigurálva (Directory Harvest lehetőség), ezért a postafiók létezése ellenőrizhető.

Látható, hogy a tutinincs@aramandhagop.com címre a szerver a No such user here-el válaszol, Mahmoud címére pedig OK üzenettel jelzi, hogy létező postafiók.

Szóval tessék odafigyelni, ha a UNIX nevében hasonló levél érkezik, mert nem feltétlenül ők küldték.

Az mindenképpen keltsen gyanút, hogy egy magyar cég mi a fenének kér megerősítést angolul – ha már esetleg a levelezőben nem tűnik fel a levél furcsa feladója.

Nehezíti a dolgot, hogy a levél tárgya egy „RE: xxx” válasz egy korábbi levélre, így első ránézésre tök valid is lehetne (ha nem lenne angol blokk benne) – szóval sanszos, hogy néhányan már csak kíváncsiságból is megnyitják a ZIP-ben érkező Excel fájlt.

A teljes riport elérhető itt.

Aki esetleg játszani akar vele, az a malware mintát le tudja innen tölteni, de jelszóvédetté tettem, hogy csak az kezdjen el játszani vele, aki tudja is, hogy mit csinál. A jelszót juszt se mondom meg, aki szokott ilyennel játszani, az tudja, hogy mi szokott a default jelszó lenni a sample fájloknál :) Legyen ez a beugró :)

UPDATE

Ja, értem! Pár napja írtam a posztot, csak nem publikáltam, akkor még ez nem jött elő - ezek szerint akkor nem csak ransomware eseményről beszélhetünk.