Miért hibás a legtöbb cookie-szabályzat és tájékoztató?

A GDPR Hasznos Holmik mai részében a sütiket (cookie) nézzük meg egy kicsit közelebbről.

Nem csak azért, mert mindenkit rohadtul idegesítenek a felbukkanó cookie-szabályok (amiket amúgy nem olvasnak el, általános tény, hogy egy weblap legkevesebb látogatót gyűjtő két oldala a cookie szabályokról, illetve az adatvédelemről rendelkező két oldal), hanem azért, mert ez egy olyan pont, amelyet egy jogi egyetem melletti romkocsmából toborzott, egyszeri NAIH auditor-gyakornok kényelmesen, az irodában üldögélve is viszonylag egyszerűen ellenőrizni tud.

Szóval mi az a süti és miért kell nekünk foglalkozni vele?

Egy random cookie-szabályzatból idézve: „A cookie (továbbiakban süti) egy rövid szöveges adat, amely segít a felhasználó beállításainak mentésében. Ezt a weboldal küldi el az Ön böngészőjének, majd mikor az adott oldalt újra meglátogatja, a böngésző visszaküldi azt, és a weboldalon elérhetővé válnak a korábbi adatok, beállítások.”

Szóval a lényeg, hogy a sütiket a weboldalak generálják és tárolják le a látogató munkaállomására.

Ez a tény azért fontos, mert a 2003. évi C. törvény az elektronikus hírközlésről is már rendelkezett arról, hogy a felhasználó eszközén csak a felhasználó teljeskörű tájékoztatása után, a felhasználó beleegyezésével lehet csak adatot letárolni.

(155/4) Egy előfizetőnek vagy felhasználónak elektronikus hírközlő végberendezésén csak az érintett felhasználó vagy előfizető világos és teljes körű - az adatkezelés céljára is kiterjedő - tájékoztatását követő hozzájárulása alapján lehet adatot tárolni, vagy az ott tárolt adathoz hozzáférni.

Szóval ez sem újkeletű dolog, ez a módosítás 2011-ben került bele a törvénybe, ezt sem a GDPR „találta ki”.

Új elemként jön be a képbe viszont a 2012/4-es adatvédelmi munkacsoport vélemény, amely kicsit pontosította és nevén nevezete a sütiket, és ajánlást tett arra, hogy mely sütik tárolásához szükséges és melyhez nem szükséges a felhasználó hozzájárulása.

Végül a süti-helyzet tisztázására a NAIH 2017-ben kiadott egy tájékoztatót (webáruházak számára), amelyben megpróbálja tisztába tenni a kérdéskört.

A süti-szörny lecsap

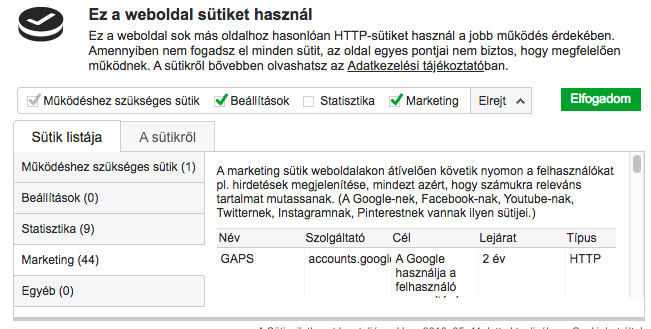

Ami a NAIH véleményben újdonság (és amellyel nemigazán törődik senki), hogy az olyan sütik esetében, amelynek tárolásához a felhasználó hozzájárulása szükséges (nagyjából a session és biztonsági sütiken kívül mindegyik), minden egyes sütihez be kell kérni a hozzájárulást.

Azaz, a jelenlegi cookie-szabályok és tájékoztatók 90%-a hibás: ugyanis egyszerre, egy lépésben kéri meg az összes sütire a felhasználó beleegyezését, ez pedig a NAIH szerint nem megfelelő.

„Ezzel kapcsolatban fontos kiemelni, hogy a hozzájárulást a webáruház üzemeltetőjének sütinként külön-külön kell beszereznie. Nem fogadható el az a megoldás, ha a webáruház üzemeltetője valamennyi, a felhasználó hozzájárulását igénylő sütihez egyszerre kér egyetlen hozzájárulást.„

Namost ez azért jó, mert ha egy kicsit fejlettebb weboldal például 31db sütit akar tárolni a felhasználó munkaállomásán, akkor ezek szerint 31 hozzájárulás szükséges a sütik tárolásához – el lehet képzelni, hogy mennyire fogja ezt a felhasználó szeretni, másrészt pedig mennyire nehéz ezt karbantartani a weboldal üzemeltetője részéről.

Tapasztalat, hogy a weboldalak üzemeltetőinek többnyire lövésük sincs arról, hogy az érvényes cookie-szabályzat kiadása óta az oldalon bekövetkezett fejlesztések, változások (pl. Sanyi, nincs valami chat program, amit be lehetne integrálni?!) milyen új sütiket akarnak kitárolni a látogató munkaállomására. Akkor hogyan is akarják bekérni a hozzájárulást?

Erre a problémára mutatunk egy jó megoldást a következő videóban.

Cookiebot - sütik feltérképezése és dinamikus süti-szabályok, tájékoztatók és hozzájárulások létrehozása

A videót itt tudjátok megnézni, és persze, iratkozzatok fel a csatornára.