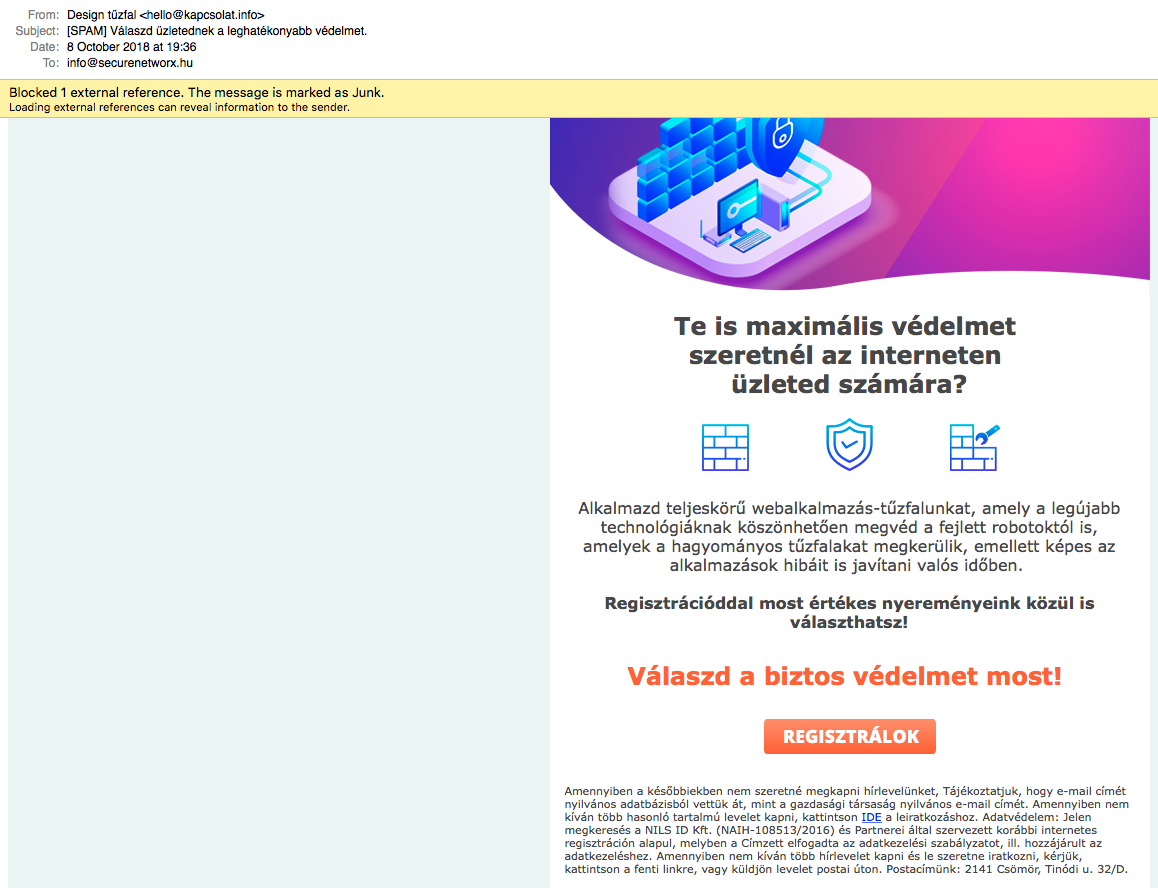

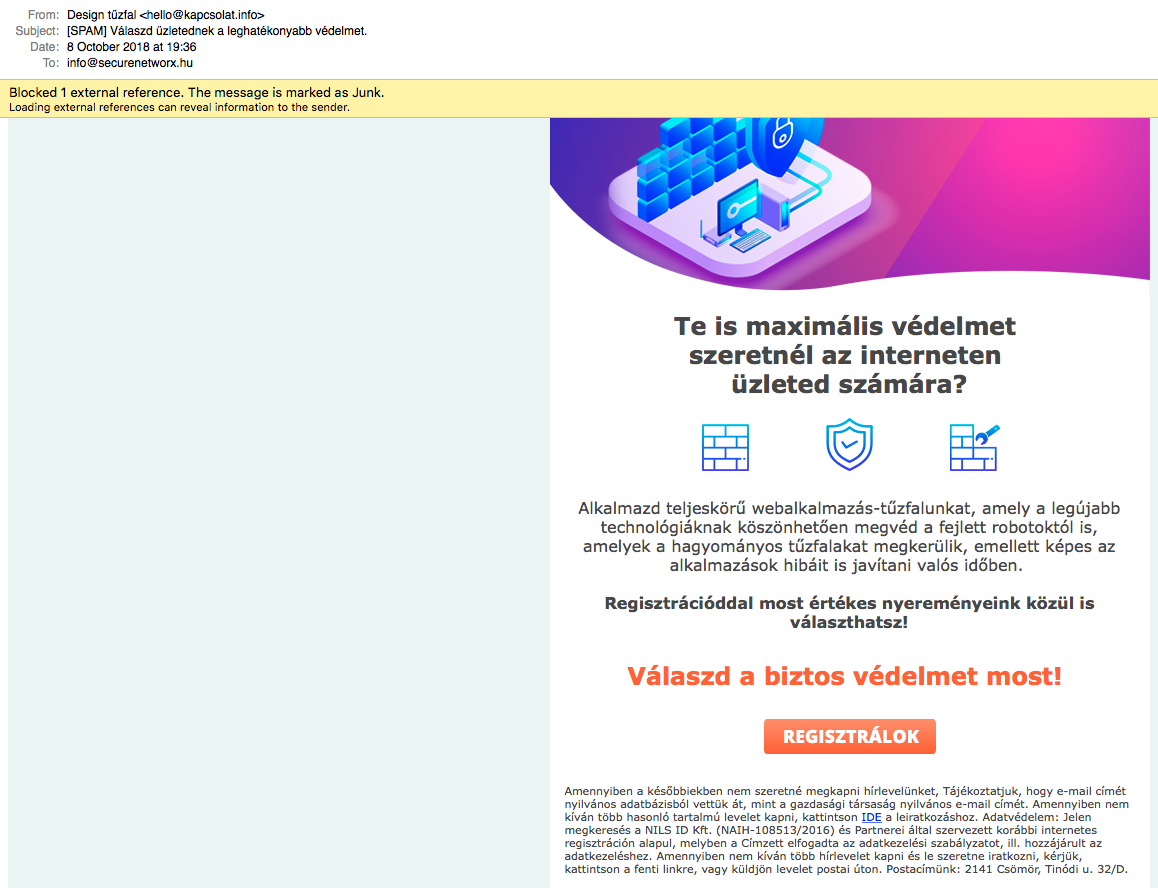

Kaptam ma egy érdekes levelet, amelyben webalkalmazás-tűzfalat ajánlgat egy számomra ismertelen cég.

Ez nem szokatlan nyilván, és nem is a GDPR érintettséggel akarnék én foglalkozni, holott az is megérne egy misét, hogy szerintük én korábban elfogadtam az adatkezelési elveiket, holott egyébként nem volt még velük kapcsolatom (legalábbis nem emlékezem rá, és erre alapos okom van).

Engem érdekelnek a webalkalmazás-tűzfalak, szóval miért ne nézném meg az ajánlatot?

Viszont a küldő fél kifejezetten gyanús, nem állítom, hogy minden integrátor vagy disztri, pláne egyéb IT-s céget ismerek Magyarhonban, de eleve óvatosabban állok hozzá olyanokhoz, akikről még nem hallottam.

Ki a fene az a NILS ID Kft. aki webalkalmazás-tűzfalat ajánlgat nekem?

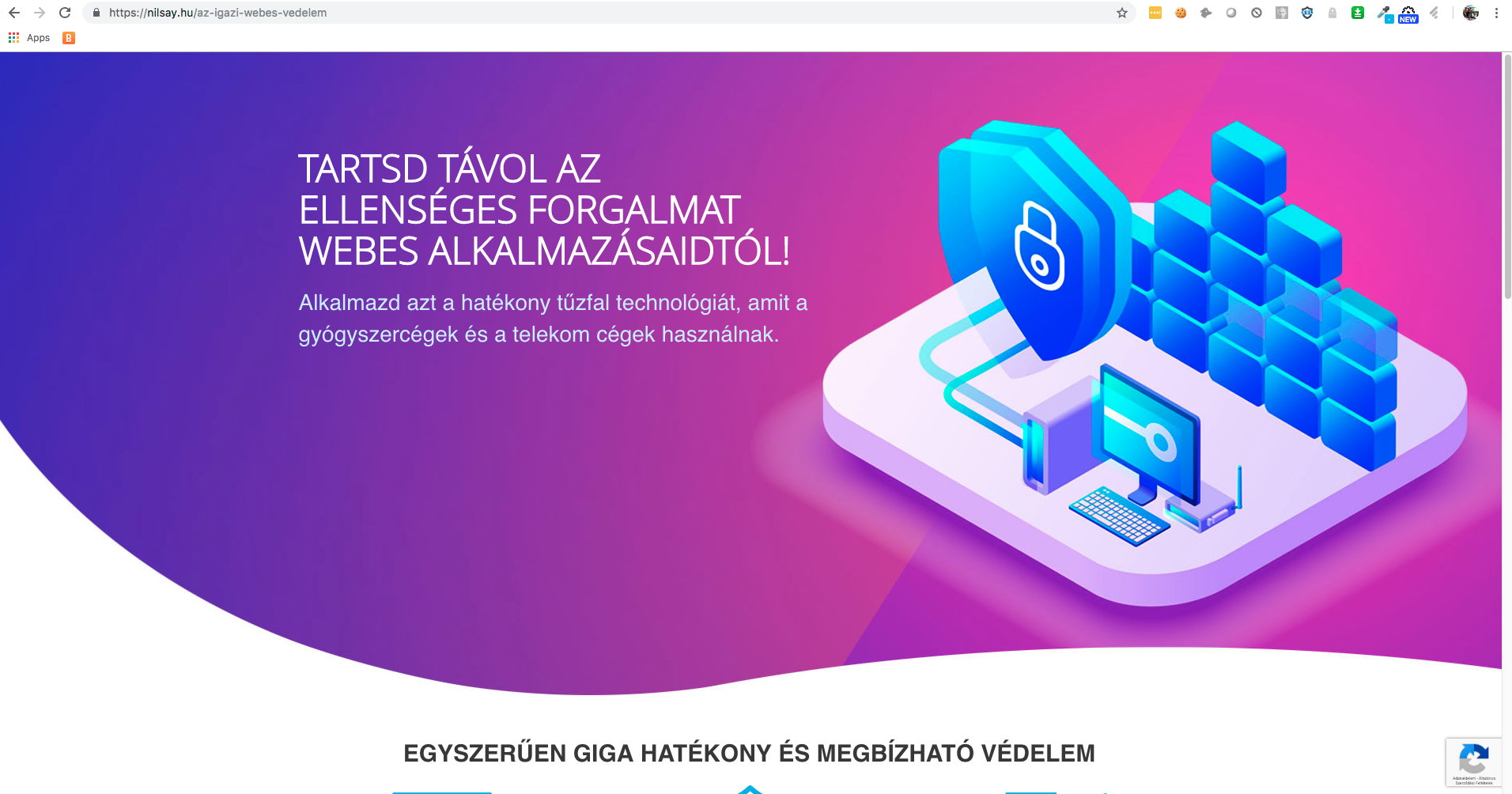

A szokásos köröket megfutva (MX, Header, IPVOID, URLVOID, VIRUSTOTAL, OTX, PassiveDNS, Sucuri, PartnerControl, stb.) egy virtuális gépből megnéztem az oldalt, ahova a levél irányít:

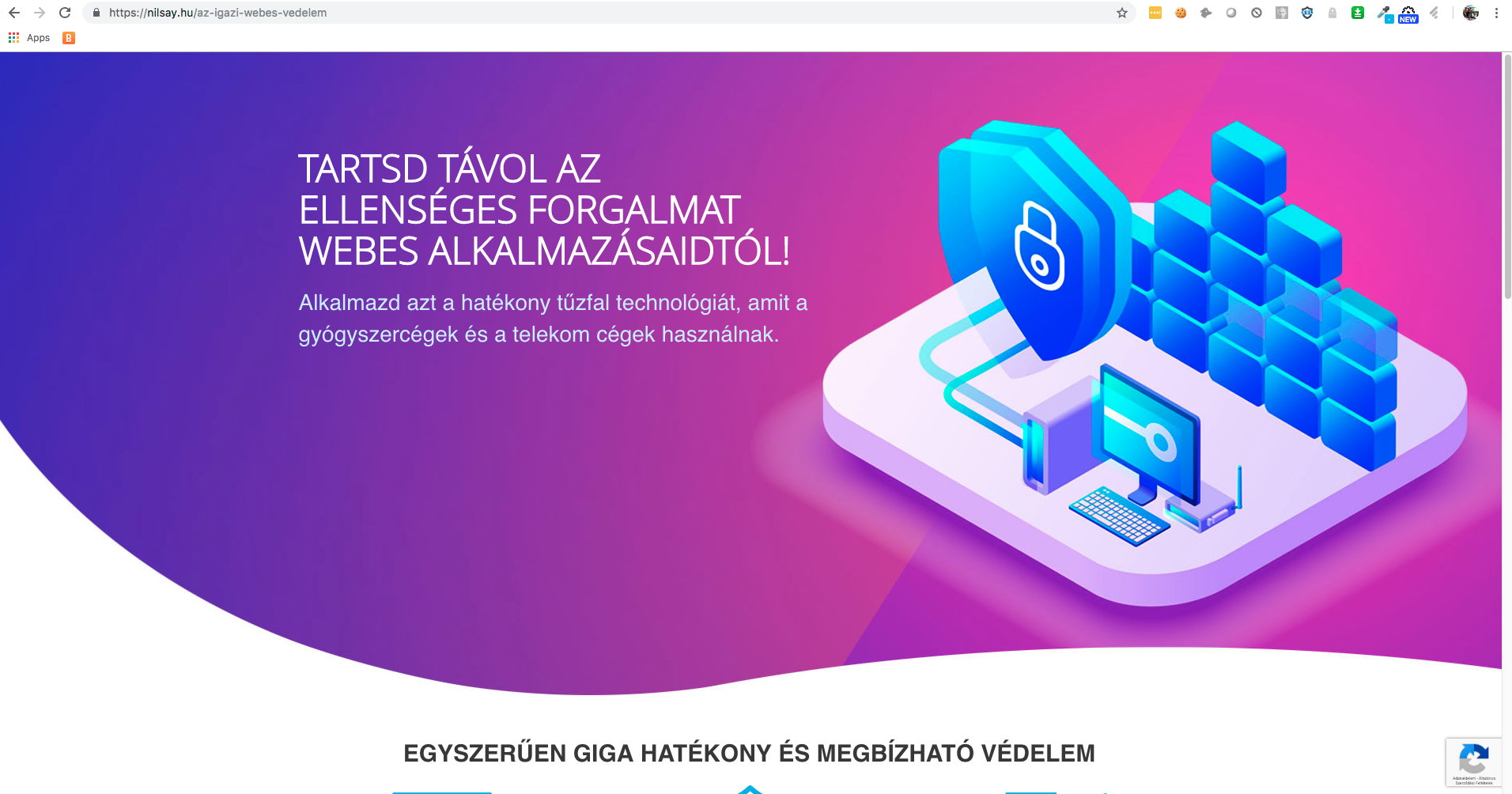

https://nilsay.hu/az-igazi-webes-vedelem

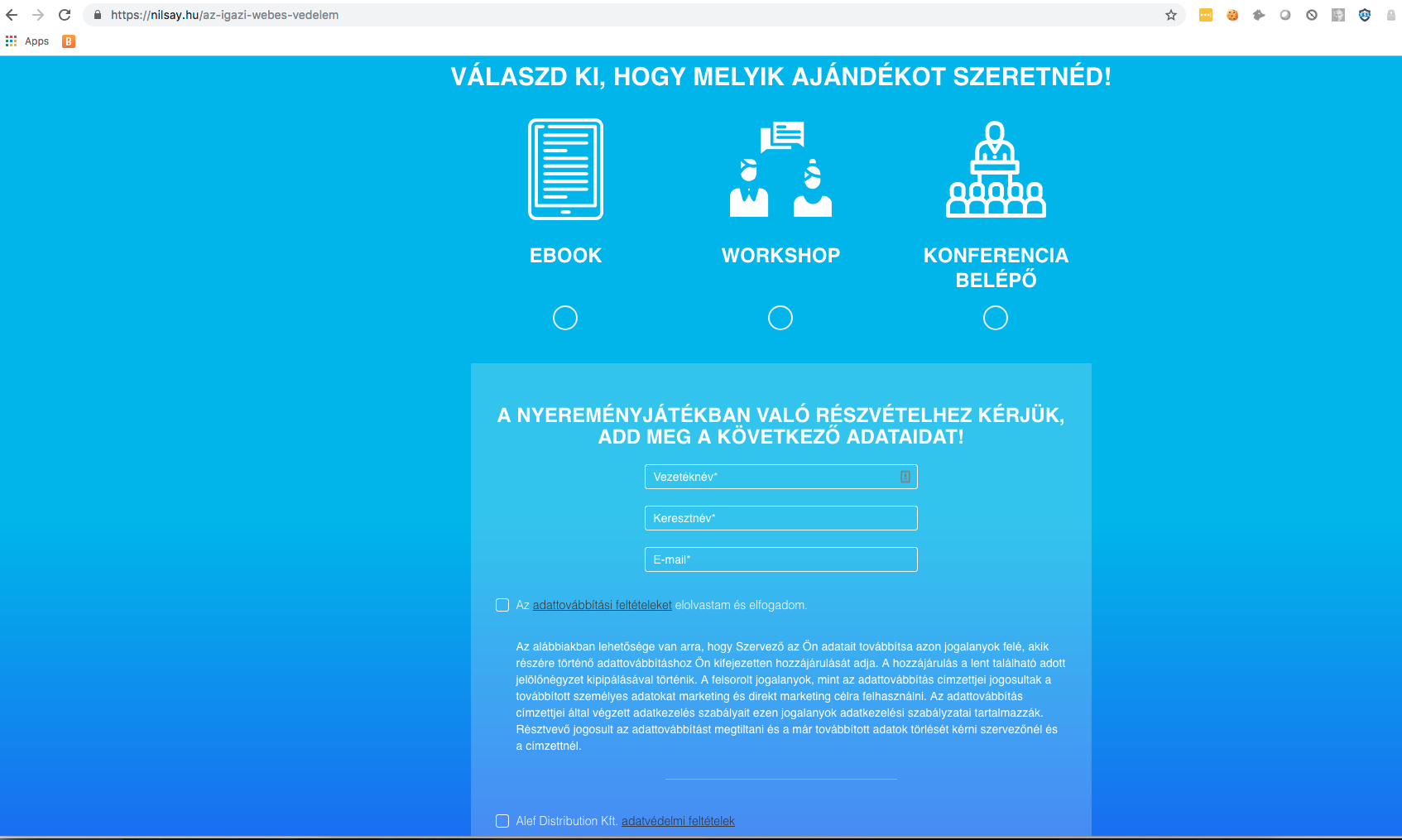

Innen már látszódott (?), hogy az Alef Distribution Kft. marketing akciójáról van szó, amit a NILS ID Kft. bonyolított le.

De hogyan?!

Az URL ugyanis a Nilsay társkereső oldala, szóval az "Alef" lead generátor hírlevelének landingja egy randioldal aloldala...

Az Alef-es kolléganő akivel beszéltem nem tudott az akcióról. Felhívtam tehát a NILS ID Kft.-t, akik megerősítették, hogy az Alef megbízásából jártak el és a lead generálást az Alef számára végzik.

Én kötve hiszem, hogy az Alef Distribution Kft. az F5 webalkalmazás-tűzfal (WAF) eszközeit egy randioldalon keresztül szerette volna reklámozni....

UPDATE:

És nem is. Még érdekesebb a helyzet.

Felhívott az Alef illetékes kollégája, aki elmondta, hogy nincs közük a NILS ID Kft.-hez.

Van ugyan marketing megbízásuk lead generáló akciókra, de semmiféle kapcsolatban nem állnak sem a NILS ID Kft.-vel, sem pedig a társkereső oldallal.

Innentől már másról szól a sztori, „brand abuse” incidenssé módosul az esemény korábbi "OMG!" besorolása, amely ellen az Alef Distribution Kft. megteszi a szükséges intézkedéseket.

Az Alef Distribution Kft. reakciója korrekt és mintaszerű volt, és ha a végén tényleg jól fenékbe is rúgnak valakit, pozitívan változik a véleményem az IT marketinggel kapcsolatban.

UPDATE2:

Makay-Dévai Sarolta, a Woman in IT Security (WITSEC) angyala fogalmazta meg a jó kérdést: akkor hova is kerülnek az Alef és az F5 nevében begyűjtött adatok?

UPDATE3 (14:15)

Most hívtak a NILS ID Kft.-től azzal, hogy beperelnek, mivel szerintük rontom a jó hírnevüket: Merthogy mégis kapcsolatban állnak az Alef Distribution Kft.-vel - állítják (??????). A dolog kezd szürreálissá válni.

UPDATE4 (15.14)

A helyzet tisztázódott (asszem). Az esemény "OMG!" státuszba került vissza. Aggodalomra semmi ok, mindenki ura minden helyzetnek, az adatok nincsenek veszélyben, a kibertér ma is megmenekült.

Tévedés ne essék nem vagyok jogász.

Tévedés ne essék nem vagyok jogász.

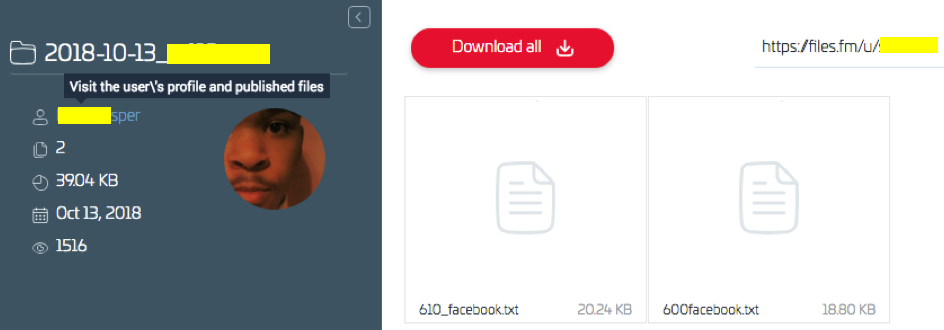

A hírek 1210 (600+610) kiszivárgott adatrekordról beszélnek, amelyek egy nyilvánosan is elérhető letöltő helyről szedhetők le.

A hírek 1210 (600+610) kiszivárgott adatrekordról beszélnek, amelyek egy nyilvánosan is elérhető letöltő helyről szedhetők le.