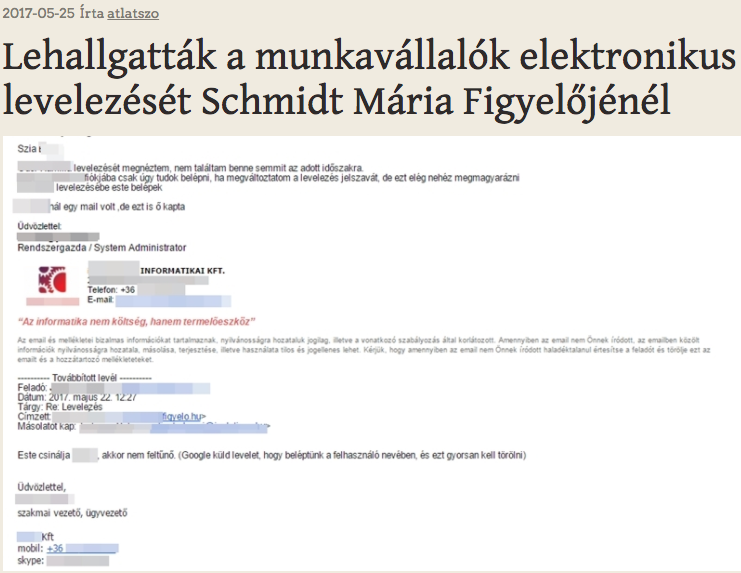

Végre egy kis kütyübazár: hardveres titkosítás USB dongle segítségével

Előző életemben nagy kedvencem volt a gyártói képviseletként forgalmazott Independence Key – egy nagyon jól kitalált, még jobban megcsinált, kulcs-cserés és hardveres fájltitkosító megoldás.

Sajnos a gyártója csődbe ment (hja kérem, Svájcban sem könnyű az élet!), így azóta is kerestem valami fájltitkosító megoldást: kicsit egyszerűbben, főleg olcsóbban, pláne Windows és Mac támogatással. Most végre megvan és itt van: a CipherUSB!

(Ja, tudom, annyi szoftveres megoldás van, ingyenestől a fizetősig, de nekem olyan kell, ahol a titkosítás nem szoftveresen valósul meg).

CipherUSB FLE

Hát első ránézésre nem valami szép, főleg, ha az Independence Key-el kell összehasonlítani, ami a CipherUSB-hez képest olyan, mint „The Rock” Csonka Picihez képest. De nem szabad csak a külsőség alapján ítélni, az Independence Key kipusztult, amíg a CipherUSB már 2012 óta elérhető és továbbra is működik.

A csodálatos és azóta kipusztult Independence Key

A CipherUSB egy USB encryptor dongle, azaz olyan USB eszköz, amelybe egy AES titkosító chip van belepakolva, és amely hardveresen titkosítja a bizalmas és védendő adatainkat.

A működésre egyszerű, a Windows vagy Mac gépen futtatott szoftveres komponens a titkosításra kijelölt fájlokat az USB porton csatlakoztatott dongle-ba küldi, ahol a titkosító chip megrágja és megemészti a fájlokat, majd visszaadja a titkosított változatukat, amelyeket aztán a szoftveres komponens kiír a számítógép diszkjére.

Visszafelé sem más a módszer: a gépen tárolt titkosított állományokat a szoftver komponenssel visszaküldjük a dongle-ba, ott dektriptálódnak, és a titkosítatlan állományok kitárolódnak a munkaállomás diszkjére. Egyszerű, nem?

De miért jó a hardveres titkosítás?

Alapból azt szokták mondani, hogy a hardveres titkosítás gyorsabb, mint a szoftveres. Szerintem ez nem feltétlenül igaz, gép és teljesítmény válogatja, ráadásul a sok pici fájl titkosításával azért a hardveres modulok is meg tudnak küzdeni.

Én inkább azt emelném ki, hogy ami a dongle-ban történik, az a dongle-ban is marad: onnan titkosító kulcs nem jön ki, a titkosítás odabent történik, elvileg hozzáférhetetlenül és zártan.

A CipherUSB AES-256 CBC titkosítással működik (van ECB-vel működő modell, az kicsit olcsóbb), amelyet az első használat során inicializálni kell egy kóddal – ez a kód lesz az, amellyel kvázi bejelentkezhetünk az eszközbe, és amely kód nélkül a fájlok nem visszaállíthatók.

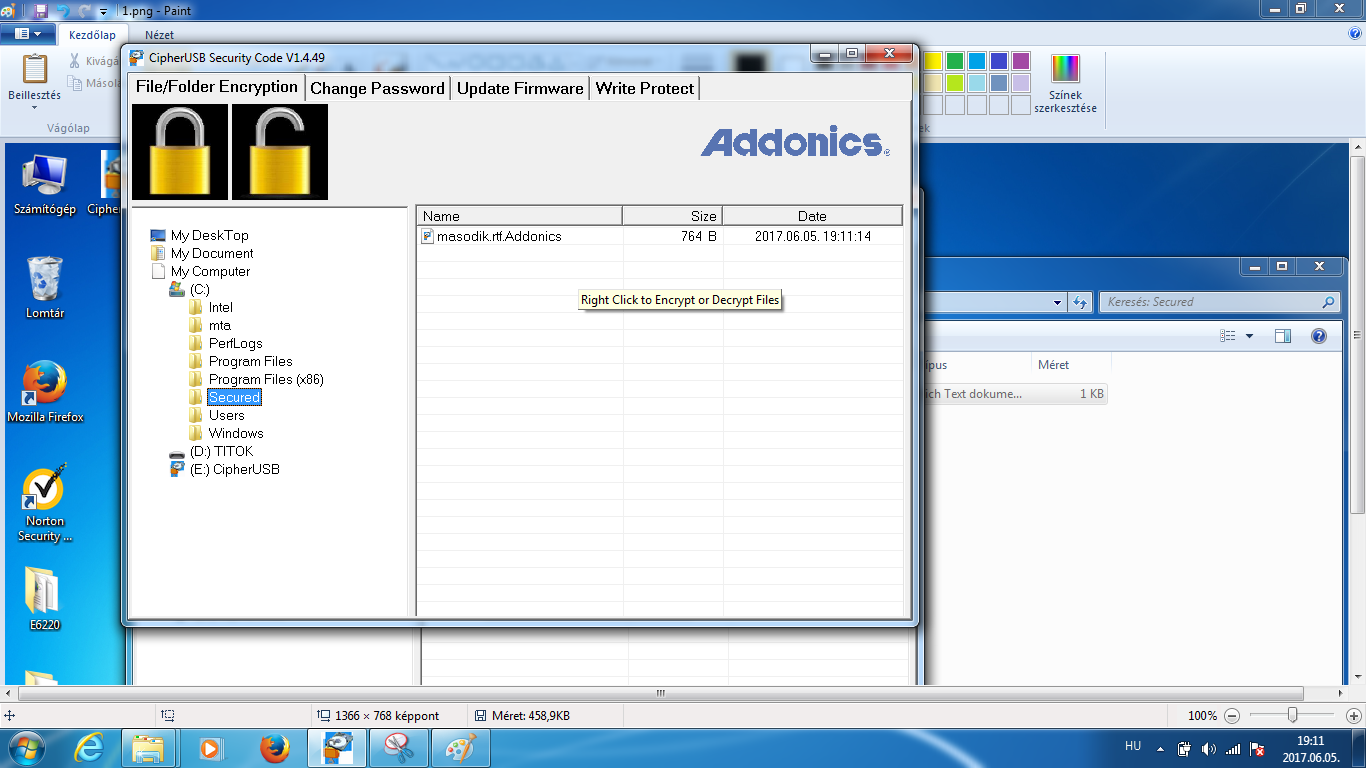

A szoftver komponens

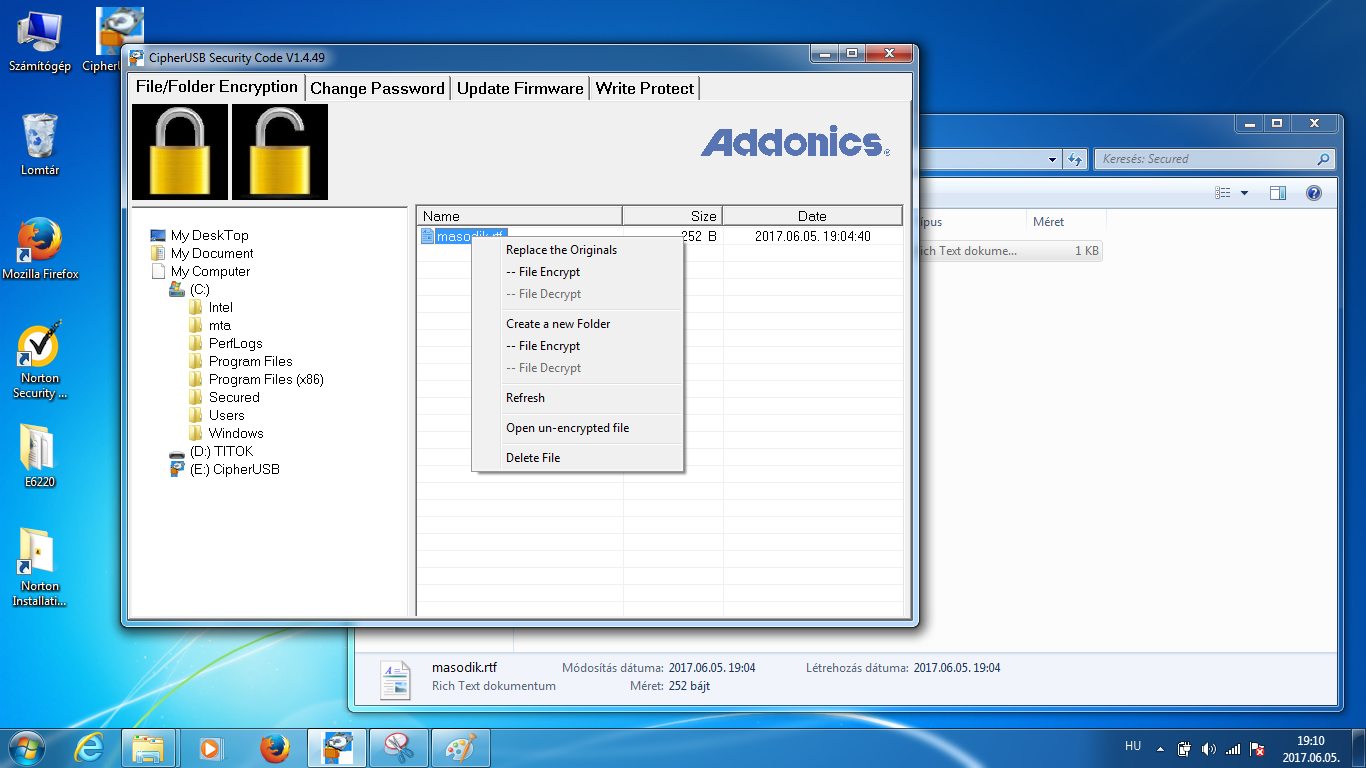

A CipherUSB szoftveres része, mint kezelőfelület jelenik meg, csak ezen a szoftveren keresztül állíthatók vissza a titkosított állományok.

Nagy szívfájdalom, de sajnos nem épül be a Windows-ba, nem lehet jobb egérgombbal kijelölni és titkosításra vagy dekriptálásra küldeni a fájlokat és könyvtárakat. Ezt igazán megcsinálhatták volna! Így kicsit kényelmetlen a használata, mintha egy WinRAR, vagy 7IP felületből kellene dolgozni. Nem vészes, de azért nem kényelmes.

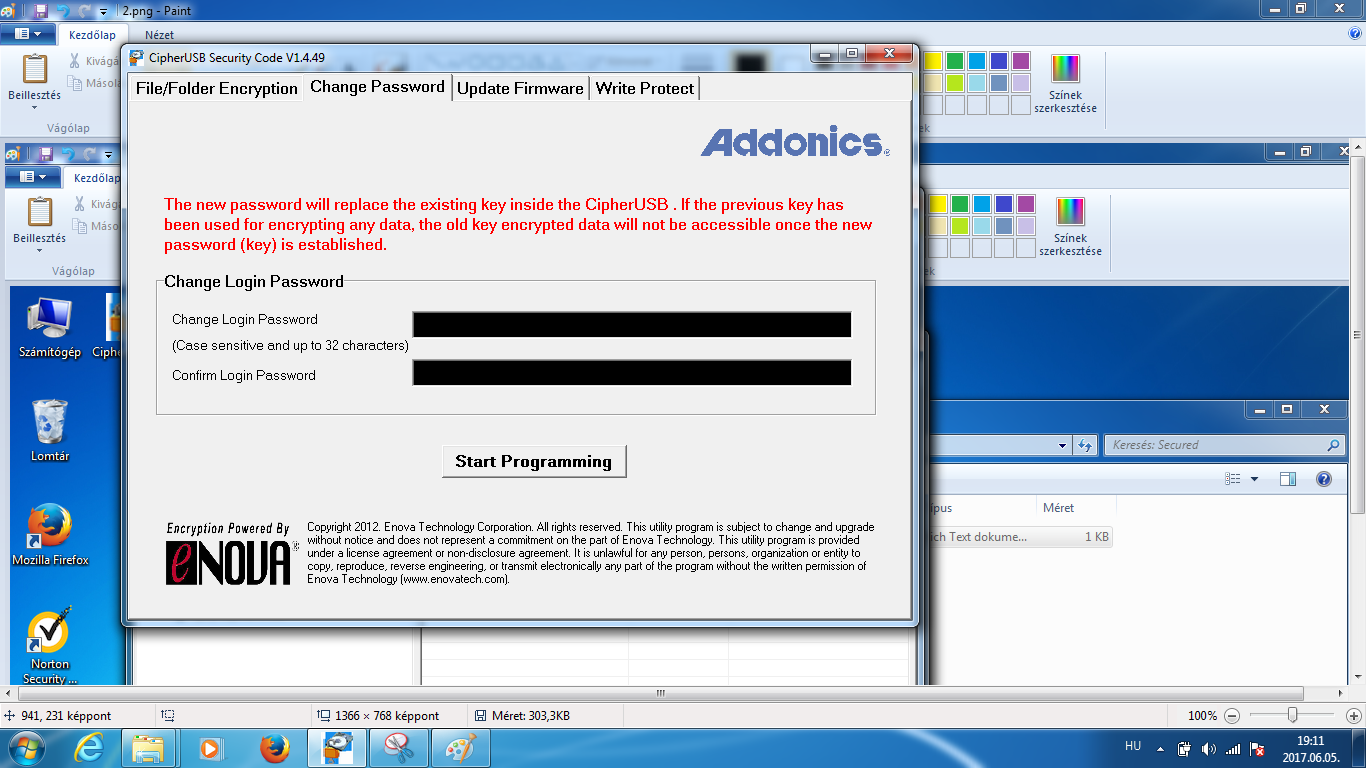

Szintén a felületből lehet beállítani az új Login/Recovery jelszót – ezt kellett beállítani a használat megkezdésekor. Fontos, hogy a Login/Recovery jelszót a CipherUSB felhasználja a titkosításhoz, tehát ha megváltozik, a korábban titkosított állományok nem lesznek dekriptálhatók!

A felület lehetővé teszi az alkalmazásban a jobb egérgombbal történő kijelölést és titkosítást/dekriptálást, vagy lehetőség van a fájlokat drag-and-drop módon, a zárt lakatra húzva titkosítani, vagy a nyitott lakatra húzva dekriptálni.

Az USB dongle gyomrából visszakapott és titkosított fájlok „.addonics” kiterjesztést fognak kapni. Sajnos emiatt nincs lehetőség a transzparens megnyitásra és visszaállításra, csak a felületbe bejelentkezve és az adott könyvtárba belépve lehet a fájlt kititkosítani.

(A CipherUSB az Addonics gyermeke, de eredetileg az ENOVA Enigma nevű találmánya, tőlük licenszeli az Addonics és pl. a BlackSqare Technologies, akik szintén Enigma néven hozzák forgalomba).

Cool ficsör!

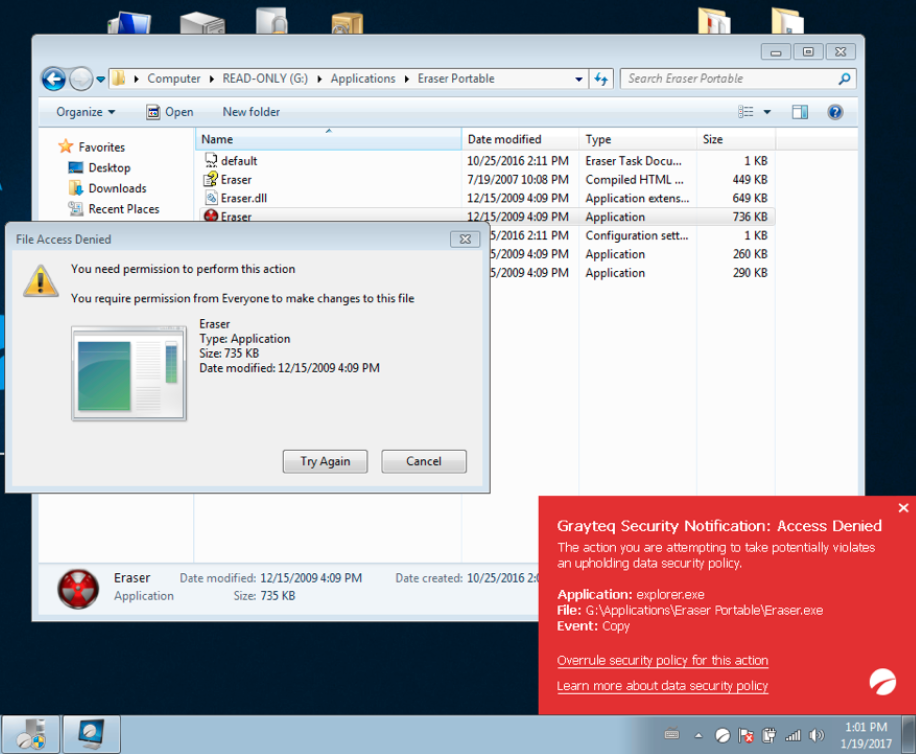

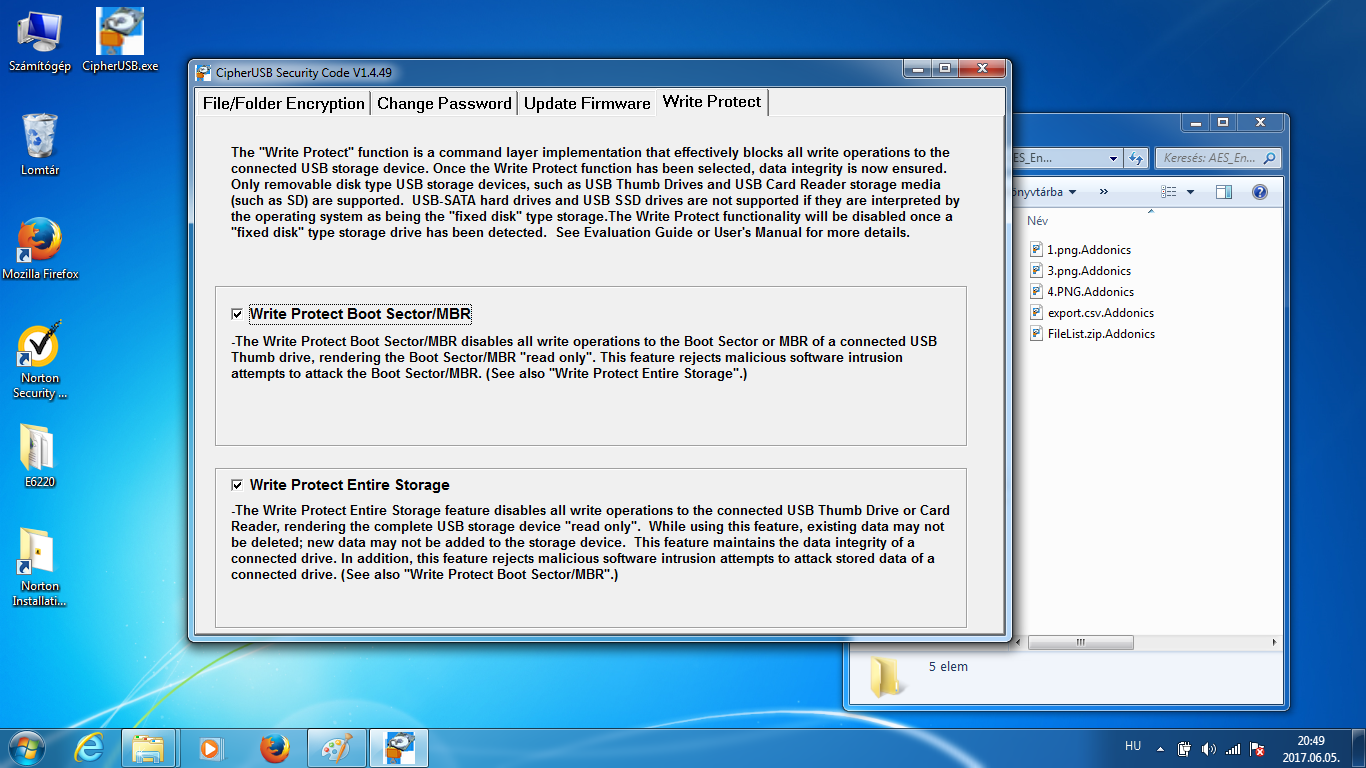

A CipherUSB FLE fenekében található egy szabvány USB-A foglalat, amelyhez más USB tároló eszköz csatlakoztatható. Ez ad lehetőséget egy nagyon frankó funkciónak, mégpedig a Write Blocker funkciónak.

Jaj de kerestem már! Hányszor van olyan eset, hogy a saját USB diszkemet vagy pendrive-omat idegen géphez kell csatlakoztatni! Persze vannak olyan pendrive-ok, amelyeken van írásvédettséget biztosító kapcsoló, de speciel nekem nincs olyan, ráadásul a külső USB diszkek esetében még nem is nagyon láttam ilyen kapcsolót. De már nem is kell!

Ha a CipherUSB kezelőfelületén egyszer bekapcsoljuk a Write Protect módot, akkor a továbbiakban bárhol, bármilyen USB adathordozót csatlakoztatunk a CipherUSB-hez, az írásvédetté válik. Ha a dongle nélkül csatlakoztatjuk, természetesen lehet írni az eszközre, de a CipherUSB-n keresztül csatlakoztatva elkerülhetjük a fertőzéseket vagy a nem kívánt adatmódosításokat!

Akartam venni forensic-boltból write blocker eszközt, de már nem kell, a titkosítási funkcióval együtt megvan a CipherUSB-ben – és ezért megbocsátom neki, hogy nem épül be a Windows-ba.

Megosztott működés

Na erről beszéltem, hogy egyszerűen van megoldva a dolog. Ami jó is meg nem is.

A jó, hogy ha van két CipherUSB eszközöm, amelyeknek ugyanaz a Login/Recovery kódja, akkor azok minden gond nélkül képesek az egymás által titkosított állományokat dekriptálni. Ez lehetővé teszi, hogy két külön telephelyen dolgozó személy is képes legyen a titkosított állományokat kibontani és használni.

Nyilván nem jó, mert ez azt mutatja, hogy nincs kulcscsere vagy ilyesmi, bár nagyon egyszerű a használata, szerintem nagyvállalati környezetben kevésbe alkalmazható (na de nem is ilyet kerestem).

Viszont szerintem kisebb munkacsoportokban, vagy akár két szervezet között kiválóan alkalmas a titkosításra, egyszerűen csak a másik fél részére el kell juttatni a Login/Recovery kódot, amelyet aztán egy másik CipherUSB-be beállítva máris kititkosíthatók az állományok.

Ugyanez történhet akkor, ha valaki elveszíti a saját CipherUSB eszközét: vásárol egy újat, és beállítva a régi eszközön használt kódot, máris dolgozhat tovább a titkosított állományokkal.

Hiányosságok (mert vannak)

Sajnos, nem épül be a Windows intézőbe, ezt már mondtam. Sajnos van kellemetlenebb rész is, mégpedig a rekurzív folder titkosítás hiánya. Ki lehet jelölni egy könyvtárat titkosításra – de az csak a könyvtár állományaira lesz érvényes, az alkönyvtárakban tárolt állományokra nem.

Gondolkodtam, hogy ez hiányosság-e vagy fícsör, de aztán arra jutottam, hogy ez arra való, hogy az érzékeny tartalmú fájlokat titkosítsa – ergó csak azt titkosítsuk el, amit valóban kell – nem pedig mindent, ami X mélységig egy könyvtáron belül van. (Gyenge érv?). Kényelmetlennek végül is nem kényelmetlen, én tudom mit akarok titkosítva tárolni akár publikus folderekben is, szóval nem feltétlen kell mindent titkosítani.

Melegedés. Hát igen. Jó munkához idő kell, a jó idő meg jó hőmérsékletet jelent. A beépített titkosító chip aztán termeli a hőt munka közben. Ez már az Independence Key-nél is megfigyelhető volt, csak ott még kellemetlenebbül jelent meg, mert az fémtokozott lévén rendesen vezette a hőt. CipherUSB esetében a fenekébe dugott pendrive csatlakozója rendesen felforrósodik.

Apropó, ha már... A CipherUSB nem használható beledugott pendrive nélkül. Ezt nem teljesen értem miért van így, azt hittem, hogy valami két faktor értelme van (a gyártó két faktorról marketingel, de az végül is maga a titkosító eszköz és a login/recovery jelszó J ), de nem. Még nem jöttem rá miért van erre szükség, gyakorlatilag bármilyen USB pendrive beledugható, transzparensen fel fogja csatolni a gépre (ha van write blocker beállítva akkor írásvédetten).

A tamper proof kivitel hiánya. Soha nem szeretem annyira, ha az ilyen eszközök nem bontásbiztosak. Na ez tuti nem az. Ráadásul nem látom annak sem nyomát, hogy lehetne valami olyasmit állítani, hogy 10 sikertelen próbálkozás után felrobbanjon letiltódjon az eszköz. Ez úgy van megcsinálva, hogy a rossz kód megadásakor kiléptet az alkalmazásból, de azért lássuk be ez nem a legtutibb.

Összefoglalva

Aki ragaszkodik a hardveres titkosításhoz, az szeretni fogja. Faék egyszerű a használata, és a hiányosságok mellett is jól használható titkosító megoldás.

Aki szereti a cloud tárolást (Dropbox, Box, stb) annak szerintem különösen javasolt. Nem nagyvállalati megoldás, de magánszemélyeknek, kisebb munkacsoportoknak kézreálló cucc, vagy szervezetek közötti titkosított adatcserékhez is egyszerűen felhasználható.

A Write Blocker funkcionalitás már önmagában is nagy királyság (egy forensic write blocker cucc 50-60ezer ft!), azzal megnyerte a szívemet!

(Bónusz, van egy CipherUSB FDE – Full Disk Encryption eszköz, amely nem fájlokat, hanem a fenekébe dugott USB adattárolókat titkosítja ugyanilyen módon.)

CipherUSB FDE - USB tároló titkosítás