A napokban kapott fényt a Facebook talán legsúlyosabb biztonsági incidense. Kb. 50 millió felhasználó profiljához fért hozzá a támadó egy 3 biztonsági résből összeálló összetett sérülékenységet kihasználva.

A Facebook reagálása példaértékű volt, nem csak a kommunikáció, de az észlelés (történik valami), az elemzés (pontosan mi történt) és a javítás (befoltozzuk a lukakat) terén is.

Egyes elemzők szerint (és magam is ezt a véleményt osztom) a Facebook reagálása annak ellenére is lenyűgöző és követendő, hogy maga az esemény természetesen nem vet jó fényt az amúgy is bizalmi válságot megélő platformra.

Az esemény hátterével nem akarok foglalkozni, aki szeretne egy jó műszaki összefoglalást olvasni, annak ajánlom ezt a cikket, amely valamennyire rávilágít arra, hogy pontosan mi történt, azonban egy dologra fel kell hívni a figyelmet:

Az esemény nem csak a Facebook profilokat érinti, sajnos nagyon sokan használják a Facebook profilt arra, hogy más rendszerekbe jelentkezzenek be. Nyilván ebben az esetben a profilhoz való illetéktelen hozzáférés a többi rendszerhez való illetéktelen hozzáférést is jelentheti.

Ismét el kell mondani, hogy ne használjuk a kényelmi funkciókat! A belejentkezés Google, Facebook, stb. profilokkal lehet, hogy kényelmes, de az eset rávilágít arra, hogy koránt sem biztonságos. Lehetőleg minden alkalmazáshoz hozzunk létre egyedi hozzáféréseket, megfelelő jelszavakat és természetesen használjunk kétfaktoros hozzáférést.

A fistfull of dollars

Nézzük meg kicsit közelebbről, hogy mennyit érnek a közösségi médiákból és más alkalmazásokból megszerzett, ellopott, kiszivárgott adatok.

Ezek a hozzáférések igencsak kelendő áruk, viszont meglepetésre az értékük nemigazán jelentős, egy maréknyi dollárért már olcsón beszerezhetők a megfelelő darknet piactereken.

A Facebook esetében (és általában minden hozzáférés esetében) is két csoportról lehet beszélni.

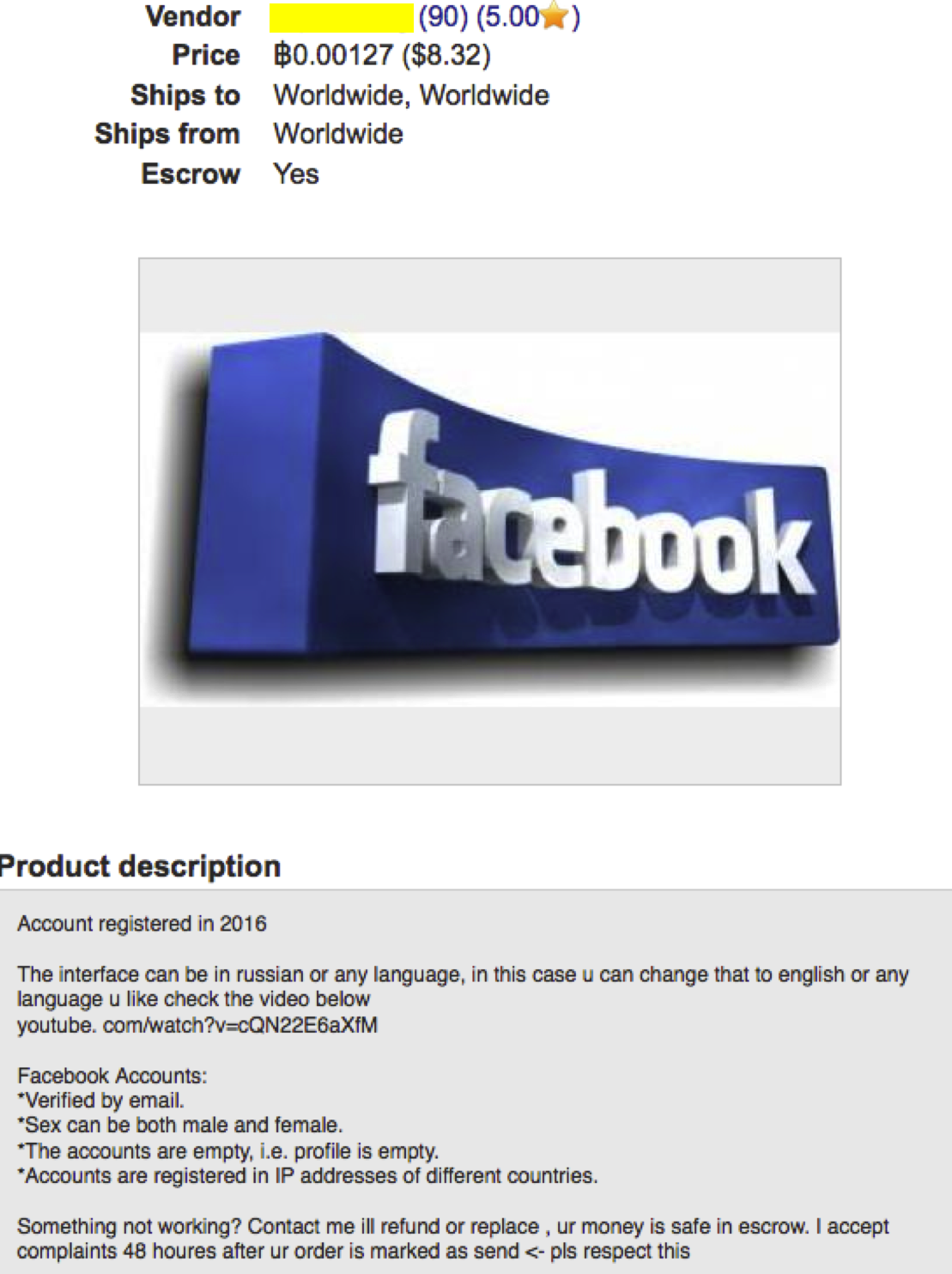

Az első csoportba tartozó hozzáférések nem feltétlenül lopottak, hanem korábban regisztrált, a Facebook által validált (pl. telefonos ellenőrzés, email ellenőrzés, SMS kód ellenőrzés, stb.) hozzáférések, amelyeket jellemzően troll hálózatok, álhír hálózatok (és persze az azokat működtető ügynökségek) vásárolnak.

Ezt a profilt tehát 2016-ban vásárolták, email-en keresztül validáltatták és jelenleg teljesen üres, nem rendelkezik kapcsolatokkal és akltivitásokkal. Az ilyen profil meglehetősen olcsó, ez mondjuk nem a jobb árúak közé tartozik (bár validált, ezért magasabb is az ára kicsivel).

Az ilyen hozzáférések esetében minél régebben regisztrált, annál többet ér (illetve az is sokat tornázhat az értékén, ha sok kapcsolattal, baráttal, stb. rendelkezik).

Ez a profil már drágább, hiszen nem 2016-os, hanem 2007-ben regisztrált profil. Olyan ez mint a jó bor vagy a whiskey, minél régebbi, annál többet ér.

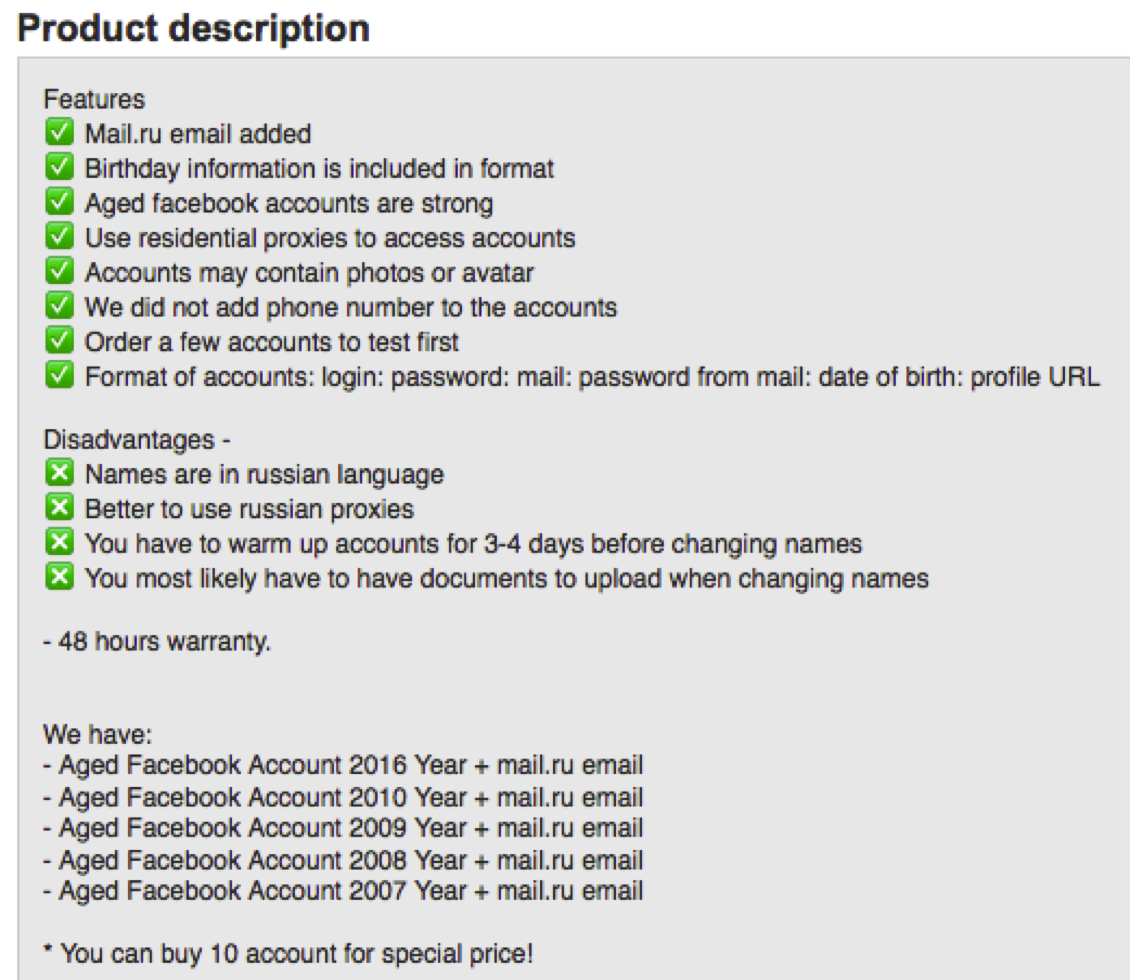

A jó piactereken étlap szerűen választhatunk, milyen nyelvű, nevű profilt, milyen nemű identitást vásárolunk, a profil legyen üres (olcsóbb), vagy legyen már mögötte aktivitás és kapcsolatok.

A második csoportba tartoznak a hackeléssel megszerzett profilok, ezeknek az értéke jóval alacsonyabb az előző csoportba tartozó regisztrált és ellenőrzött profilokénál.

Ennek oka, hogy ezek jellemzően rövidebb ideig használhatók, általában valamilyen gyorsabb lefutású kampányhoz vagy aktivitáshoz használják őket, illetve természetesen itt sem csak a profil hozzáférése lesz a fontos, hanem, hogy a profilon keresztül milyen további alkalmazásokhoz lehet majd hozzáférni.

Látszik, hogy kb. félárban van a hackelt hozzáférés a regisztrált és validált Facebook accountokhoz képest. Nyilván itt magasabb is a vásárlás rizikója, sok esetben nem működik a megvásárolt profil. Azonban a vásárló elégedettsége fontos az eladók számára, így általában néhány órán belül hozzá lehet jutni egy másik (replace) és már működő hozzáféréshez.

Mennyit érsz?

A Money Guru kiadott erről egy jól időzített riportot (pont a Facebook-breach után jött ki, micsoda véletlen!).

A riport abból a szempontból igen érdekes, hogy jól összefoglalják benne, hogy mennyit érnek az ellopott hozzáférések, és mennyit ér egy képzelt (UK lokációjú) személy közösségi médiás (Facebook, Reddit, Insta, Pinterest, Twitter), illetve közel teljes digitális identitása.

6855 Ft – ennyit ér egy „áldozat” közösségi médiás identitása, de persze ez csak a vonatkozó profilokra igaz. A feltört profilokon keresztül további alkalmazásokhoz, profilokhoz is hozzá lehet férni, tehát ez csak a jéghegy csúcsa.

A riport kalkulációja szerint 774 fontba kerül (kb. 282 ezer Ft.) egy UK lokációjú személy összes elektronikus adata, tehát nem csak a közösségi média, hanem a levelezés, bankkártya, webshopok, utazási, stb. adatai.

Szóval ennyit érünk a digitális világban, illetve mivel magyarok vagyunk, talán kevesebbet - vagy talán többet.

Néhány további „díj”

A Netflix hozzáférések meglehetősen olcsók, nagyjából 560Ft/db, ennél már csak a Spotify tud olcsóbb lenni (bár azokhoz szép számmal ingyen is hozzá lehet jutni).

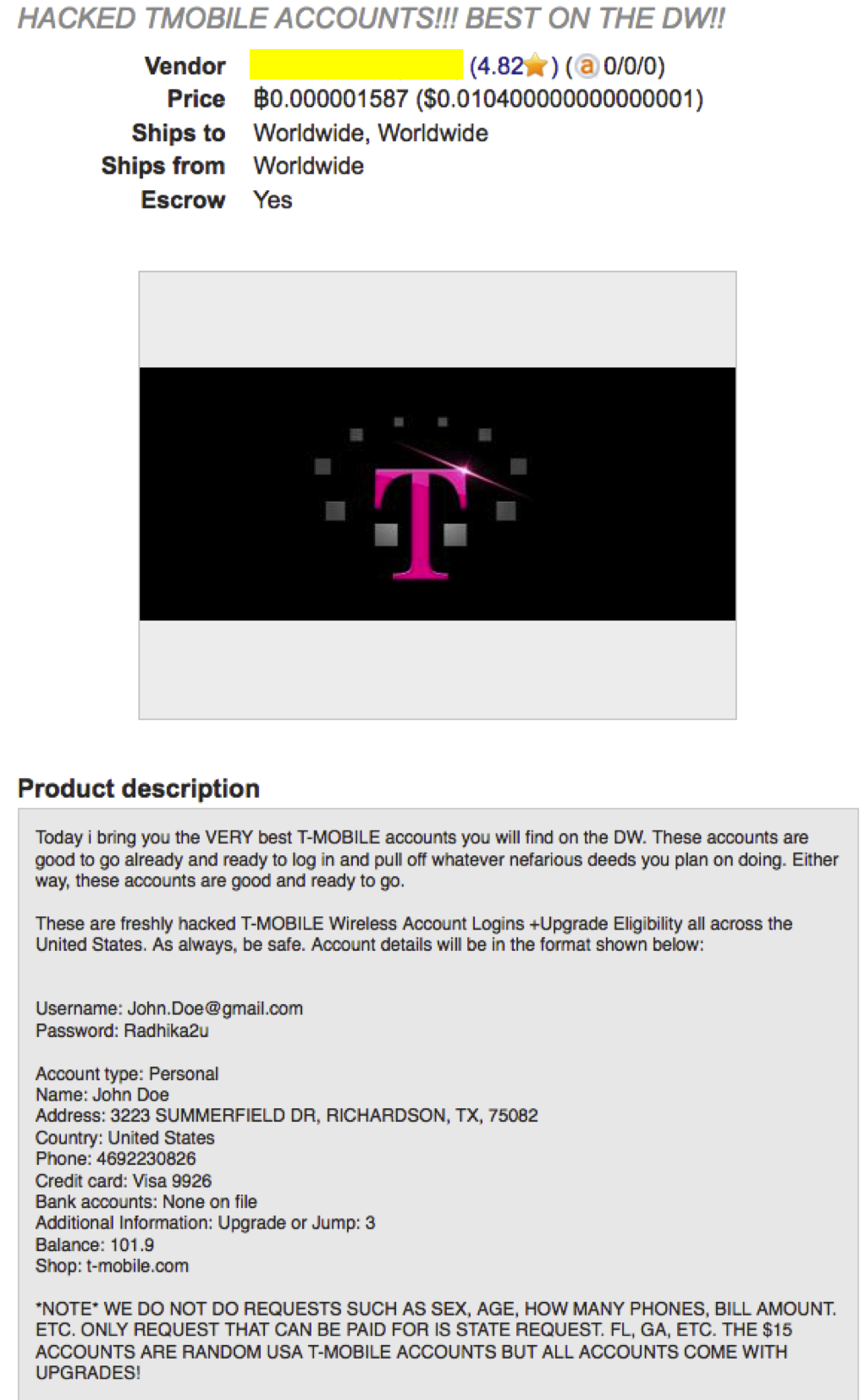

A Tmobile hozzáférések még ennél is olcsóbbak, néhány centért vásárolhatók (olcsóbban, mint ahogy a riportban számoltak, mondjuk szerintem ez számunkra irreleváns, viszont az USA-ban eléggé jól használhatók).

A Tmobile hozzáférések még ennél is olcsóbbak, néhány centért vásárolhatók (olcsóbban, mint ahogy a riportban számoltak, mondjuk szerintem ez számunkra irreleváns, viszont az USA-ban eléggé jól használhatók).

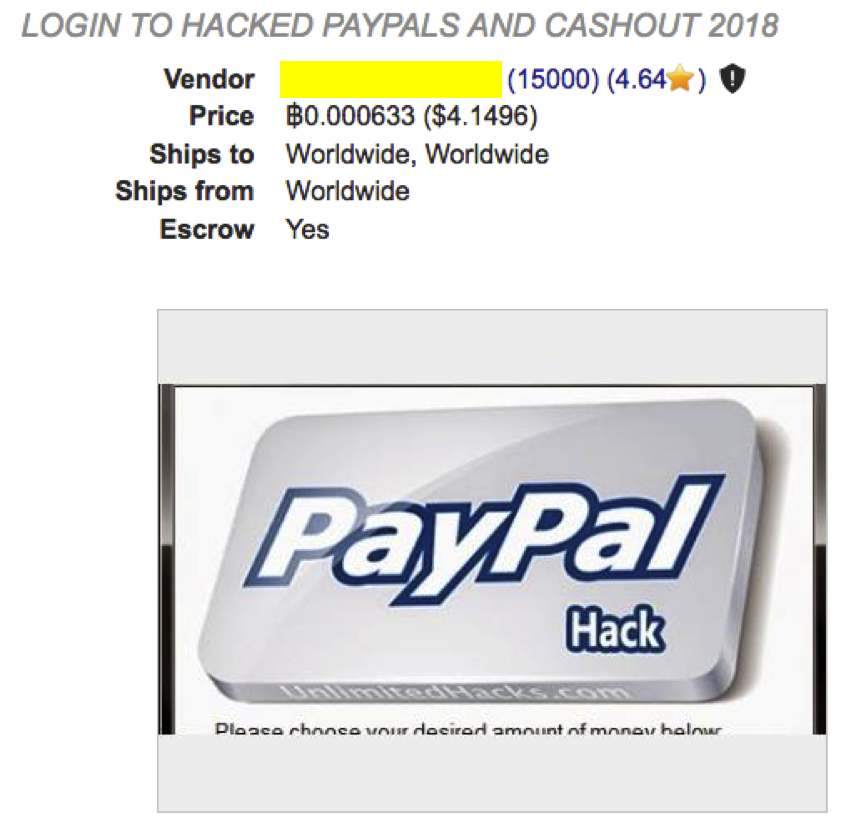

Húzósabb árban van az ellenőrzött és utalásra, fogadásra alkalmas (és még balance-al is rendelkező) PayPal hozzáférés, amely ára kb. 1,3M Ft.

Húzósabb árban van az ellenőrzött és utalásra, fogadásra alkalmas (és még balance-al is rendelkező) PayPal hozzáférés, amely ára kb. 1,3M Ft.

Ellenőrzött, validált Amazon hozzáférés már akár 1100 Ft-tól is kapható (ez jóval olcsóbb, mint amivel a riportban számoltak, ott 3000Ft feletti árat jelöltek).

Ellenőrzött, validált Amazon hozzáférés már akár 1100 Ft-tól is kapható (ez jóval olcsóbb, mint amivel a riportban számoltak, ott 3000Ft feletti árat jelöltek).

Szintén jó árban vásárolható a BA hozzáférés, még utazási pontokat is tartalmaz alig 300Ft-ért (a riportban szereplő kb. 1800 Ft-hoz képest még jobb árban).

Szintén jó árban vásárolható a BA hozzáférés, még utazási pontokat is tartalmaz alig 300Ft-ért (a riportban szereplő kb. 1800 Ft-hoz képest még jobb árban).

Szerintem tehát akár jóval alacsonyabb árak is kijöhetnek, mint amelyeket a riportban feltűntettek, hiszen elképesztő mennyiségű lopott vagy kiszivárgott adat érhető el, és természetesen itt is él a nagybani vásárlás előnye: a nagytömegben vásárolt adatok sokkal olcsóbbak, 30-40%-os diszkonttal simán lehet kalkulálni.

Lehet, hogy mi, magyarok többet érünk?

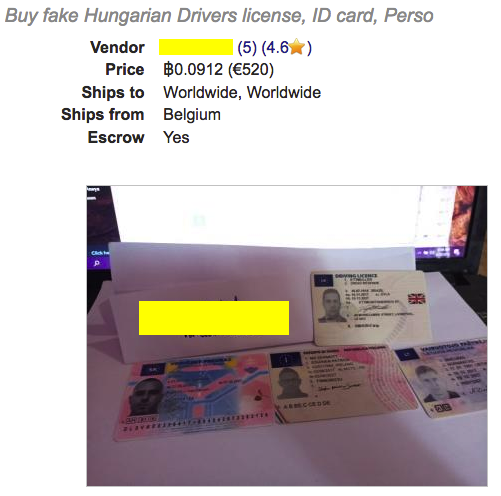

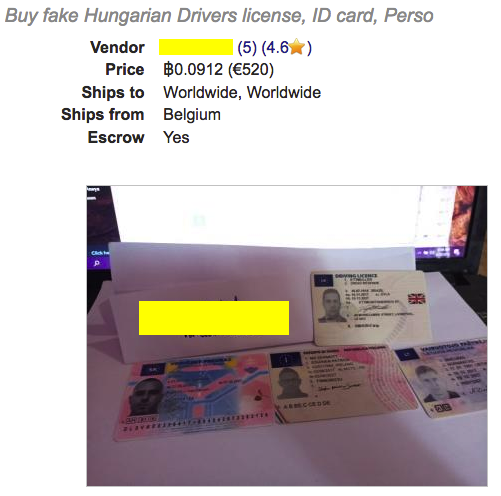

Ezt nehéz lenne megállapítani, de annyi bizonyos, hogy a magyar dokumentumok meglehetősen drágák, pl. a hamis magyar jogosítvány messze az egyik legdrágább dokumentum mondjuk az amerikai vagy angol hasonló papírokéhoz képest.

Szóval aki egyébként szeretne hamis jogsit, annak alig 190ezer Ft-ért küldenek Belgiumból.

Szóval aki egyébként szeretne hamis jogsit, annak alig 190ezer Ft-ért küldenek Belgiumból.

A Tmobile hozzáférések még ennél is olcsóbbak, néhány centért vásárolhatók (olcsóbban, mint ahogy a riportban számoltak, mondjuk szerintem ez számunkra irreleváns, viszont az USA-ban eléggé jól használhatók).

A Tmobile hozzáférések még ennél is olcsóbbak, néhány centért vásárolhatók (olcsóbban, mint ahogy a riportban számoltak, mondjuk szerintem ez számunkra irreleváns, viszont az USA-ban eléggé jól használhatók). Húzósabb árban van az ellenőrzött és utalásra, fogadásra alkalmas (és még balance-al is rendelkező) PayPal hozzáférés, amely ára kb. 1,3M Ft.

Húzósabb árban van az ellenőrzött és utalásra, fogadásra alkalmas (és még balance-al is rendelkező) PayPal hozzáférés, amely ára kb. 1,3M Ft. Ellenőrzött, validált Amazon hozzáférés már akár 1100 Ft-tól is kapható (ez jóval olcsóbb, mint amivel a riportban számoltak, ott 3000Ft feletti árat jelöltek).

Ellenőrzött, validált Amazon hozzáférés már akár 1100 Ft-tól is kapható (ez jóval olcsóbb, mint amivel a riportban számoltak, ott 3000Ft feletti árat jelöltek). Szintén jó árban vásárolható a BA hozzáférés, még utazási pontokat is tartalmaz alig 300Ft-ért (a riportban szereplő kb. 1800 Ft-hoz képest még jobb árban).

Szintén jó árban vásárolható a BA hozzáférés, még utazási pontokat is tartalmaz alig 300Ft-ért (a riportban szereplő kb. 1800 Ft-hoz képest még jobb árban). Szóval aki egyébként szeretne hamis jogsit, annak alig 190ezer Ft-ért küldenek Belgiumból.

Szóval aki egyébként szeretne hamis jogsit, annak alig 190ezer Ft-ért küldenek Belgiumból. A legjelentősebb független, IT biztonsági eszközök tesztelésével foglalkozó

A legjelentősebb független, IT biztonsági eszközök tesztelésével foglalkozó  A büntetést 19 993 magánszemély adatainak kiszivárgása miatt szabták ki, tehát ha egy egyszerű osztással élünk, akkor

A büntetést 19 993 magánszemély adatainak kiszivárgása miatt szabták ki, tehát ha egy egyszerű osztással élünk, akkor

A counter anti-virus (CAV) szolgáltatások célja, hogy a vírus és malware fejlesztők egyszerre több Anti-Virus motorral is megvizsgálhassák kódjukat, hogy a legfrissebb vírusmotorok felismerik-e a „terméküket”, észlelik-e a kártékony tevékenységet.

A counter anti-virus (CAV) szolgáltatások célja, hogy a vírus és malware fejlesztők egyszerre több Anti-Virus motorral is megvizsgálhassák kódjukat, hogy a legfrissebb vírusmotorok felismerik-e a „terméküket”, észlelik-e a kártékony tevékenységet.