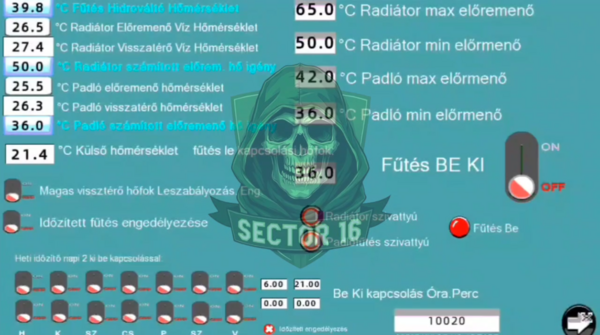

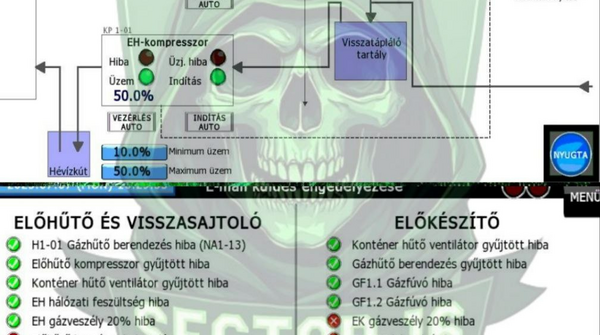

A SECTOR 16 eseményekkel kapcsolatban is felmerült bennem, hogy vajon milyen körülmények vezetnek el oda, hogy ipari berendezés távelérését, pláne VNC elérését publikálja ki valaki az internetre?

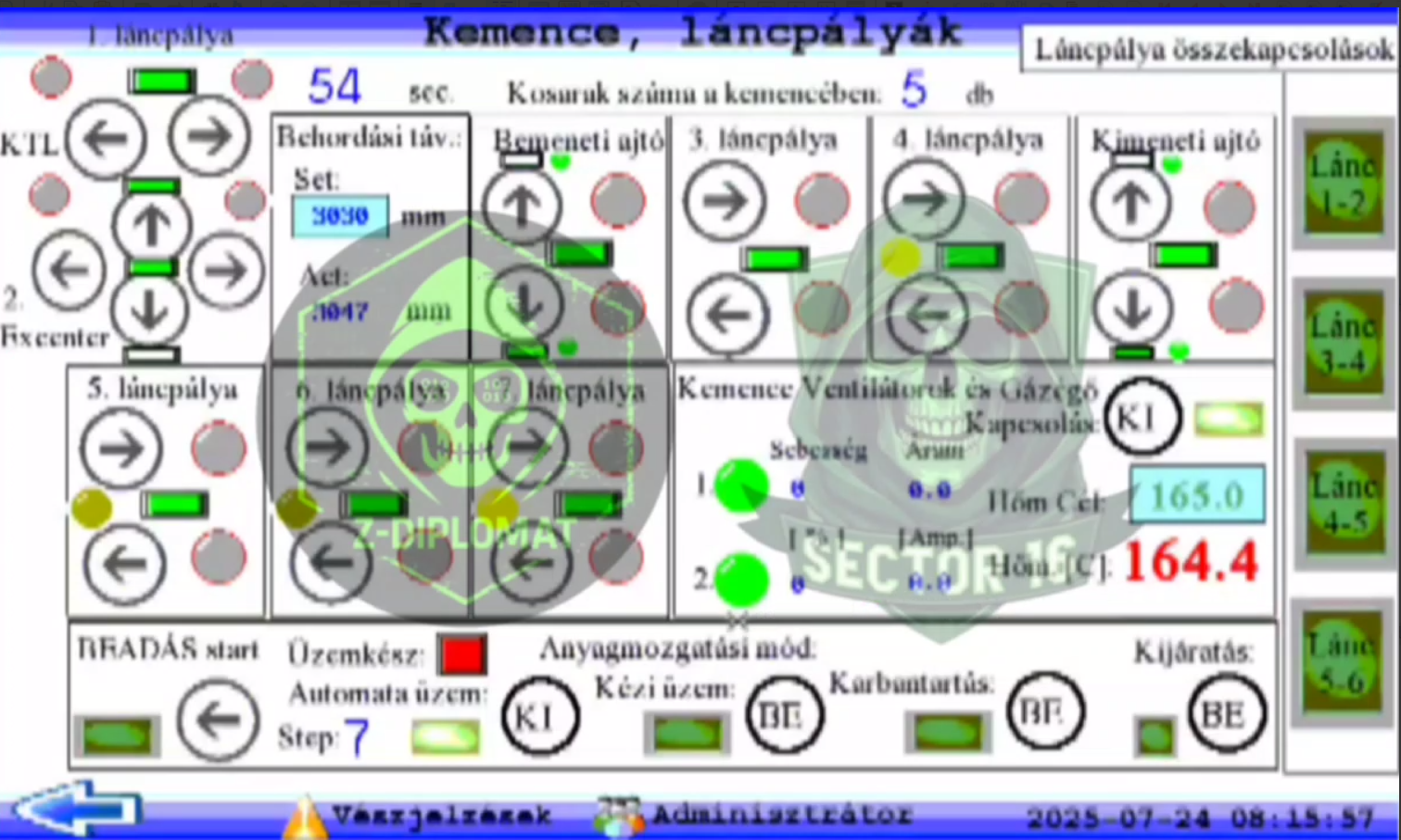

Különösen szomorúvá tett, amikor az egyik mostani ITBN előadásomra készülve „sikerült” ezt a gyöngyszemet találnom a Shodan-ban:

Ennek az eszköznek a VNC távelérése lett publikálva az internet felé, mégpedig úgy, hogy még csak jelszavas védelem sem volt rajta.

Én a vasutat sajnos inkább utas oldalról ismerem, a MÁV-kalandjaimból pár évados sorozatot lehet indítani, de bevallom, ezt konkrétan szívesen kihagynám belőle. Megállt bennem a minden is keresztben.

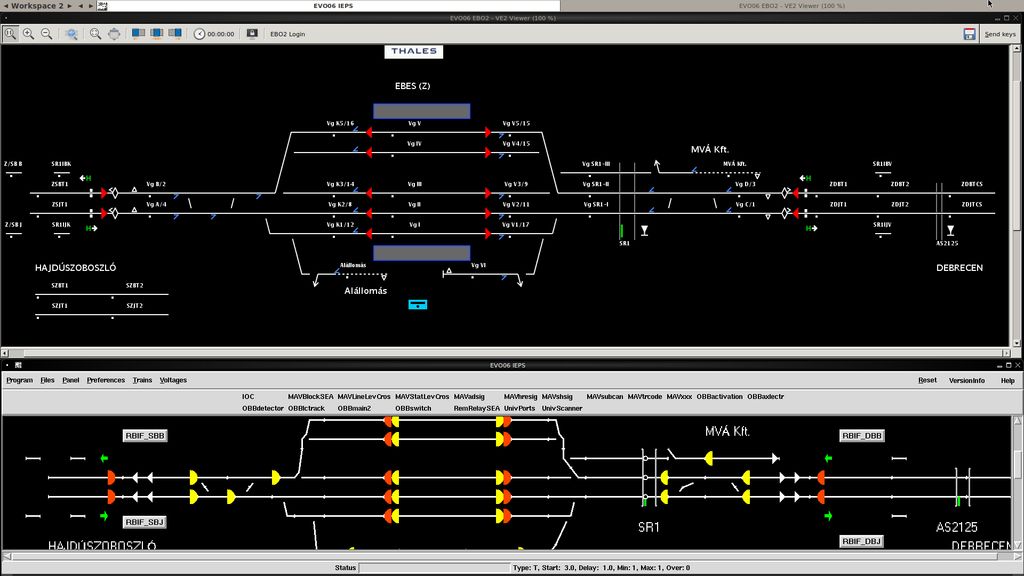

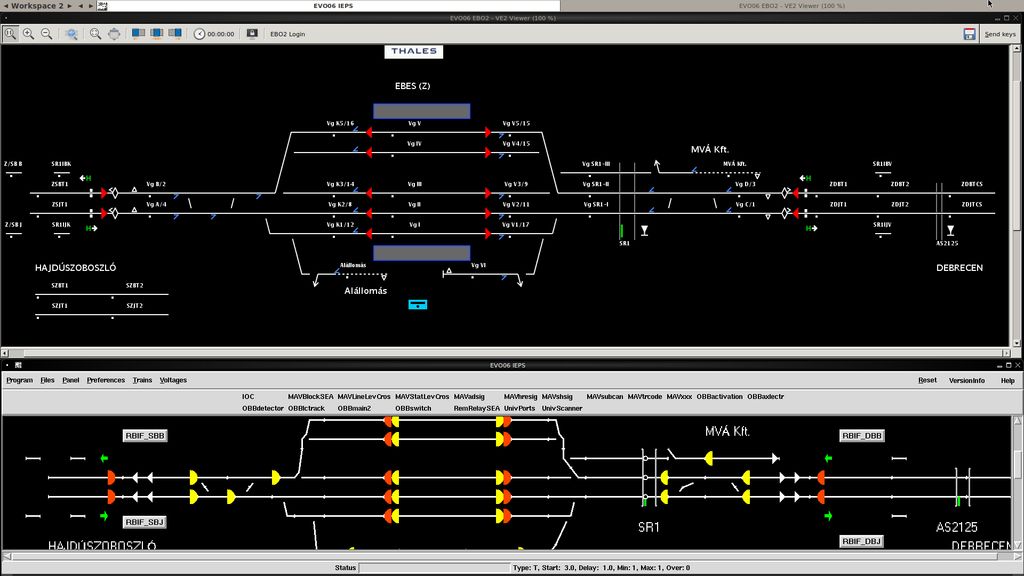

Utas-szakértőként vagy szakértő utasként nemigen tudtam, hogy pontosan mi is az, amit látok, de az elég valószínű, hogy egy THALES vasúti biztosító és forgalomirányító berendezés kezelőfelületének képernyőjéről van szó, amely Hajdúszoboszló és Debrecen közötti valamilyen pályaszakasz látszik, váltóállás jelzésekkel, elágazó mellékszálakkal vagy ipari vágányszakaszokkal.

Az első szívroham után lejelentettem az NKI felé, és hát mivel nem tudtam, ez most a nagyon ultra gázos dolog, vagy csak simán gázos, telefonáltam is egyet az ügyben, mivel a VNC-n a cucc válaszolt, tehát a megtaláláskor (szeptember 23) még működött.

Ezt egyébként megint szeretném kiemelni.

Ha valaki lát valami hasonló, gázosnak kinéző dolgot, akkor az a legjobb megoldás, ha csak annyira nézegeti meg, amennyivel támpontokat tud adni az NKI CSIRT-ben dolgozó kollégáknak. Nem megyünk be rá, nem vallatjuk, nem hekkeljük. Idézném a Hekkersuli egyáltalán nem hivatalos mottóját: Ne legyél hülye!

Tudom, sokan problémáztok azon, hogy az NKI CSIRT nem túl kommunikatív, hajlamos kívülről úgy tűnni, hiába írtok nekik, igazán érdemi választ nem kaptok, jön egy automatikus köszönőlevél arról, hogy vették az adást, aztán semmi. Valójában ilyenkor nagyon is történik valami: a CSIRT-es kollégák megpróbálnak a végére járni a dolognak. Ha szükségük van információra, meg fognak keresni (tudom, tapasztaltam). Ha nincs szükségük Tőled semmire, akkor valószínű egyáltalán nem hallasz felőlük, megcsinálják a háttérben, amit kell – és amit lehet, és ha kell, aztán ennyi. Tudom, lehetnének kommunikatívabbak is, de hát ez van, ezzel jár az, hogy az NKI mégis csak egy szakszolgálat kiberharcos „leánya”.

Szóval itt is az volt a lényeg, hogy én 16:58-kor elküldtem a jelzést az NKI-nek, aztán másnap ITBN volt, nem volt időm megnézni, csak este 10 óra után, és a VNC már nem volt aktív. És persze, én sem tudom, hogy az NKI intézkedett-e, vagy esetleg az illetők vették észre, hogy valamit kipublikáltak, amit nem kellett volna, de bárhogy is történt, az a lényeg, hogy már nem elérhető. (Ha az NKI volt, akkor Kollégák, köszi a gyors intézkedést!) A Shodan szeptember 19-én indexelte, én 23-án jelentettem le és 24-én este már nem volt elérhető. Szerintem ez jó.

Mivel nem értek a vasúti rendszerekhez, megkerestem azokat a srácokat, akik igen, a TerVez2 Vasútforgalmi Szimulátor fejlesztőit. Tényleg ajánlom az oldalukat mindenkinek, akit kicsit is érdekelnek a vasutak, és szeretnék kipróbálni magukat, mint irányítók.

Szóval valóban, ez egy vasúti biztosítóberendezés kezelőképernyője. Az, hogy ez most konkrétan vezérel-e vagy sem, az nem derül ki, ha ez lenne az aktív (fő, első számú) vezérlő, akkor ennek a nyomogatásával lehetne kalózkodni. Azonban az is lehet, hogy a vezérlés ki van adva a helyi állomásra, ebben az esetben viszont ez (mint „központi” felület) alapból csak a felügyeletre, megtekintésre jó, a vezérlés a helyi állomásnál van. Az itt ülő kezelő át tudja kérni a vezérlést, azonban abba a helyi oldalon is bele kell egyezni és átadni a kérelmezőnek.

Ami viszont megnyugtató, hogy a srácok szerint viszont ez nem lehet „éles” berendezés, merthogy egy fia vonat se látható rajta – és ez a felül szereplő 00:00:00 időpont szerint elég furcsa lenne, és hát maga az időpont is furcsa, valamint a sok OBB tracker is elég idegen ebben a környezetben.

Valamilyen oktató vagy teszt rendszer lehet – ezt végül és is meg tudtam erősíteni, mert a VNC protokoll metaadataiban megtalálható volt a „Server Name: VE05-prj00-bhf06-ve2:0 (el_test)” string. Az viszont biztos, hogy hogy ennek akkor sem lett volna szabad kint lennie, pláne autentikáció nélküli VNC-vel, hogyha teszt rendszer.