Elektromos cigaretta, mint támadóeszköz

Lehet, hogy rákot nem, de malware fertőzést azt okozhat

Mivel a Hackerfeleség és párja, Thor jelenleg BBQ hackeléssel tölti napjait (ezúton is gratula a hétvégi fényes BBQ versenyeredménynek!), így rám maradt a szomorú tájékoztatási kötelesség, és hogy posztoljam: az elektromos cigik bizony, mint malware terjesztő eszközök keseríthetik meg a gőzlér vagy az egyszeri felhasználó életét.

Hát nincs nekünk amúgy is elég bajunk a hazai e-cigaretta szabályozással?

Nem ér elegendő bosszúság a Nemzeti Trafikokban?

Most már azzal is foglalkozni kell, hogy a liquiden kívül vajon még mit hordoz az e-cigi?

A FourOctets névre hallgató ügyes kezű hacker mutatott be egy elég kényelmetlen érzéseket keltő videót, egy e-cigibe rejtett BadUSB támadóeszközről, amely a klasszikus RubberDucky/PoisonTap mintájára USB billentyűzetet emulál, és képes parancsokat beküldeni a számítógépnek, amelyhez csatlakoztatták.

Wll buy derby ticket on Twitter

Sorry if I get vape pens banned at your work place...... https://t.co/VYhIIvyDEx

Szóval most már az elektromos cigaretták is bármikor hordozhatnak a lidquiden és a gőzön kívüli, nem kívánt mellékhatást. De szuper!

Hogyan működnek ezek a cuccok?

A BadUSB eszközök keystroke injection tool elven működnek, azaz az eszközt a fogadó számítógép szabványos USB billentyűzetként érzékeli.

A csatlakoztatás után az eszköz billentyűzet leütéseket küld a számítógépnek, amelyeket – mivel szabványos USB billentyűzetként észlelte – a számítógép végre is fog hajtani.

Az eszközben előre felprogramozva billentyűzet leütésenként tárolásra kerül a támadó kód, amelyet aztán az eszköz leütésenként beküld a számítógépnek, és megtörténik az, amit nem szeretnénk: malware töltődik le a gépünkre, backdoor nyílik, adatok másolódnak az eszközbe épített tárolóra, stb.

Hogyan lehet védekezni a BadUSB-jellegű támadások ellen?

A legfontosabb, hogy ismeretlen USB eszközt szigorúan tilos a munkaállomáshoz csatlakoztatni. Még csak azért se, hogy egy kis áramot kölcsönözzünk neki.

(Itt jegyezném meg, hogy az adatszivárgásvédelmi DLP, illetve USB eszközök csatlakoztatását menedzselő port- és eszközmenedzsment rendszerek - mivel USB billentyűzet csatlakoztatását érzékelik – nem foglalkoznak az ilyen eszközökkel, szóval egy DLP által védett munkaállomás is simán áldozattá válhat!)

A második legfontosabb dolog, hogy soha, SOHA ne hagyd lezáratlanul a munkaállomásodat! Egy BadUSB eszköz csatlakoztatása, és a támadó kód beküldése csak néhány másodpercig tart, ezért mindig figyelj oda, hogy ha eltávolodsz a munkaállomásodtól, azt mindig zárold.

Ha mégis ismeretlen/vendég eszközt kell a gépedhez csatlakoztatni...

Ha mégis alkalmi viszonyba kívánunk lépni ismeretlen USB eszközökkel, csak mint az életben: védekezz!

Használj kondomot!

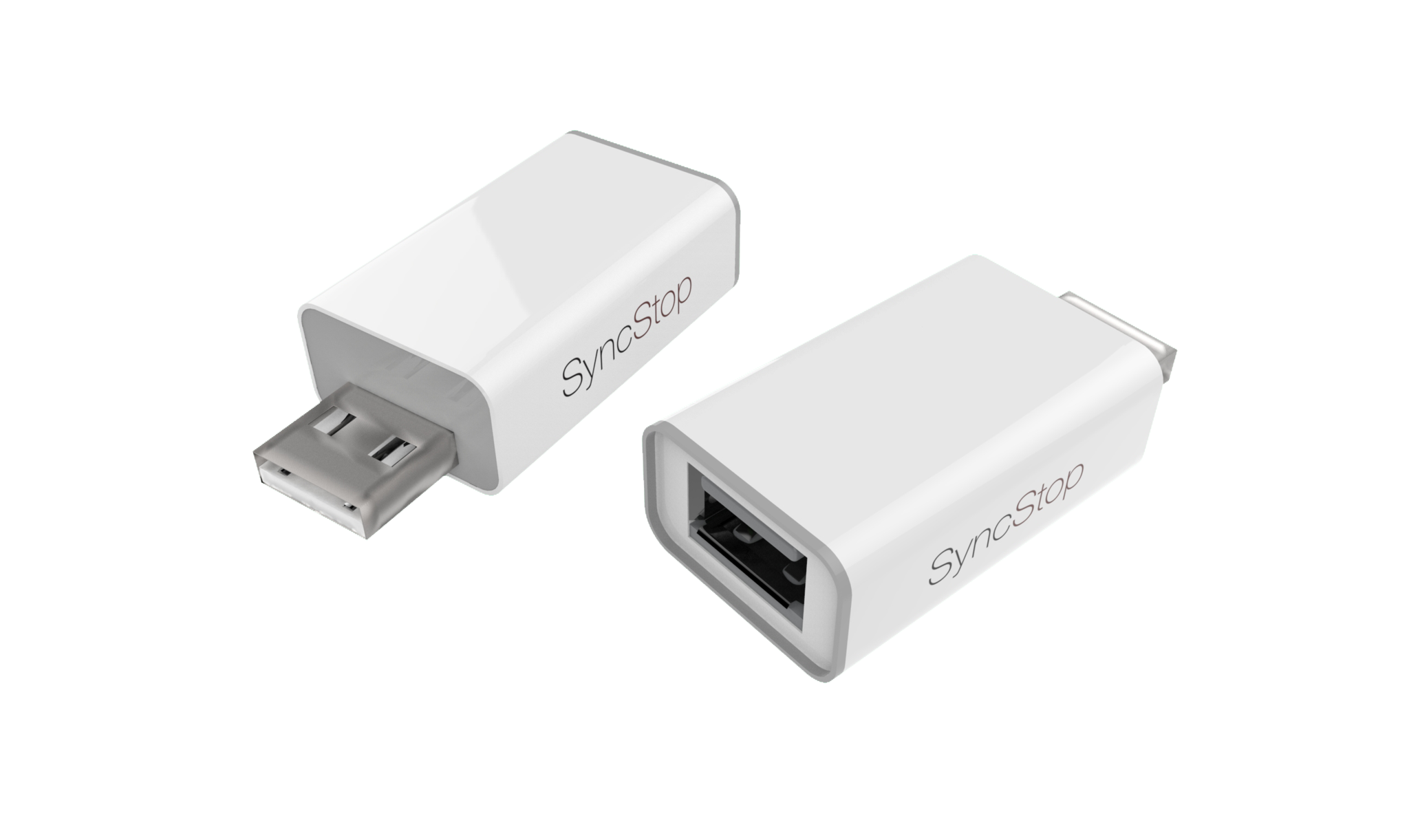

Az USB Condom – illetve újabb nevén SyncStop – csak az áramfelvételt engedélyezi a csatlakoztatott eszköznek, semmiféle adatkommunikáció nem tud kiépülni a csatlakoztatott eszköz és a fogadó munkaállomás között (USB firewall).

USB Condom/SyncStop

Ez fordítva is igaz, ha te szeretnéd a telefonodat, tabletedet vagy más, USB csatlakozású eszközödet csatlakoztatni idegen aljzatokhoz, az USB Condom/SyncStop megvédi az eszközödet, mert csak a töltést fogja engedélyezni az adatkapcsolatot nem.

De a legtutibb, ha nem dugod ismeretlen lukba. Vagy nem hagyod, hogy ismeretlen bedugja.