Óriási adatszivárgás a Bilderberg-csoportnál, Magyarország is érintett

A jelenlegi nehéz (de előremutató) gazdasági helyzetben még fontosabb, hogy képet kapjunk arról, hogy mi történik körülöttünk a világban. Olyan erők mozdultak meg a sötétben, amelyek jelentős befolyást gyakorolnak életünkre és mindennapjainkra.

Az átlagembernek a legtöbbször sejtése sincs arról, hogy ezek a sötét erők hogyan manipulálják életünket, azonban néha, egy-egy nagyobb adatszivárgás kapcsán megismerhetővé válnak a korábban elhallgatott tények.

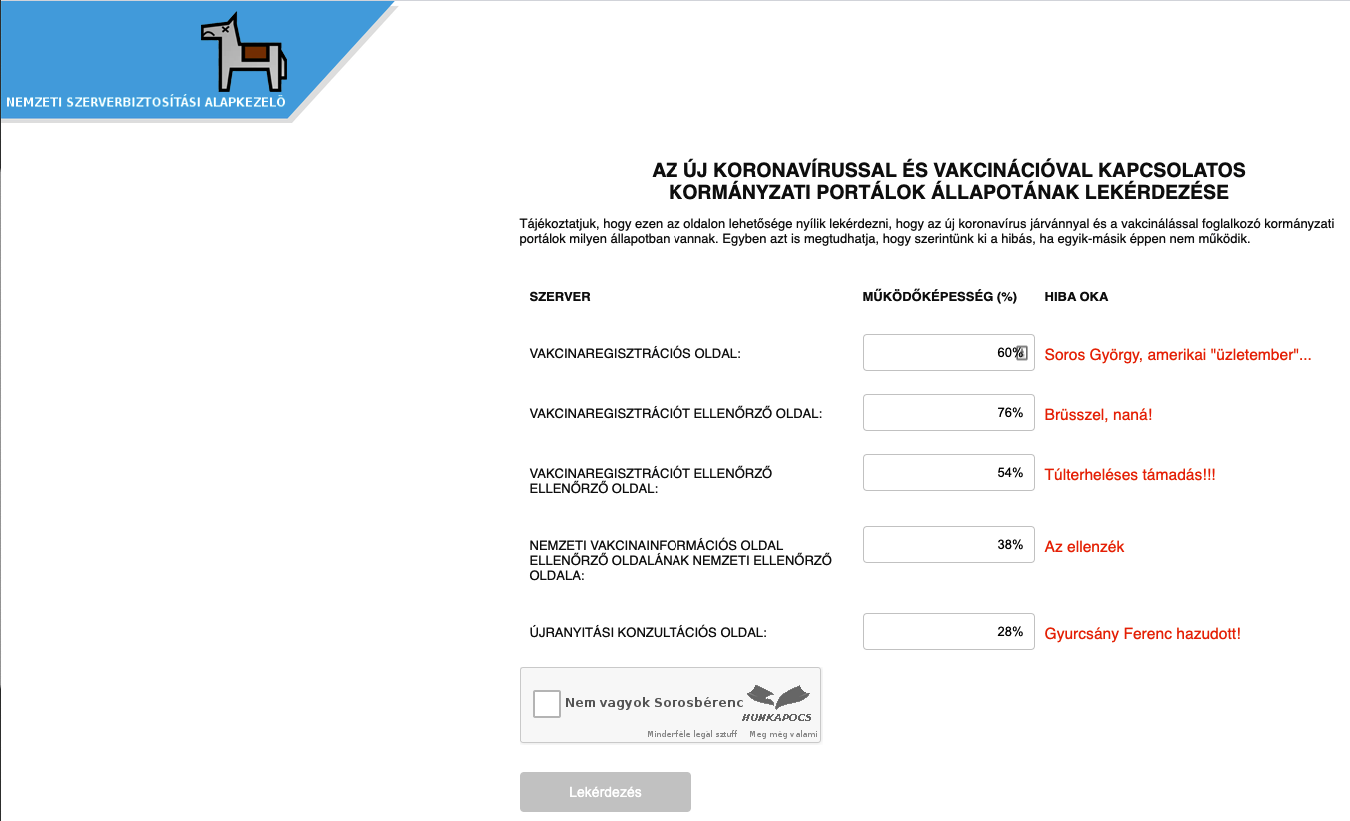

Tényleg nem politikai megközelítésből mondom (és előre is elnézést attól aki esetleg politikai felhangokat vél majd ebből kiolvasni) de a vakcina regisztrációt ellenőrző oldal miatt komoly kételyek merültek fel bennem azzal kapcsolatban, hogy elérünk-e valaha olyan digitalizációs állapotba, aminél nem az a legnagyobb kérdés, hogy sírjunk-e vagy nevessünk.

Tényleg nem politikai megközelítésből mondom (és előre is elnézést attól aki esetleg politikai felhangokat vél majd ebből kiolvasni) de a vakcina regisztrációt ellenőrző oldal miatt komoly kételyek merültek fel bennem azzal kapcsolatban, hogy elérünk-e valaha olyan digitalizációs állapotba, aminél nem az a legnagyobb kérdés, hogy sírjunk-e vagy nevessünk.