Adatok a szemétdombról – Többezer egészségügyi és beteg adat végezte egy hulladék konténerben

Doktor Úr, a maga szíve sose fáj?

Az „Adatok a szemétdombról” minisorozatban olyan eseteket mutatunk be, amelyekben kidobott vagy kótyavetyére kínált számítógépek adattartalmát vizsgáljuk. A sorozattal szeretnénk felhívni a cégek és magánszemélyek figyelmét arra, hogy a kiselejtezett eszközök adattartalmára figyelni kell, az adatokat (lehetőleg) helyreállíthatatlanul el kell távolítani, mielőtt az eszköz selejtezésre és értékesítésre kerül.

A sorozatban azt is szeretnénk bemutatni, hogy általános forensic eszközökkel hogyan lehet feltárni egy merevlemez tartalmát, hogyan lehet „érdekes és hasznos” dolgokat keresni az adattárolón és hogyan lehet értékes adatokat előbányászni egy szemétdombra vetett vagy kiselejtezett eszközről.

És nem szabad elfeledkezni arról sem, hogy az adatok visszaállíthatóságának problémája nem csak a kidobott adathordozókat érinti. Ahogy egyre több és újabb informatikai eszköz, laptop, de főleg okostelefon jut el a felhasználókhoz, úgy nő ezen eszközök használtpiaci mennyisége is. És ezek az eszközök ugyanúgy tartalmazhatnak olyan adatokat, amelyeket nem szeretnénk megosztani a nagyvilággal, azonban a cikkünkben bemutatott módszerek ezekre is érvényesek.

Bevezető

Még 2007-ben jelent meg egy hír azzal kapcsolatban, hogy egy nemzetközi kutatáson belül 350 használt merevlemezt vásároltak online aukciókon keresztül, hogy felmérjék, mennyi és milyen adat lelhető fel az így beszerzett eszközökön.

A kutatás elkeserítő eredményre jutott, a beszerzett diszkek 44%-a egyáltalán nem működött (ez bizalmi szempontból érdekes), azonban a működő merevlemezek többségén értékes adatok voltak megtalálhatók:

„A működő háttértárak 19 százalékát megvizsgálva egyértelműen meghatározható volt, hogy mely szervezettől, vállalattól származnak, 65 százalékukról nevesíteni lehetett egy-egy személyt, 17 százalékukon pedig "törvénytelen" adatokat is találtak.”

Solymos Ákos kollégám, a Quadron Kibervédelmi Kft. szakértője évek óta foglalkozik a felhasználói biztonságtudatossággal, gyakorlatilag a hazai „awareness-pápa” titulust viselve folyamatosan azon dolgozik, hogy a vállalatok és szervezetek biztonság-higiénés képességei végre jobban igazodjanak a növekedő fenyegetettséghez és kitettséghez.

Jelen poszthoz is Ákos szolgáltatta az állatorvosi lovat: egyrészt a bolhapiacokon megfordulva is vásárol használt számítógépeket kutatási céllal, másrészt a szeméthalmokon és lerakókon bolyongva is kiszúrja a potenciális adatszivárgási lehetőséget – a konténerbe dobott informatikai eszközöket. Így történt ez most is, az egyik felderítőúton egy hulladékgyűjtő konténerben akadt rá a vizsgált eszközre.

Az állatorvosi ló – adatok a szemétből

Az eset kísértetiesen hasonlít egy 2019 májusi történetre, amikor egy magyar kórházból származó, adatokat tartalmazó számítógépet vásárolt egy magánszemély egy piacon – és amely eset miatt a kórháznak adatvédelmi incidensként kellett az ügyet kezelnie. A kórház már nem szerepelteti oldalán az adatvédelmi incidenst, de a Google még tárolt változatban megőrizte az esetet.

A gép maga megkérdőjelezhető állapotban volt, de Ákos a diszkeket még menthetőnek ítélte, ezért a konténerre vigyázó úrtól egy sörért megvásárolta a gépet annak reményében, hogy a diszkeken még olvashatók az adatok.Szerencsére a diszkek működőképesek voltak, így együttes erővel meglehetősen alaposan átkutattuk őket, és meglehetősen szomorú eredményre jutottunk.

A vizsgálat módszere

Ákos a klasszikus „felcsatoljuk, megsasoljuk” módszer mellett az FTK Imager szoftver segítségével forensic célú lemezképet készített, amelyet eljuttatott hozzám, hogy megfelelő eszközök segítségével vizsgáljuk és dokumentáljuk a kutatás eredményét.

A mélyebb vizsgálatokhoz az ingyenesen használható forensic eszközt, az Autopsy szoftvert használtuk, amely az alapvető ellenőrzésekre tökéletesen alkalmas svájcibicska, és amelyet mindenki számára bátran ajánlhatunk, aki hasonló vizsgálatokat szeretne végezni.

Az Autopsy segítségével felcsatolásra került a merevlemezről készített lemezkép, így annak fájlrendszere és adattartalma tökéletesen kereshetővé vált.

Alapvetően statisztikákat készítettünk, illetve átfogó kereséseket indítottunk, olyan kulcsszavak és reguláris kifejezések alapján (jelszó, email címek, telefonszámok, stb), amelyek érdekes adatokhoz vezethettek bennünket.

Mit találtunk?

A vizsgálat során megállapíthatóvá vált, hogy az eszköz fénykorában egy magyar nagyváros orvosi rendelőjében tette dolgát, élete végén pedig a képen látható hulladékgyűjtő konténerben végezte. Mint látni fogjuk, a selejtező nem vette a fáradtságot, hogy törölje a gép adattartalmát, így a merevlemezen többezer beteg és páciens személyes, valamint egészségügyi adatai voltak megtalálhatók.

Az adatokból megállapítható volt, hogy a gép selejtezésére még a GDPR éra előtt kerülhetett sor, mivel az utolsó adatok 2015 februárjában származnak. Természetesen még a GDPR előtt is vonatkozott jogszabály a személyes adatok védelmére (1992. évi LXIII. törvény a személyes adatok védelméről és a közérdekű adatok nyilvánosságáról, valamint 2011-től az Infotv.), amely az egészségügyi személyes adatokat a „különleges adatok” kategóriába sorolta – nyilván nem ok nélkül, pont az ilyen esetek elkerülése érdekében. A jogszabály „Adatbiztonság” fejezetében foglalja össze, hogy az adatkezelőnek kötelessége gondoskodni az adatok biztonságáról, többek között védeni kell az adatokat a jogosulatlan hozzáférésről, nyilvánosságra hozástól és még számos egyéb fenyegetéstől.

De az egészségügyi adatokról ráadásul külön törvény is rendelkezik, ez pedig a 1997. évi XLVII. törvény, amely kifejezetten az egészségügyi és a hozzájuk kapcsolódó személyes adatok kezeléséről és védelméről szól imigyen:

6. § „Az egészségügyi és személyazonosító adatok kezelése és feldolgozása során biztosítani kell az adatok biztonságát véletlen vagy szándékos megsemmisítéssel, megsemmisüléssel, megváltoztatással, károsodással, nyilvánosságra kerüléssel szemben, továbbá, hogy azokhoz illetéktelen személy ne férjen hozzá.”

Hát ez most nem sikerült.

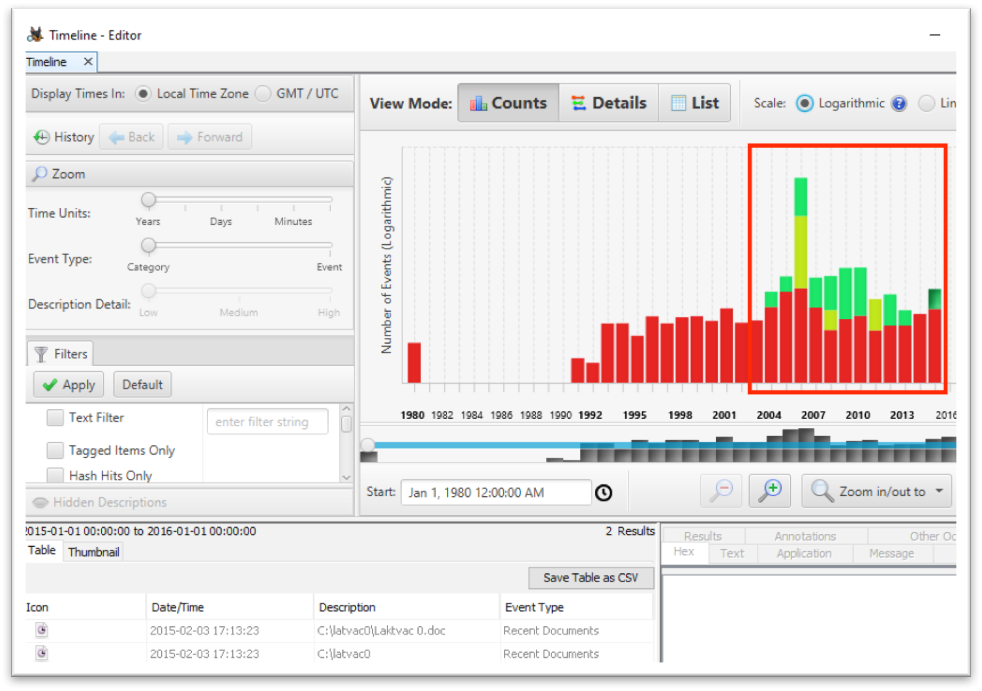

Timeline 1991-2015-ig

A timeline-ból látható, hogy elég nagy időintervallumból, 1991-2015-ből származó fájlok is megtalálhatók az eszközön, korábbi mentések mappáiban egészen régi, 1991-es fájlok is fellelhetők. Azt nyilván nem tudjuk megállapítani, hogyan került az eszköz szanitizálatlanul a hulladékgyűjtőbe, de a feltehetőleg egy raktárban vagy polcon porosodott, amíg valaki meg nem elégelte és ki nem dobta az eszközt.

Dokumentumok, képek, fájlok, levelek

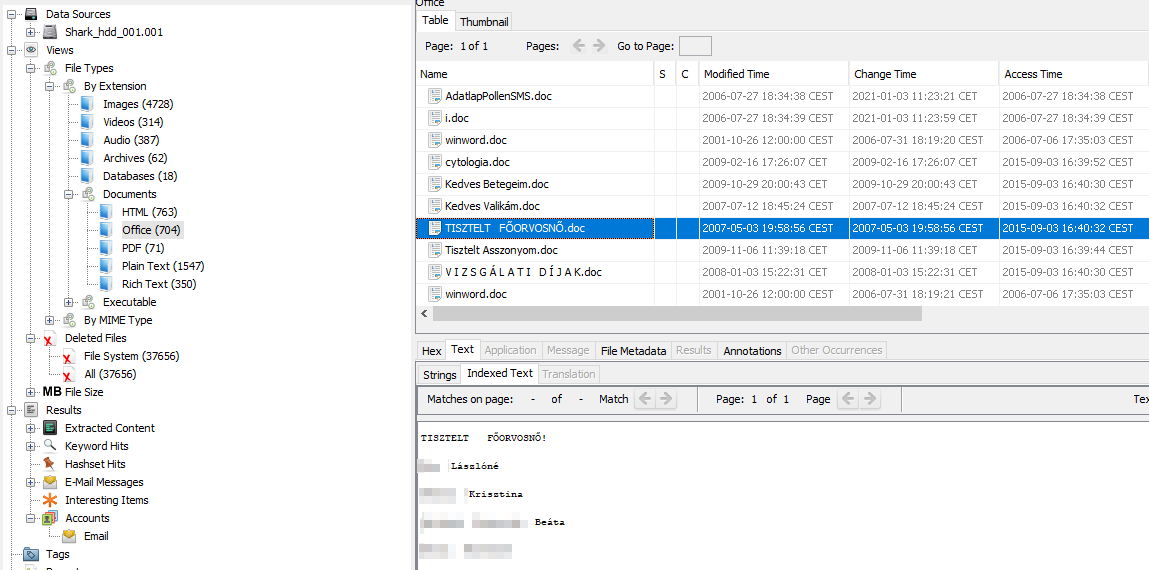

Az Autopsy szoftver a felcsatolt lemezkép fájlrendszeréből összegyűjtötte és indexelte az adatokat. A szoftver előnye, hogy az indexelés alapján a fájlok és adattartalmak kereshetővé válnak, a későbbiekben ezt használtuk jelszavak, email címek és egyéb érdekes adatok keresésére.

A gépen található fájlok kiterjesztés szerinti csoportosítása

Az Office, TXT, PDF és Rich Text típusú dokumentumok között megtalálhatók levelek, tájékoztatók és vizsgálati eredmények is.

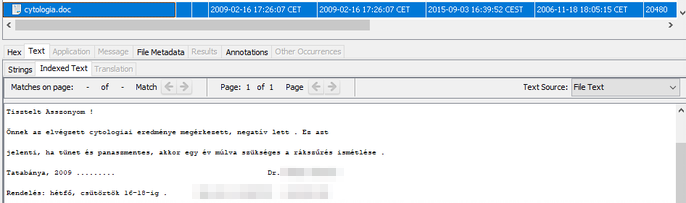

Cytológia eredmény

Nőgyógyászati vizsgálati státusz

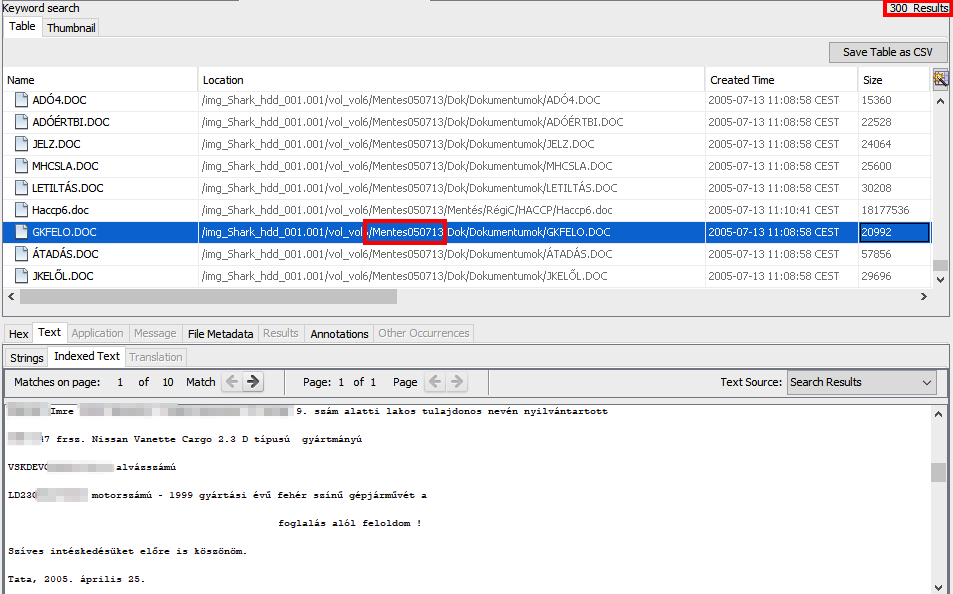

Érdekes, hogy az eszközt nem csak orvosi célra használhatták, mivel 300 olyan, 2005-ből származó dokumentumot is találtunk, amely egy bírósági végrehajtással foglalkozó személyhez tartozik.

Lefoglalás feloldása

A dokumentumok behajtással és végrehajtással kapcsolatosan tartalmaznak személyes és pénzügyi adatokat, adósokat, lakcímeket, halálozási adatokat, konkrét eset és ügyiratokat. Ezek a fájlok egy mentési mappában voltak fellelhetők, azt nem lehet tudni, hogy az orvosi célú felhasználás mellett keletkeztek, vagy hogyan kerülhettek erre az eszközre.

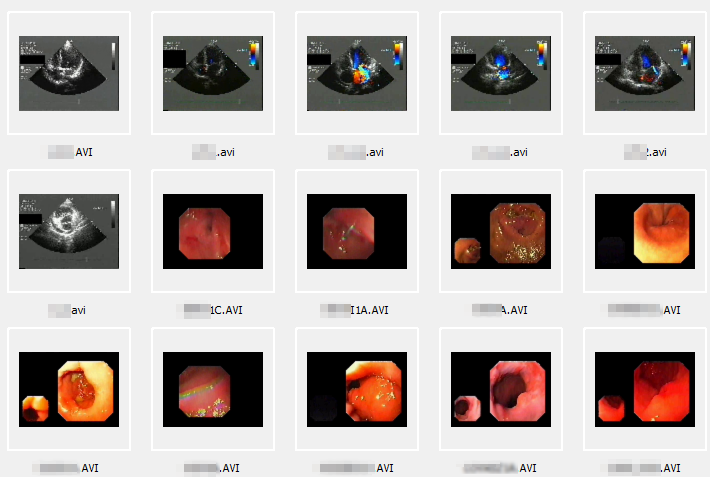

A diszken 4728 kép és 314 videó található. A képek közül sok a családi jellegű és privát fotó, azonban több mint 200 videó esetében az orvosi vizsgálatokkal kapcsolatos, képalkotó diagnosztikai eszközök által készített felvételekről van szó.

Képalkotó diagnosztikai eszközök felvételei

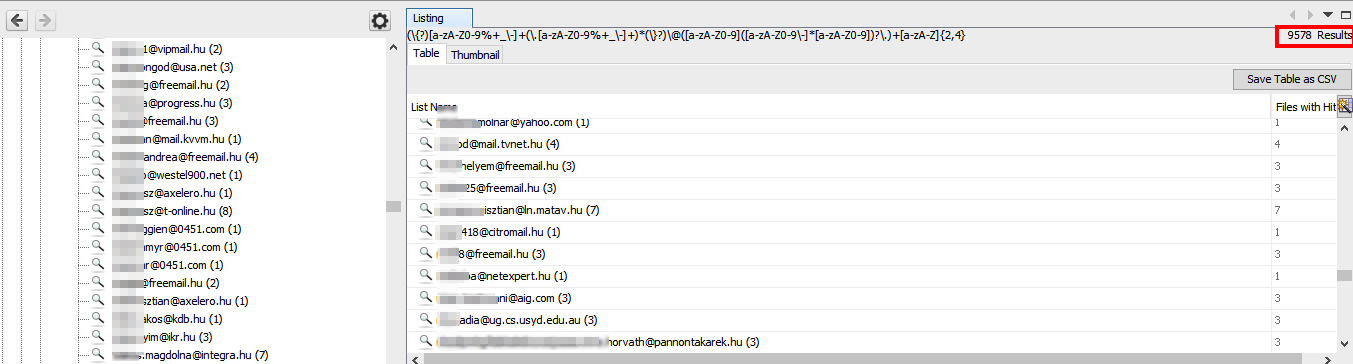

A diszken található email postafiókból az Autopsy több, mint 9500 egyedi email címet gyűjtött össze.

9578 egyedi email cím, és előfordulások száma

A levelezés a csatolmányokkal együtt teljesen hozzáférhető, az Outlook Express postafiók minden további nélkül felcsatolható.

Orvosi alkalmazások

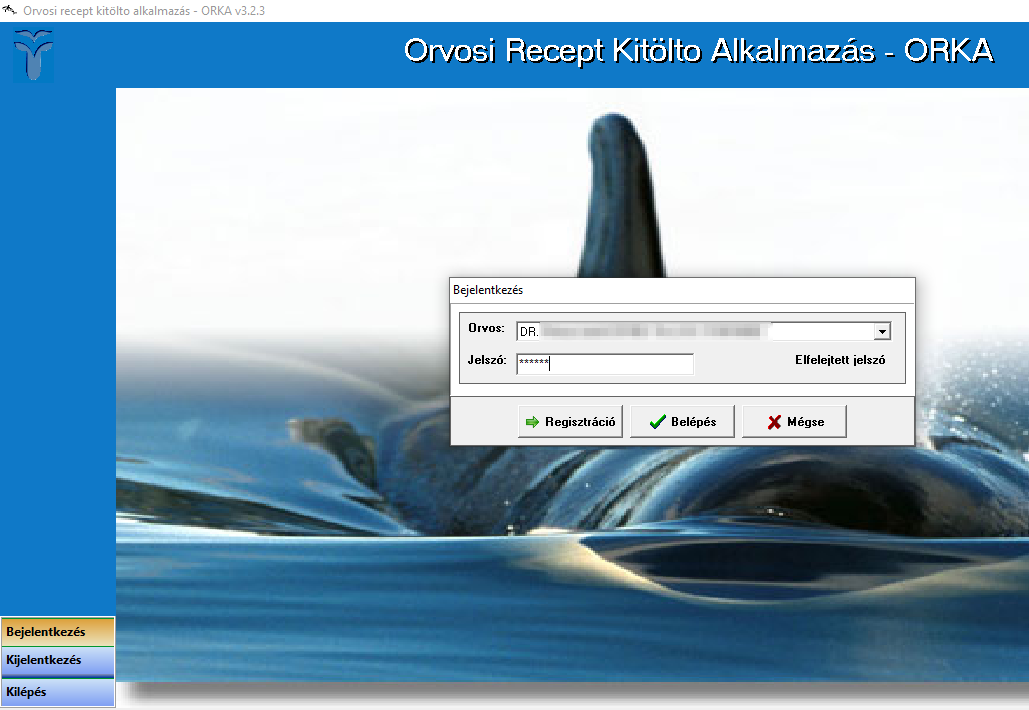

A gépen két orvosi program futott, a receptírásra használt ORKA, illetve az OEP Vényíró alkalmazás. Mindkét szakprogram adatbázist használ az adatok tárolására. Az ORKA Access, míg a Vényíró Firebird adatbázisba dolgozik.

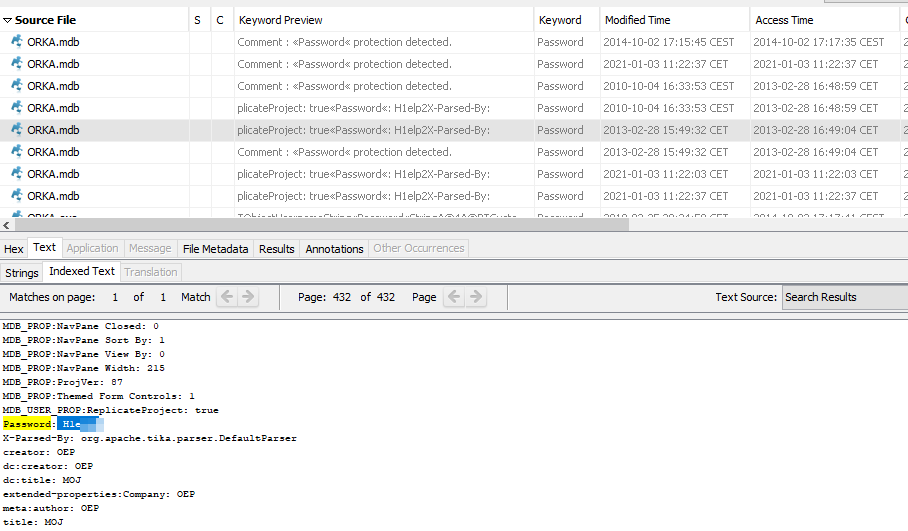

Az ORKA esetében az Access adatbázis jelszóval van védve, a jelszó nélkül nem lehet hozzáférni az adatokhoz. Maga az ORKA alkalmazás is bejelentkezést kér, azonban némi keresgéléssel viszonylag egyszerűen megszerezhetők voltak a jelszavak.

Az ORKA Access adatbázisát el lehetett volna kezdeni törögetni, rendelkezésre állnak megfelelő jelszóhelyreállítók, azonban még csak erre sincsen szükség ahhoz, hogy a jelszavas adatbázishoz hozzá lehessen férni.

Keresés a „Password” kifejezésre – az adatbázis maga tartalmazza a jelszót is

Elegendő volt az Autopsy alkalmazásban olyan keresést futtatni, amely a „Password” kulcsszót tartalmazta – egyrészt egyéb jelszavak is fellelhetők a fájlokban, másrészt látható, hogy maga az ORKA adatbázis tartalmazza a nyitáshoz szükséges jelszót, mivel a régebbi Access fájlok esetében ez bekódolásra került az MDB állományba. A jelszó segítségével már megnyitható volt a receptíró adatbázisa.

A következő lépésben szerettünk volna az ORKA alkalmazáson keresztül is hozzáférni az adatokhoz. Szerencsére az ORKA egy igen kezes jószág, így elegendő volt a mappát kiexportálni a lemezképből, és futtatható volt az alkalmazás.

ORKA Recept Kitöltő Alkalmazás - Login

A bejelentkezéshez szükség van valamely ORKA felhasználó alkalmazásbéli jelszavára. Itt alapvetően két módszerrel próbálkoztunk. Ákos kapásból beírt egy jelszót, és mindjárt elsőre el is találta. Hiába, nem véletlenül képez felhasználókat évek óta, pontosan tudta, hogy nem kell nagyon megerőltetnie magát.

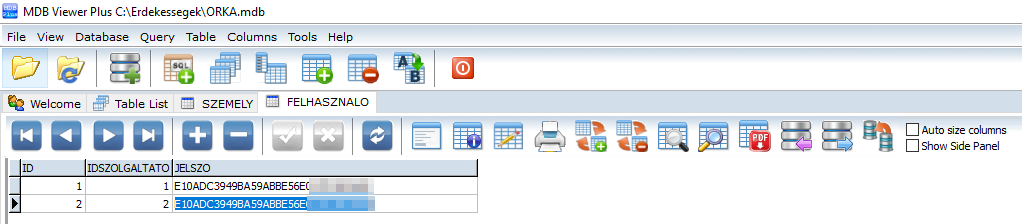

Én tudományosabban álltam neki a kérdésnek, de bevallom lusta is voltam találgatni. Mivel már az adatbázist meg tudtuk nyitni, lehetőség volt a felhasználói adattáblához hozzáférni.

ORKA felhasználók táblája

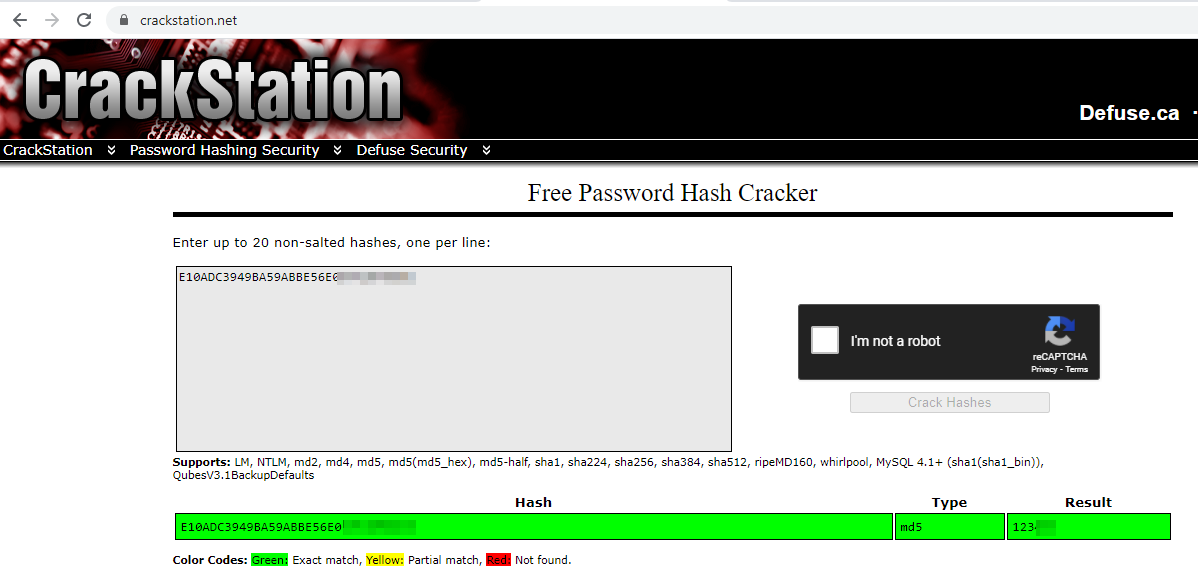

Látható, hogy két felhasználója van az alkalmazásnak, és a jelszóhash alapján mindkét felhasználónak ugyanaz a jelszava. Mivel már ránézésre is látszott, hogy MD5 hash-ről van szó, a CrackStation segítségével pillanatok alatt meg is kaptam a választ, hogy Ákos miért találta ki ennyire gyorsan a jelszót.

A jól bevált 123*** jelszóban soha nem lehet csalódni

Egészségügyi adatok

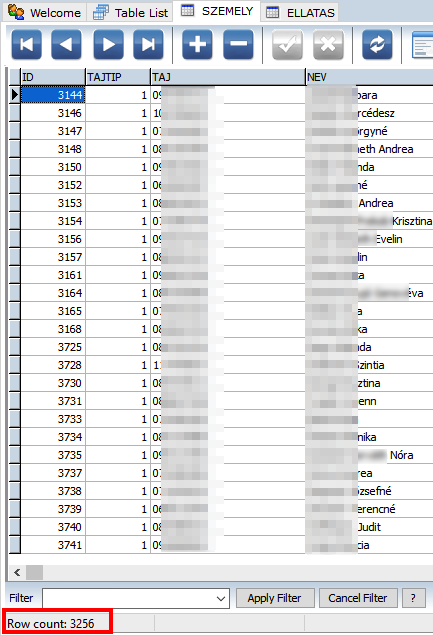

Már korábban céloztunk rá, és a dokumentumok, valamint a képalkotó diagnosztikai eszközök felvételei alapján is borítékolható volt, hogy eszközön nagymennyiségű egészségügyi adat is megtalálható, és valóban, a két orvosi alkalmazásban többezer beteg és paciens személyes és egészségügyi adata volt fellelhető.

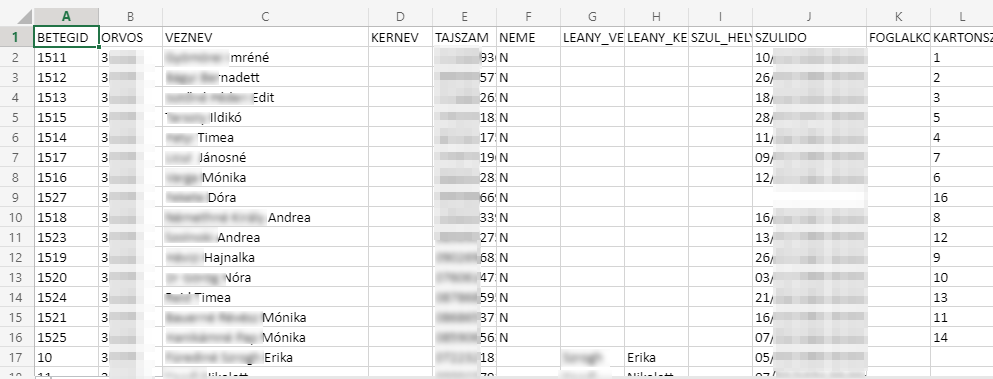

ORKA – 3256 paciens adatai

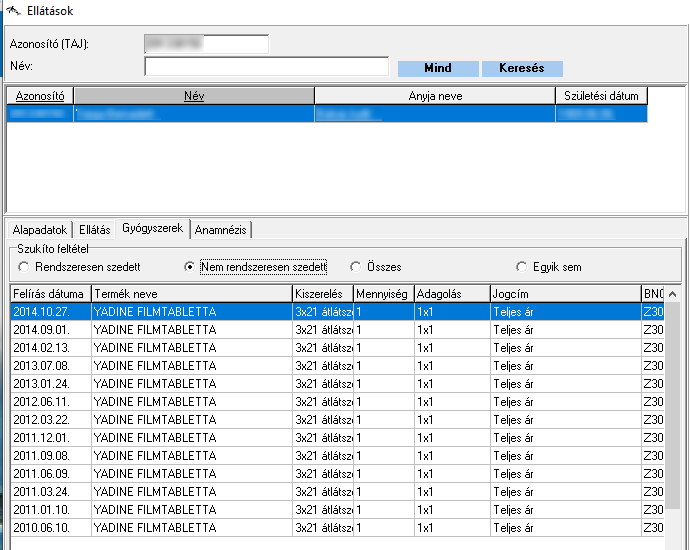

Az ORKA adatbázisában 3256 paciens TAJ száma, születési adatai, anyja neve, lakcíme, felírt gyógyszerei, ellátási adatai voltak megtalálhatók.

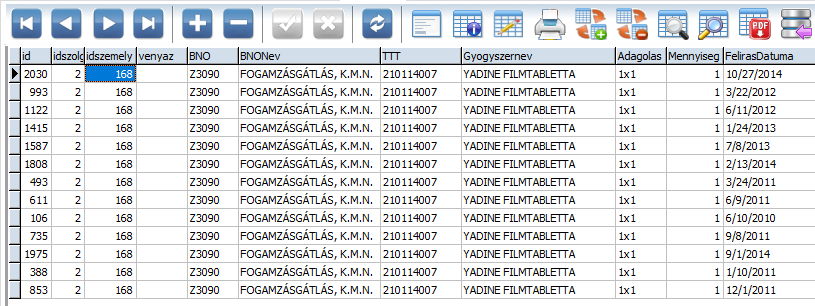

A 168-as paciens ellátása, felírt gyógyszerek (adatbázis, ellátás tábla)

A 168-as paciens ellátása, felírt gyógyszerek (alkalmazás)

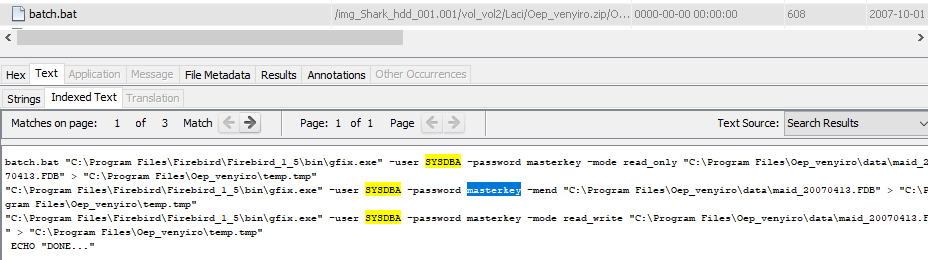

Az OEP Vényíró esetében nem volt szükség semmilyen trükközésre. Bár az alkalmazás maga nem volt elindítható (webszerveres működés), a Firebird adatbázishoz minden további nélkül lehet csatlakozni, ehhez szintén felhasználónévre és jelszóra van szükség. Mivel a Firebird esetében a SYSDBA felhasználó eléggé alapértelmezett, csak az volt a kérdés, hogy milyen jelszó van beállítva.

Vényíró adatbázis jelszava, keresés a SYSDBA kulcsszóra

Mint kiderült, az alapértelmezett jelszó, de mivel itt is lusta voltam kipróbálni, a SYSDBA kifejezésre történő kereséssel fellelhető volt egy olyan fájl, amely a Vényíró valamilyen szervízállománya, és amelyben szerepelt az adatbáziskapcsolat kiépítése, és látható volt, hogy az alapértelmezett jelszóval lehet az adatbázishoz csatlakozni.

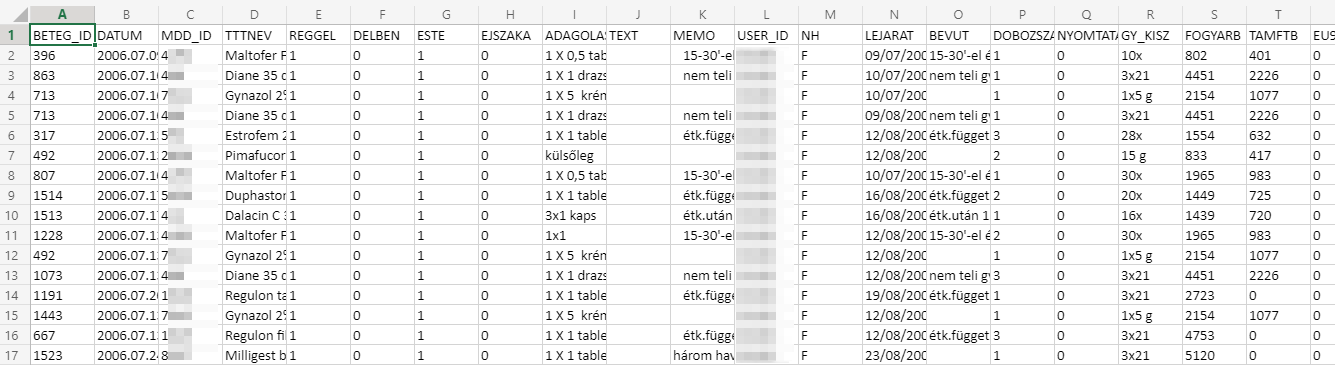

OEP Vényíró, ezernyi paciens adatai

OEP Vényíró, a pacienseknek felírt gyógyszerek (BETEGID alapján összekapcsolható)

A Firebird adatbázisból a csatlakozás után exportálhatók voltak az adattáblák, így az OEP Vényíró alkalmazásban tárolt személyes és egészségügyi adatok is hozzáférhetővé váltak.

Összefoglalás, javaslatok

Megpróbáltuk az eseten keresztül bemutatni, hogy mennyi és milyen minőségű adat lelhető fel és állítható elő egy szemétre vetett számítógép még működő merevlemezéről.

Ha azt nézem, hogy egyetlen sör áráért Ákos hozzájutott többezer TAJ számhoz, a hozzá tartozó adatokkal (amelyek együttesen már azonosításra alkalmasak is lehetnek), akkor nem csinált rossz üzletet.

A TAJ számokkal önmagukban nehéz visszaélni, azonban ha a többi azonosítási adat is rendelkezésre áll, akkor már igencsak hasznosak lehetnek a csalók és visszaélők kezében. Az ilyen adatok birtokában célzottabb reklámokat lehet küldeni, de extrém esetben akár zsarolásra is alkalmasak. Nem véletlenül van az online feketepiacokon az egészségügyi adatoknak sokkal nagyobb értéke, mint egy sima bankkártyaszámnak.

Solymos Ákos és persze a többi szakértő évek óta evangelizálja az adat szanitizáció (biztonságos, visszaállíthatatlan adattörlés) fontosságát. Az esettanulmány alapján látható, hogy nem véletlenül.

A selejtezésre kerülő eszközök (legyenek azok számítógépek vagy mobileszközök) adattárolóiról minden adatot javasolt helyreállíthatatlanul eltávolítani. Erre több megoldás is létezik.

A fizikai roncsolás során olyan mértékű károsodást kell az adattárolónak okozni, amely lehetetlenné teszi az adatok olvasását, visszaállítását.

A vizsgált merevlemez roncsolásos adatmegsemmisítése (kemény meló, a csavarhúzó is roncsolódott)

Erre sok lehetséges eljárás létezik (kalapács, fúrás, aprító stb.), illetve a fizikai eljárásokhoz tartozik még beolvasztás, illetve a demagnetizáció is, amely során olyan erős mágneses térbe helyezik az adattárolókat, amely gyakorlatilag megsemmisíti a tárolt adatokat.

Mivel többnyire a vállalat vagy a magánszemély nem szokott préssel, aprítóval, demagnetizálóval rendelkezni (a csavarhúzós-kalapácsos módszer pedig nem csak fárasztó, de láthatóan kemény meló is), a sütők pedig nem tudnak az olvasztáshoz szükséges hőfokot előállítani (a pirolitikus sütők már képesek az öntisztítás során 500 fokot csinálni, de az is kevés a merevlemezek olvasztásához), javasolt inkább szoftveres megoldást és helyreállíthatatlan adattörlést választani.

A helyreállíthatatlan adattörlés (wipe vagy szanitizáció) során minden tárolt adat többszörösen és eltérő mintával kerül felülírásra. Erre számos szabvány és szoftver is létezik, nem feltétlen szükséges minősített adattörlő megoldást megvásárolni (például Blancco, White Canyon, Jetico, stb.), bár cégek és nagyobb szervezetek esetében javasolt ilyen megoldás beszerzése, mivel auditálható és hiteles riportot készít a szanitizációról. A wipe eljárásokról és a felülírási mintákról itt lehet bővebben olvasni.

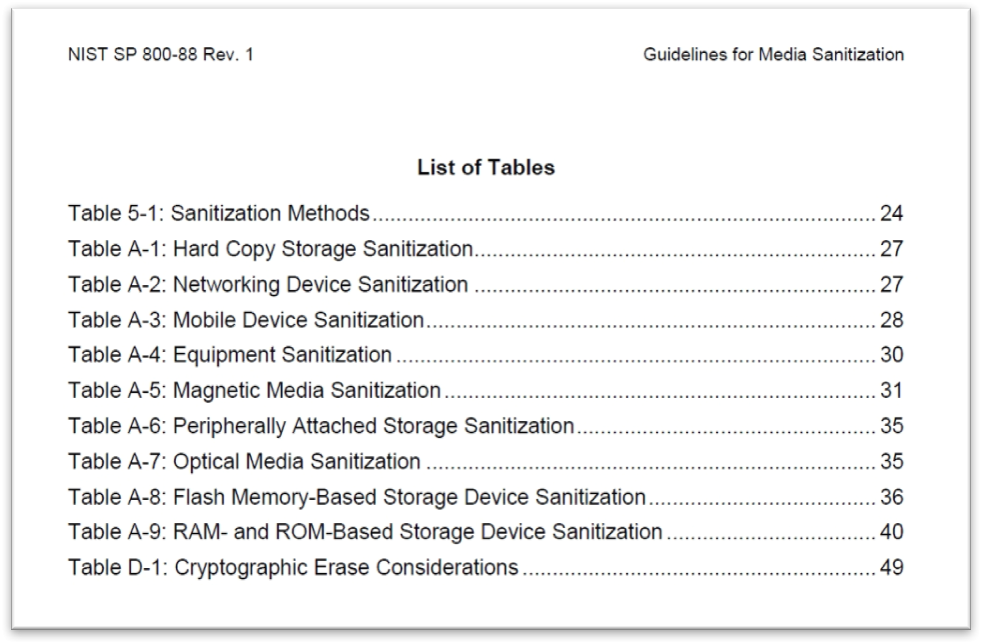

Az adatmegsemmisítés problémájával lépést tartva, kötelező olvasmányként ajánljuk a National Institute of Standards and Technology (NIST) SP 800-88 Rev 1. Guidelines for Media Sanitisation dokumentumát, amely mind folyamatokat, mind az adatmegsemmisítéshez kapcsolódó szerepeket és felelősségi köröket bemutatva segít, valamint külön leírást ad a legkülönfélébb adattárolókon és adathordozókon tárolt adatok hardveres és szoftveres megsemmisítésére vonatkozóan. Például mobil eszközök, flash alapú adattárolók vagy éppen az optikai alapon tárolt adatok hordozói (CD/DVD).

NIST SP-800-88 Rev.1 Adattárolókon és adathordozókon található adatok megsemmisítése

Akit pedig mélyebben érdekel a GDPR-nak megfelelő adattárolási és törlési gyakorlat, annak ajánljuk a dataprivacy.hu kiváló cikkét olvasásra: „Adattárolás és törlés a GDPR szerint, gyakorlati megközelítésben.

Adatvédelmi és adatkezelési kiegészítés

Kocsis Tamás (OSCP, OWSP, ISO27001LA) és Solymos Ákos (CISM, CRISC, ISO27001LA, ISO22301LA), mint a cikk szerzői kijelentik, hogy a megismert adatokkal nem éltek vissza, céljuk mindösszesen a problémakör információvédelmi bemutatása és a biztonságtudatosság növelése volt.

A cikk befejezése után az érintett adathordozó fizikai roncsolással, az elektronikus formában tárolt adatok és lemezképek biztonságos törlési eljárásokkal visszaállíthatatlan formában megsemmisítésre kerültek.